前言

本篇内容旨在挖掘漏洞实战思路经验分享,希望能够为初涉此领域的爱好者与技术起步者搭建一座桥梁。以平实易懂的语言,引导你逐步了解Web应用逻辑漏洞。从JavaScript的基本信息收集出发,逐渐深入至漏洞发掘和利用,每一步都旨在实践中学以致用。本文也会通过实例分析,展示漏洞的多样形态,也强调安全意识的重要性。无需深厚技术背景,只需对安全保持好奇与热情,这篇实战经验分享将陪伴你开启一段既严谨又富启发性的学习历程,在轻松氛围下掌握逻辑漏洞挖掘的要领,为维护网络环境的安全贡献自己的力量。

一、JS文件收集与分析

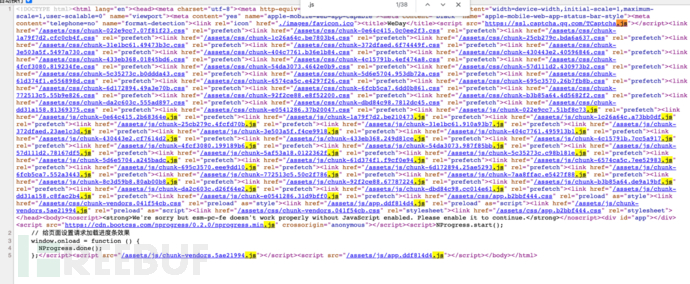

HTML Script标签中的JS链接

在网页源代码中,通过<script>标签直接嵌入或引用的JS文件是基础来源。检查源代码(右键 > 查看网页源代码),可发现此类链接。

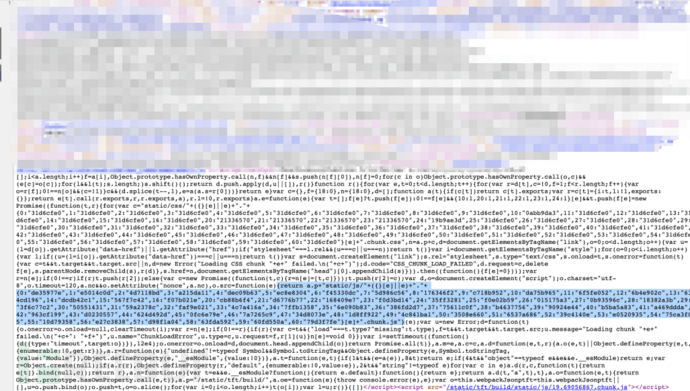

HTML内嵌JS代码中的链接

有时JS文件链接嵌于其他JS脚本内部,同样需查看源代码以识别这些间接引用。

其他JS文件内的链接

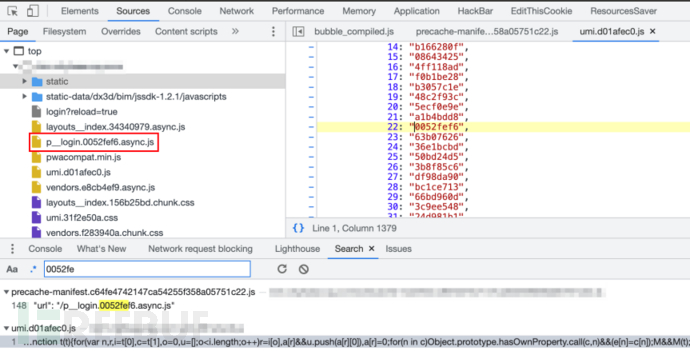

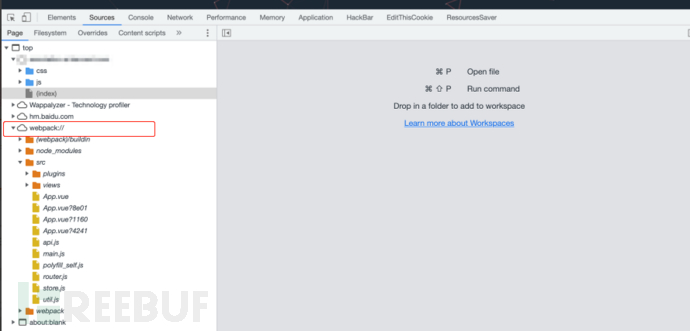

使用浏览器开发者工具(如DevTools的Sources面板)进行全局搜索,可揭示隐藏于其他JS文件中的JS链接。

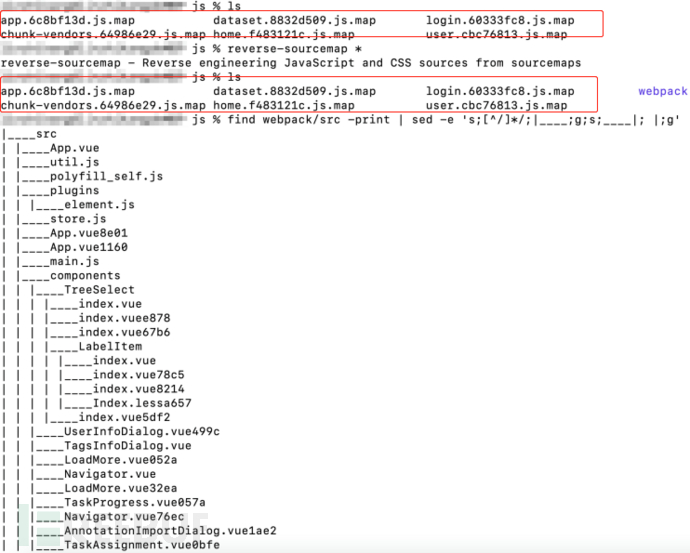

Source Map文件的利用

若存在未删除的Source Map文件,这可能是获取原始代码的途径。尝试在JS文件URL后添加.map下载,随后可利用工具如reverse-sourcemap进行反编译。

二、敏感信息搜集与分析利用

- API接口信息搜集,登录操作后,通过DevTools监控网络请求,确定登录接口路径。利用正则表达式如url:"(.*?)"在JS文件中搜索,集中或分散在不同文件中的接口路径均需关注。

- 前端路由信息,观察URL结构,提取路由信息如/user/login,在JS文件中搜索该路径以定位。使用类似正则path:"(.*?)"提高效率。

- 敏感数据识别,对手机号、邮箱(如@tencent.com、\d{10})、密钥(如jwt, secret, password)等敏感信息进行全局搜索。IDE如VSCode的正则搜索功能在此环节尤为关键。

- 工具辅助,利用BurpSuite及HaE插件,结合命令行工具如curl,通过代理下载JS文件,以便更全面地审查敏感数据。

案例分享—网站后台权

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)