版权声明:本文为博主在CSDN的原创文章搬运而来,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。

首发原文链接:https://blog.csdn.net/weixin_72543266/article/details/138140404

前言

本篇是紧接着上一篇文章因为篇幅过长而剩余的未分享案例与分类,本篇通过案例与碰到的漏洞类型来对我这两个月其中碰到的弱口令与爆力破解漏洞做一个总结,帮助小白快速了解这两种漏洞会遇到的实战情景,当然总结仅是我个人目前碰到的,如果不全,也请给位佬给我留言,方便我进行完善。

免责声明

以下漏洞案例均已经上报漏洞平台并且进行修复。请勿利用文章内的相关技术从事非法测试,若因此产生一切后果与本博客及本人无关。

弱口令与暴力破解介绍

弱口令是指容易被猜测或破解的密码,而爆破破解是一种通过穷举法尝试所有可能的密码组合以破解密码的方法。

弱口令通常指的是那些强度不高、容易被人猜到或者被破解工具所破解的密码。这类口令往往包含简单的数字和字母,例如“123”或“abc”,包括常见的生日日期、重复的数字和字母等。由于这些密码结构简单,没有混合使用大小写字母、数字及特殊字符,使得它们对渗透人员来说非常容易被识别和破解。

爆破破解则是一种基于穷举法的破解手段,它通过系统地尝试各种可能的密码组合直到找到正确的密码。这种方法对于人为设置的非随机密码尤为有效,因为人为设置的密码往往有一定的规律性,可以通过预设的密码字典或彩虹表来缩短破解所需的时间。在Web应用中,暴力破解常用于对应用系统的认证信息进行获取,渗透测试人员会使用大量认证信息尝试登录,直到得到正确的结果。为了提高效率,通常会使用自动化工具进行操作。

弱口令类型总结

弱密码总结无非就是几种,为什么要总结这个?因为暴力破解的前提就是能够猜测出对方设置的密码然后进行爆破。

1.弱密码:

简单来说就是很像123456这种,输入密码的时候懒得或是种种原因,系统也没有限制就写成简单的密码了,可以进行burp或是其他工具进行爆破,当然这种方式一般需要换代理ip,爆破一般ip容易被扳的。

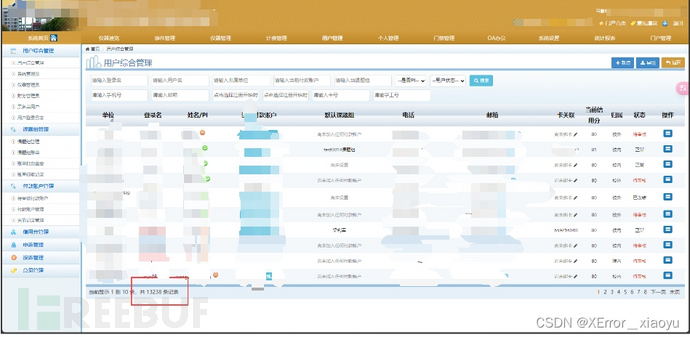

案例1:浙江某大学

也是同过信息收集收集到的一个网站,通过构造大学前的几个字符,然后其中密码需要使用到我们通常设置密码时强制输入时添数的字符。

2.大厂商设备默认密码:

每个厂商或是大一点的公司有开发的默认密码,这种通常就是直接使用google语法进行搜索设备或是系统的默认密码或是管理手册,查看是否含有密码,这个可以搜索获得很多博主总结的设备的默认弱口令。

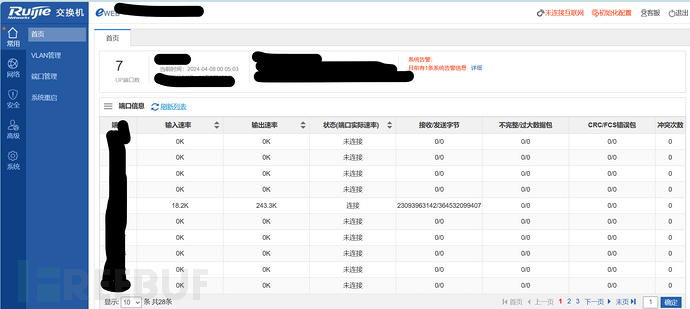

案例2:RG交换机

锐捷网络产生开发的物理网设备,其实后台应该也是有一个RCE的,但是也没必要测了。但是进入后台,就可能这个设备的信息就知道,这个危害是非常大的,对公司的影响巨大,这个弱口令在前端页面中就写着

弱口令: admin/admin

前台页面

后台页面

3.小厂商:

一般就是admin或者是123456,或是和管理员账号一样默认作为密码,其实就是弱口令。

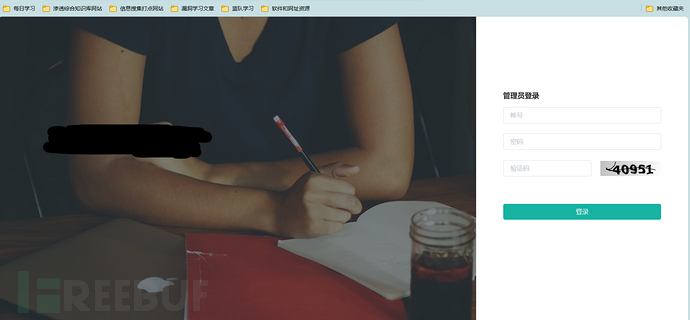

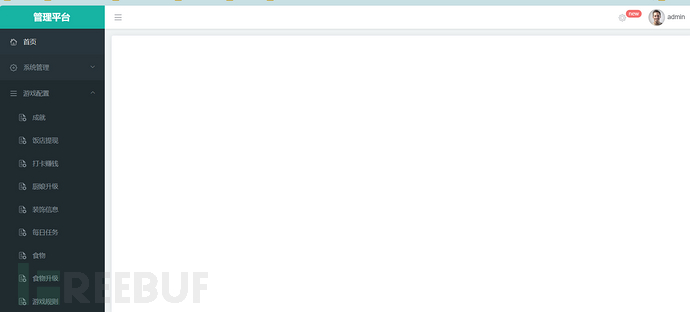

案例3:某游戏管理平台

这个页面也就常规吧,当时是通过一个ico的hash值搜索到的资产,前台平平无奇,后台是个看上去应该是小游戏的管理之类的。

弱口令: admin/admin

前台页面

后台页面

4.学校edu默认密码:

对于学校类的资产,如果是学生基本就很熟悉,一般就是什么xql+学号,这个一般都有手册,每个学校也不同,或是通过sfzh号/学号等密码一般也就是sfzh号后6位或8位/学号后几位等, 需要进行信息收集。

案例4:正方的系统

系统的页面会告诉你用户名和密码分别为什么,一般需要我们去收集,一般账号密码为每个学校固定的几个字母+sfzh,密码为默认或是其他规定的,一般需要去收集操作手册。

5.空密码:

直接随便输入或者不输入密码,输入账号点击登录就会进入。

案例5:东北某大学

当时是直接拼接台就登录就直接进去了,没有输入密码。

案例6:北京某大学

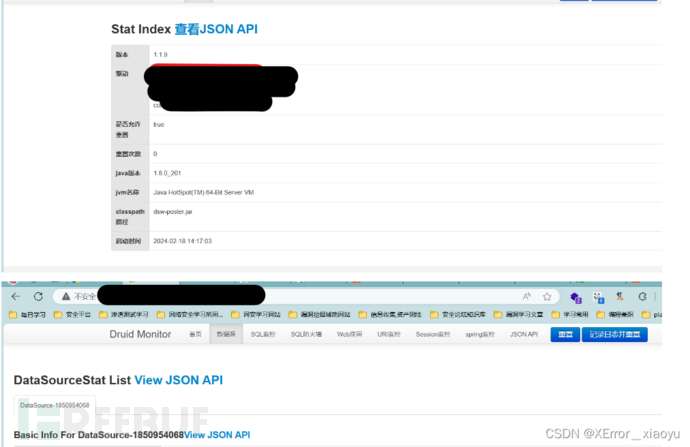

其实本案例也可以算为druid未授权,但是这个是有那个登录的,但是我输入用户名后,点了登录就进入了。

6.前端页面中给出密码

给脸账号密码(直接进入页面,页面中就写着账号和密码)或是前台HTML页面的信息中含有账号密码(我遇到过很多)。

案例7:西安某大学

直接在前端页面中显示账号密码,然后我提交后说是修复了,直接注释掉,其实还是在前端的页面中。

7.不需要登录的空口令

在某些页面会存专家登录,或是给一些通过审核的专家进行登录的,所以直接点击专家登录后就会以专家身份进入页面了。

案例8:某济大学

也是通过信息收集收集到的平台,然后点击专家登录就会以专家的身份直接进入后台。

暴力破解类型总结

这里我不会写的很详细,因为会的会操作,不会的不会因为看了我的操作就学会,这个需要长期的打靶和实战慢慢熟练,因为一旦爆破就会存在IP被扳的风险,而且爆破是一种很吃前期信息收集的一种方式,而不是拿着字典盲目爆破,并且很多网站都上了限制次数,需要通过切换ip或用户进行爆破。

1.直接爆破

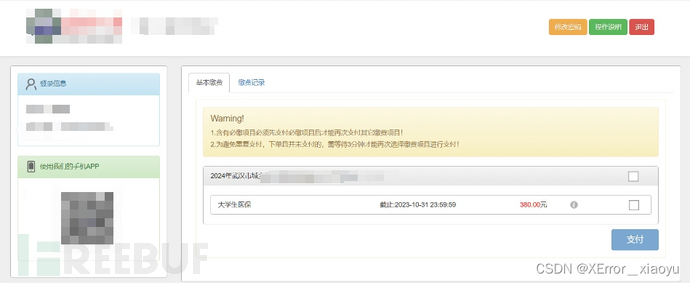

案例9:武汉某大学

这里也是在信息收集时发现了这个页面后,有个操作手册,这不就对应上了弱口令中操作手册收集,都直接给出了,那么直接收集账号就可以了,发现学号和sfzh都可以,收集学号比较好搞,那就直接收集学号。

默认密码为111111,直接密码不变,然后将收集的学号进行尝试就可以了,当然因为这里有验证码,我是通过一个验证码识别,然后进行切换学号进行枚举,最后找出可以登录的学号,这种方式也是在打点中最快和获取登录用户的便捷方式。

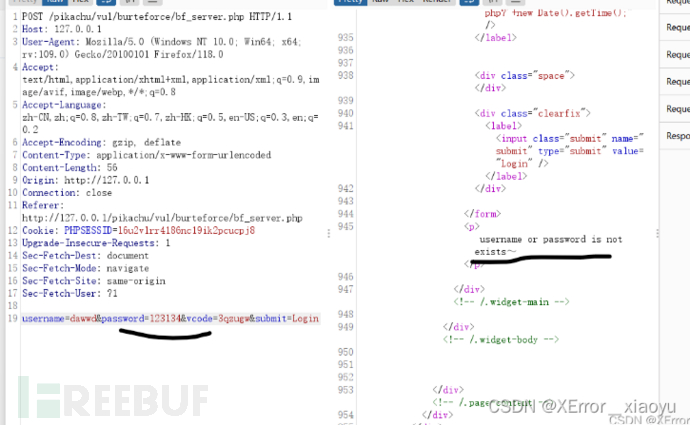

2.验证码绕过

这里因为时间比较长了,之前的数据包也没有了,就用了打靶场的案例包进行分析,进入页面后抓包,然后输入正确的验证码后,不刷新页面,验证码就会一直存在,然后直接爆破就可以绕过验证码了。

案例10:某中学

当然这个案例也算是非常有意思,除了出现了上面介绍的验证码绕过,存在了弱口令,而且还存在了万能验证码四个000,也就是开发在进行测试时设置的方便登录的验证码,结果完成后忘记删除造成的结果。

总结

对这两个月碰到的一些弱口令漏洞与暴力破解漏洞做一个总结,适合小白来做学习使用,也开始告别这段学习和测试之路,开始朝着代码审计努力。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)