关于jsmug

jsmug是一个代码简单但功能强大的JSON Smuggling技术环境PoC,该工具可以帮助广大研究人员深入学习和理解JSON Smuggling技术,并辅助提升Web应用程序的安全性。

背景内容

JSON Smuggling技术可以利用目标JSON文档中一些“不重要”的字节数据实现任意文件传输。根据JSON文档的官方定义,JSON文件中的某些位置允许使用被称为不重要字节的字节数据来传输内容。这些所谓不重要的字节在JSON文档中没有任何的意义,因此会被jq之类的JSON解析工具直接忽略。这种“不重要”的字节包括:

0x09(水平制表符)

0x0a(新行)

0x0d(回车)

0x20(空格)

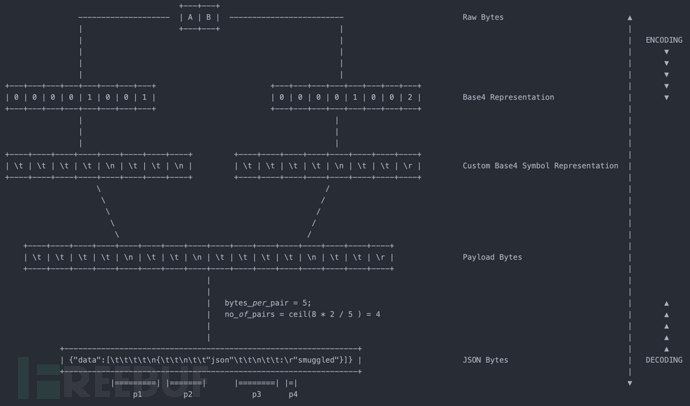

这些字节本身就不起眼,甚至根本就不是肉眼可见的,而且JSON解析器也会直接忽略这些字节,因此这4个字节可以用来编码任意数据或文件。与我们使用Base2系统以二进制格式表示数据相同,我们可以使用Base4系统使用这4个字节来表示数据:

上图中的数据显示了原始字节是如何以Base4表示的,接下来这些Base4字节被映射到它们各自的“不重要字节”的部分。根据指定的bytes_per_pair,Base4符号字节会被成对划分,并存放到JSON文档中的指定位置。通过指定应该存放在一起的字节数据的数量,我们还可以用其来测试网络安全检测规则的有效性。

工具下载&编译

由于该工具基于纯C语言开发,因此我们首先需要在本地设备上暗安装并配置好C语言环境,或直接安装gcc编译器。

接下来,广大研究人员可以直接使用下列命令将该项目源码克隆至本地:

git clone https://github.com/xscorp/jsmug.git

然后切换到项目目录中,使用gcc编译器完成代码编译:

$ cd jsmug $ gcc jsmug.c -o ./jsmug

工具使用

编码文件

我们可以使用下列密令对一个输入文件进行编码,并将编码后的结果输出保存到另一个文件中:

$ ./jsmug encode <input_file_name> <output_file_name> <bytes_per_pair>

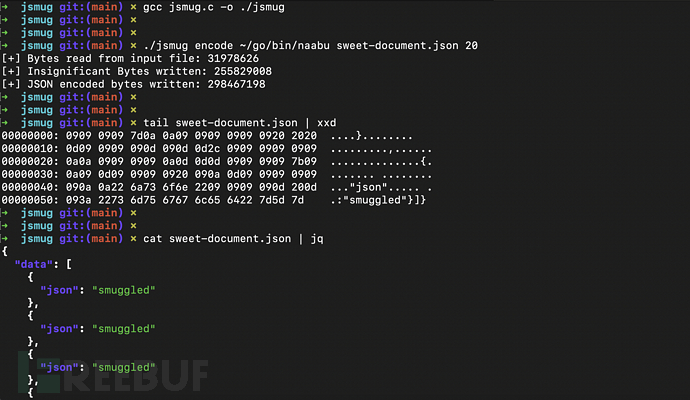

在下面的代码示例中,我们将naabu代码编码进了一个JSON文件中,输出文件名称为“sweet-document.json”:

解码文件

我们可以使用下列命令对一个已编码的文件进行解码,并将输出的结果保存到另一个文件中:

$ ./jsmug decode <encoded_file_name> <output_file_name>

使用演示:

$ ./jsmug decode ./encoded-binary.json decoded-binary

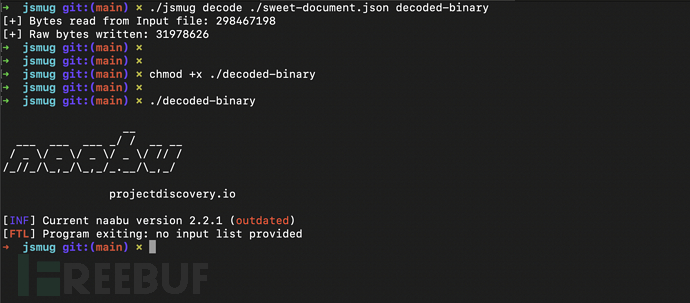

在下面的代码示例中,我们对之前生成的“sweet-document.json”JSON文件进行解码,并获取原始的naabu代码,然后将其标识为“decoded-binary”:

项目地址

jsmug:【GitHub传送门】

参考资料

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)