前言

在当今数字化时代,网络安全测试成为了保障信息系统稳定运行和数据安全不可或缺的一环。本文旨在分享一次典型的安全测试实践,详细解析从目标识别到漏洞探索的全过程,旨在展示一个结构化且专业的测试流程。通过此案例,希望能为同行初学者、网络安全爱好者提供可借鉴的安全测试思路,并强调在合法合规的前提下,如何高效识别并评估潜在的安全风险。

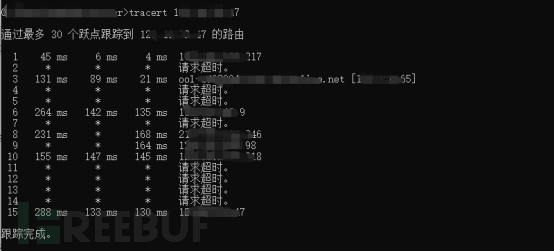

目标环境概览:

接到测试任务后,第一步会先对目标IP地址进行的路由分析,了解数据包在网络中的传输路径,为后续的测试策略制定提供依据。

端口扫描与服务识别:

这里采用nmap作为端口扫描工具,全面探测目标开放的服务端口,发现开放了SSH(22)、HTTP(80)、MySQL(3306)、Web服务备用端口(8080)及未知服务(9000)。这一阶段是摸清了解目标网络端口服务情况。

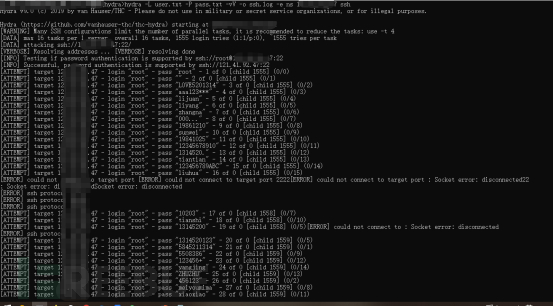

SSH服务安全审查:

针对22端口的SSH服务,重点检查是否存在弱口令问题,这里利用hydra进行密码字典爆破尝试。此环节强调了强身份验证机制的重要性,并揭示了依赖于口令强度的防护脆弱性。

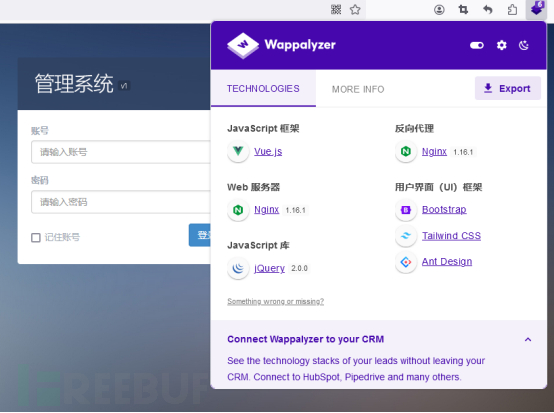

Web服务渗透初探:

80端口暴露了一个管理系统,通过直接浏览器访问,转而进行Web应用的安全性评估,此步骤也是大多数安全渗透测试的核心部分。

网站指纹识别:

这里运用wappalyzer插件和whatweb,收集目标网站的技术栈信息,为寻找已知漏洞和定制化攻击策略奠定基础。

前端安全审计:

接下来,收集网站加载的JS文件中包含的网址、子域名、API 端点等信息,这里以JSFinder脚本爬取工具为例,爬取前端资源,查找未授权API、敏感信息泄露等前端安全漏洞

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)