关于MemProcFS

MemProcFS是一款功能强大且方便实用的物理内存数据查看工具,该工具可以帮助广大研究人员在一个虚拟文件系统中中以文件形式查看物理内存数据。

工具特性

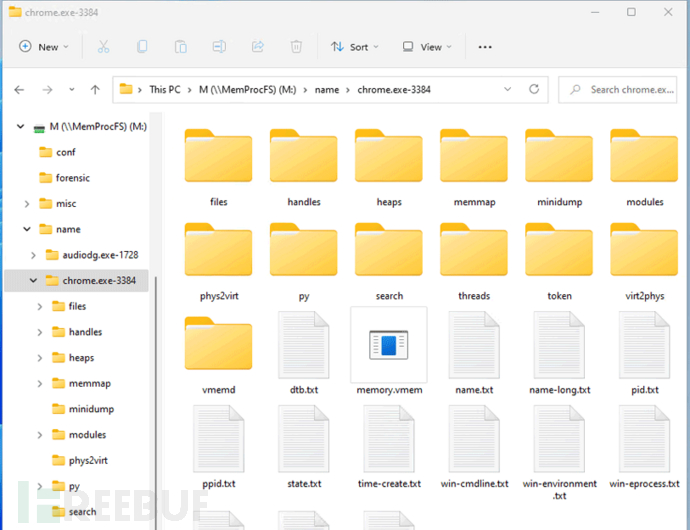

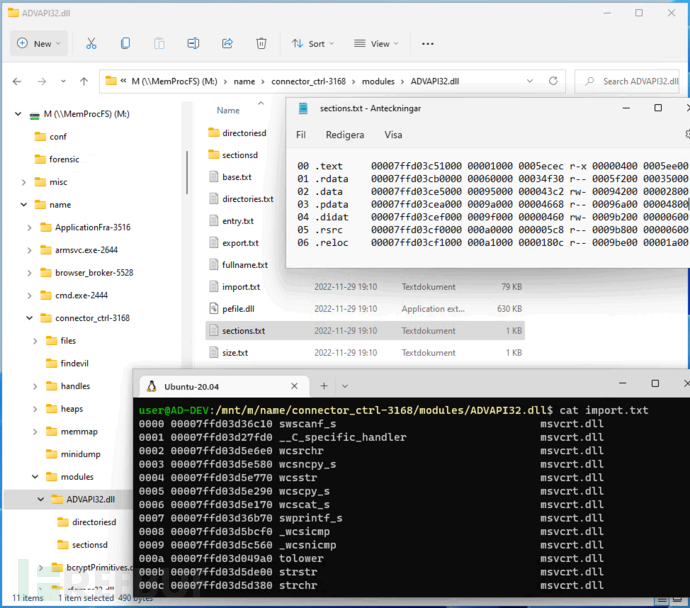

该工具支持以“鼠标点击”的方式进行内存分析,无需复杂的命令行参数,可以通过挂载的虚拟文件系统中的文件或通过功能丰富的应用程序库访问内存内容和组件,也支持将该工具引入到自己的项目中。

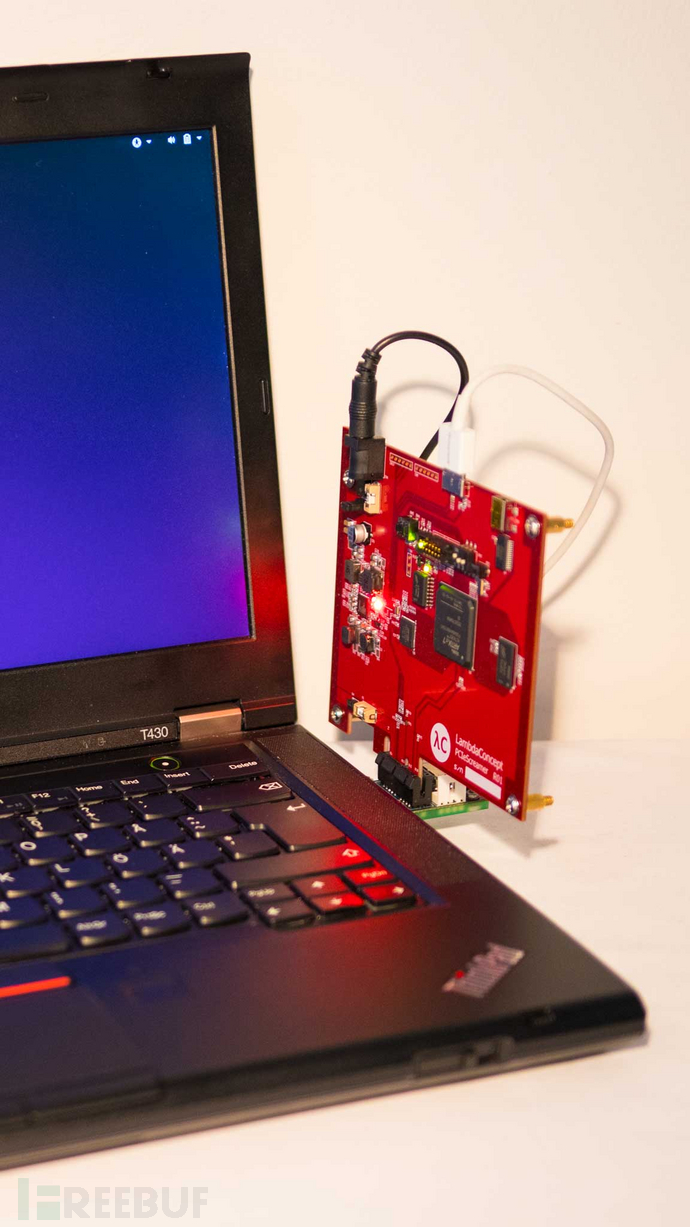

支持分析内存转储文件和实时内存数据,也支持从虚拟机或PCILeech FPGA硬件设备以读写模式分析实时内存。

工具安装

发布版本

广大研究人员可以直接访问该项目的【Releases页面】下载最新版本的MemProcFS源码、模块和配置文件。

源码安装

除此之外,我们还可以进行手动代码构建。(适用于Linux)

首先使用下列命令将该项目源码克隆至本地:

git clone https://github.com/ufrisk/MemProcFS.git

然后使用下列命令安装该工具所需的依赖组件:

sudo apt-get install make gcc pkg-config libusb-1.0 libusb-1.0-0-dev libfuse2 libfuse-dev libpython3-dev lz4 liblz4-dev

然后运行下列构建命令即可:

~$ sudo apt-get install make gcc pkg-config libusb-1.0 libusb-1.0-0-dev libfuse2 libfuse-dev lz4 liblz4-dev ~$ mkdir build ~$ cd build ~/build$ git clone https://github.com/ufrisk/LeechCore ~/build$ git clone https://github.com/ufrisk/MemProcFS ~/build$ cd LeechCore/leechcore ~/build/LeechCore/leechcore$ make ~/build/LeechCore/leechcore$ cd ../../MemProcFS/vmm ~/build/MemProcFS/vmm$ make ~/build/MemProcFS/vmm$ cd ../memprocfs ~/build/MemProcFS/memprocfs$ make ~/build/MemProcFS/memprocfs$ cd ../files ### NOTE! before running memprocfs it's recommended to copy the file 'info.db' from the latest binary ### release at https://github.com/ufrisk/MemProcFS/releases/latest and put it alongside memprocfs binary. ### info.db is an sqlite database which contains common type and symbol offsets required for some tasks. ~/build/MemProcFS/files$ ./memprocfs -device <your_dumpfile_or_device> -mount <your_full_mount_point>

Python版本安装

MemProcFS的Python版本需要Python 3.6+环境,可以直接使用下列命名完成安装:

pip install memprocfs

或:

pip3 install memprocfs

依赖组件安装命令如下:

sudo apt-get install make gcc pkg-config libusb-1.0 libusb-1.0-0-dev libfuse2 libfuse-dev lz4 liblz4-dev

工具使用样例

打开命令行接口,然后使用下列命令即可开始使用MemProcFS。除此之外,我们还可以使用MemProcFS.exe注册内存转储文件扩展名,注册完成后,直接鼠标双击内存转储文集8安即可自动加载文件系统。

以默认M加载内存转储文件:

memprocfs.exe -device c:\temp\win10x64-dump.raw

以默认M加载内存转储文件,开启Verbose模式:

memprocfs.exe -device c:\temp\win10x64-dump.raw -v

以默认M加载内存转储文件,开启取证模式:

memprocfs.exe -device c:\temp\win10x64-dump.raw -forensic 1

以默认M加载内存转储文件,开启取证模式,开启Yara扫描:

memprocfs.exe -device c:\temp\win10x64-dump.raw -forensic 1 -forensic-yara-rules c:\yara\rules\windows_malware_index.yar

在Linux上以/home/pi/mnt/加载内存转储文件:

./memprocfs -mount /home/pi/linux -device /dumps/win10x64-dump.raw

以S加载内存转储文件:

memprocfs.exe -mount s -device c:\temp\win10x64-dump.raw

以只读模式使用WinPMEM驱动器加载实时目标内存:

memprocfs.exe -device pmem

以读写模式使用PCILeech FPGA内存采集设备加载实时目标内存:

memprocfs.exe -device fpga -memmap auto

使用相应的页面文件加载一个内存转储文件:

memprocfs.exe -device unknown-x64-dump.raw -pagefile0 pagefile.sys -pagefile1 swapfile.sys

工具截图

许可证协议

本项目的开发与发布遵循AGPL-3.0开源许可协议。

项目地址

MemProcFS:【GitHub传送门】

参考资料

https://www.y0utube.com/channel/UC2aAi-gjqvKiC7s7Opzv9rg

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)