一、引言

在上一篇文章中,我们通过使用ewomail实现了一次最简单的钓鱼演练。在第二章中,我们会进一步使用gophish来搭建一个钓鱼平台。并通过ai方案来实现快速假冒网站部署。

二、gophish部署

Gophish 是一款开源的钓鱼渗透测试工具,用于模拟钓鱼攻击和测试组织的安全防御能力。通过 Gophish,安全团队可以创建、部署和跟踪钓鱼攻击,以评估员工对钓鱼攻击的警惕性,并识别潜在的安全风险。Gophish 提供了用户友好的界面,使得用户能够轻松地创建虚拟的钓鱼邮件、网站和 Landing Page,并跟踪受害者的交互和响应情况。

项目地址:https://github.com/gophish/gophish

接下来本文也会通过docker部署的方式来实现。

2.1 容器部署

docker pull gophish/gophish #拉取镜像

mkdir gophish

docker run -d -p 3333:3333 -p 80:80 -p 443:443 -v $(pwd)/gophish_data:/gophish gophish/gophish

注:

-

如果你使用本地安装,需要确保go版本 >= v1.10

-

如果你安装的版本低于v0.10.1 ,默认管理账号密码是admin/gophish

-

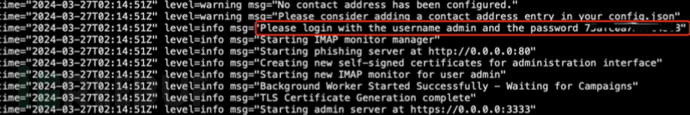

版本大于等于v0.10.1,可以执行 docker logs CONTAINER_ID 查看账号密码

-

无论是否为随机密码,首次登录后都会被重制密码。

访问https://ip:3333 登录后台,接下来会对具体功能进行介绍

2.2 管理后台配置

2.2.1 邮箱配置

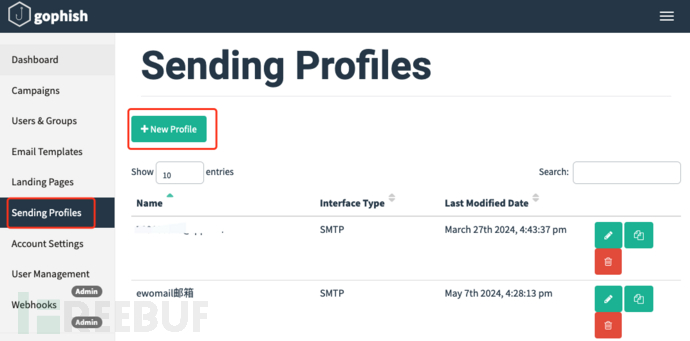

点击Sending Profiles -> New Profile 添加邮箱

这里我们可以增加上一篇文章中通过ewomail创建的邮箱。

注:

-

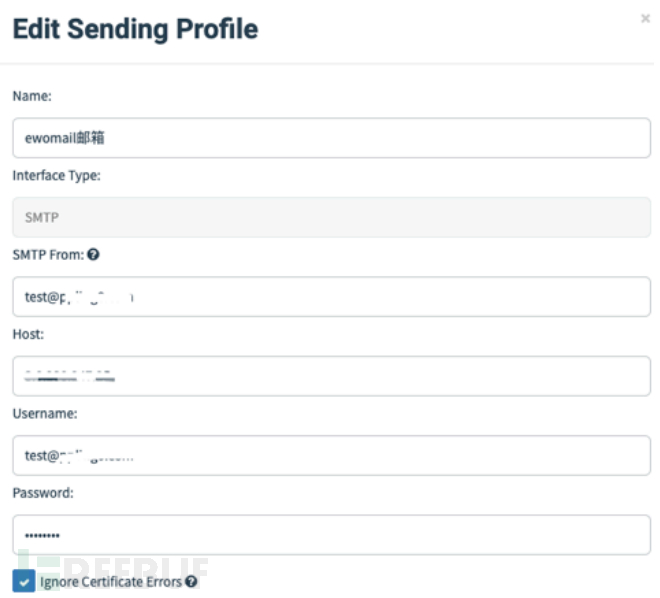

host如果你未配置域名,使用ip+端口的形式也是可以的,只要网络可达即可。

-

不同的邮箱系统需要的密码不一样。有的平台可能需要授权码,ewomail则是正常的密码即可,为了文章连续性这里就不大篇幅的赘述了。

接下来我们进行简单的邮件可用性测试。

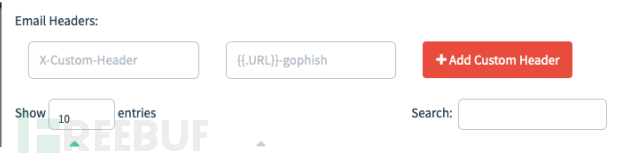

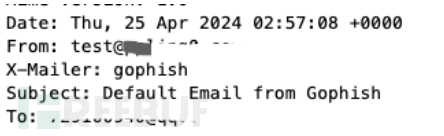

这里我们需要手动配置一下X-Mailer,如果不配置的话默认头为gophish,很容易被拦截。

配置 X-Mailer: RainLoop/1.11.1 ,这个是ewomail的默认邮件头。

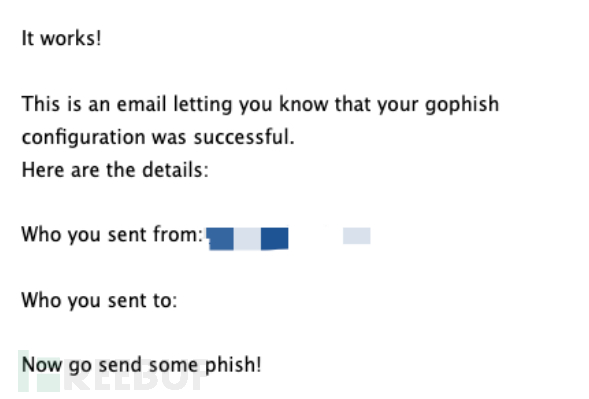

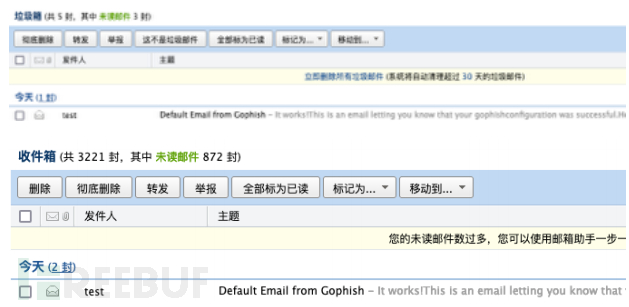

点击Send Test Mail,输入目标邮箱,如果服务正常的话,邮箱就能成功收到邮件了。

以qq邮箱为例,如果未配置X-Mailer,测试邮件会直接到垃圾箱中,配置之后就能到正常的收件箱了。

2.2.2目标邮箱配置

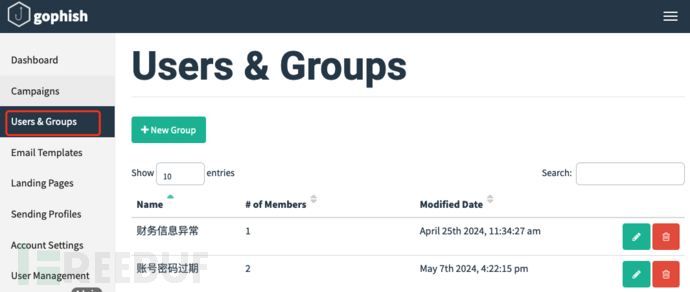

选择 Users & Groups模块,该模块主要是配置受攻击的目标邮件,我们可以根据目标群体不同进行自定义。

注:由于单封邮件的收件人有上限,如果需要大范围钓鱼测试的话,这里应该尽量使用公共邮箱组来作为收件人。

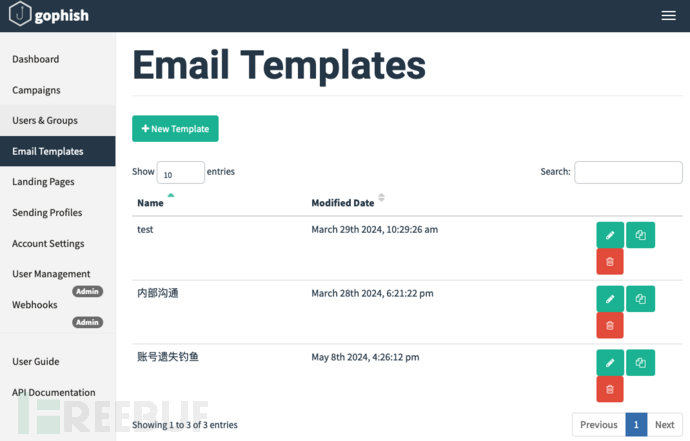

2.2.3邮件模版配置

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)