可能是公众号涨粉越来越难,最近看到越来越多的公众号文章已经不是标题党了,是天马行空创造观点搏眼球。

刷公众号刷出来一篇雄文,直指数据分类分级是网安行业“皇帝的新衣”,估计 FREEBUF 这里的访客都看过了。

笔者:国际认证信息系统审计师、软考系统分析师、软件工程硕士

笔者:国际认证信息系统审计师、软考系统分析师、软件工程硕士

但内容怎么说......有必要先说说在数据分类分级这事情上,笔者自己的发言权。

曾经

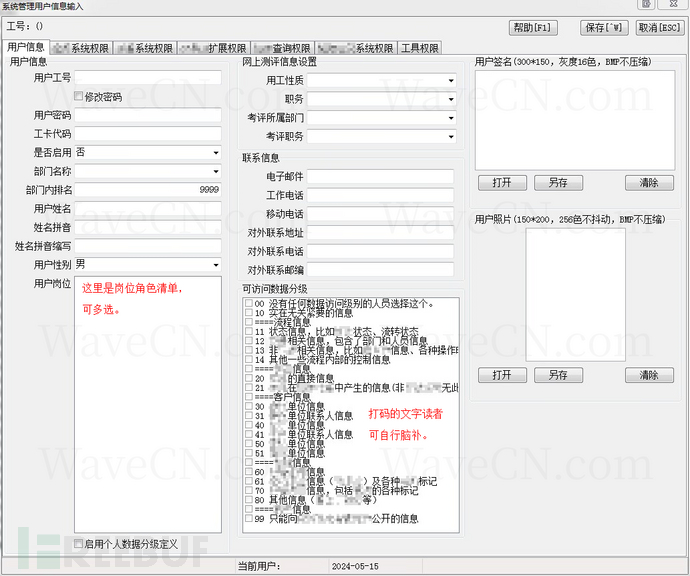

下图是笔者在2007年实现的基于数据分类分级和RBAC实现的用户数据访问控制授权设置界面。

这个事情的由来是某单位涉嫌发生数据泄露情况,于是笔者配合上级纪委对内部业务系统进行改造:

首先是定义所有字段的数据分类分级性质,然后在系统的数据字典上对每一张表的每一个字段设置分类分级属性,实现数据分类分级;

然后结合 RBAC 实现按数据分类分级属性控制用户对数据的访问行为;

再然后在业务系统运行过程中基于上述控制措施产生数据访问的痕迹记录日志;

最后设计实现了痕迹记录日志分析,排查涉嫌越权接触数据的用户。

以上过程描述,加上用户授权界面截图,懂的人一眼就能看懂,笔者觉得也不需要解释太多。

也就是说,在大部分人都不知道什么叫数据分类分级的时候,笔者就已经实践过了一次,只是当时没有特别强调要实施保护,只是跟踪。

不懂

不过当年这事情做得太超前,单位高层、上级纪委都觉得很难理解,加上情况后来也水落石出,属于信息泄露而不是数据泄露(请读者自行斟酌区别),该功能也就罕有使用之时,只是默默地在累积痕迹记录日志。

所以说回到现在的数据分类分级保护,即使有了明确的政策指导、法律要求、标准要求、各种实践指南、课程、咨询服务等等等等......其实对于没有专业背景的人依然是天书一般。

很多甲方内部确实缺乏对数据分类分级保护工作真懂的人,更别说能理解执行数据分类分级保护工作在业务上是进一步地实现数字化转型、数据资产入表、创造数据价值的前提。

很多甲方内部确实缺乏对数据分类分级保护工作真懂的人,更别说能理解执行数据分类分级保护工作在业务上是进一步地实现数字化转型、数据资产入表、创造数据价值的前提。

既然对数字经济相关概念不懂,于是就只能应付式地做数据分类分级保护,结果必然是一股脑儿地全部列为“一般数据”,花了钱,实质只是做了个花瓶。

那篇皇帝的新衣,要表达的无非就是这个意思。只是这种博眼球的行文,于事无益。

难

真正做过甲方内部信息化工作的人,大多都会有个体会,就是一个“难”字。

不懂业务固然难,精通业务一样难。组织和实现需求的过程就已经劳心劳力,实施数据分类分级保护这种对于需求部门根本不懂不理解但实质完全有必要的事情就更难。

但是:数据分类分级保护,是推动数字经济发展、促进甲方数字化转型的必要条件之一,也是必经的过程。

这个道理,甲方信息化部门理应都懂,而且都知道自己背负着这项工作。

但业务部门基本不会主动提出要做。因为这对于业务部门来说,没有正面促进其营收。

而对于部分缺乏远见的甲方高层来说,在经济指标压力之下,实施数据分类分级保护的成本才是他们首先要掂量的,数字化转型的收益都是远景和愿景而已。当然最好就是信息化部门不花钱就把这事做成了。

所以如果没有足够强大的外力,可想而知,甲方单位是罕有主动去做这件事的。

笔者当年也是借着纪委调查而(才有机会)做了这件事,就是这个道理。

契机

现在国家在全方位出台相关要求促进这项工作,实质是甲方信息化部门难得的机会。

除非甲方是已经注定没有未来,比如马上就会被吞并拆分掉,又或者濒临破产倒闭之类,否则从理性角度出发,分管信息化的甲方高层以至甲方一把手都会因相关要求而认真思考,数据分类分级保护这件事究竟该如何做,做到什么程度,要获得什么收益。

甲方信息化部门应借此机会抓紧获得资源倾斜,完成该项任务,推动甲方自身实现数字化转型,在数字经济领域获得发展。

观点

最后,基于实践角度,笔者认为所有旁路、外围的数据分类分级保护手段都只能算是临时措施。

必须像笔者当年那样,直接在业务系统内建数据分类分级保护和访问控制、日志记录等机制,才能真正从本质上开始实现数据分类分级保护。

对于不懂甲方业务,只能做纯粹的安全服务的行业厂商来说,不可能在实质上实现甲方的数据分类分级保护。

安全行业应尽可能融入甲方业务内提供安全服务,而不是始终游离在外围。那篇皇帝的新衣,本应该明确地提出这个观点。

还有就是,没真正在甲方内部做过尤其是体制内的甲方做过、经历过信息化工作之难,是不可能正确对数据分类分级保护的意义做出正确的判断和评论的。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)