前言:

在今天的数字化世界中,网络安全是至关重要的。随着技术的不断发展和黑客(APT)攻击的日益复杂,确保系统和应用程序的安全性变得尤为重要。在这样的背景下,渗透测试成为了保障组织信息资产安全的重要一环。通过渗透测试,我们可以深入了解系统的弱点和潜在的威胁,从而采取相应的措施加以应对。本文将探讨渗透测试的漏洞思路以及我们的思考和方法,在一定的阅读下您可能会有所吸收一些小技巧或者思路,当然我不会建议你如何的去做,而是需要总结。

通过以下的一些简单的漏洞打组合拳也是非常棒的一件事情,虽然不会有整个操作过程记录,但是希望当前阅读的你,也能够在一些比较稀疏的想法上来思考总结,该怎么去做!

一、谋略

此文不涉及代码审计,巨量代码吃不消,当我们涉及渗透时,思路这个东西还是及其重要,而且脑袋要保持清晰,保持头脑清晰是思考和解决问题的关键。这里我们把大概的一些漏洞先写在下面,如果对一些公司的项目比较熟悉的XDM或者奥德彪,直接可以指哪打哪,包括专打一些嘴硬杠精开发:

弱口令漏洞、验证码缺陷(密码爆破)、未授权访问(特别是在Springboot Actuator中)、JS文件中的敏感信息泄露、未授权文件下载(如备份文件)、SQL注入(尤其是使用万能密码进行攻击)、XSS漏洞、任意用户注册漏洞、任意用户密码修改漏洞、组件框架漏洞、短信轰炸、邮箱轰炸(邮箱轰炸SRC不收,甲方业务会修复)、储存桶漏洞、文件上传漏洞、命令执行、SSRF漏洞等。

二、弱口令漏洞

在HVV中弱口令的系统旁站存在弱口令漏洞占比也是挺高的,因为不需要太多人力,只是处决你的前期的资产收集。它不仅在后端管理平台中常见,还可能存在于其他系统中。一些常见的项目系统,比如RabbitMQ、Tomcat、Jboss、Weblogic、Apache Kafka、Mosquitto、ActiveMQ、Nacos等,都有可能存在弱口令漏洞,反正MQ三兄弟都在了,这队列处理的系统在运营中使用广泛,几乎每个项目都会涉及到。这里就不讲端口的,那么正文就开始了吧。

案例1 - 弱口令 + 默认密码搜索

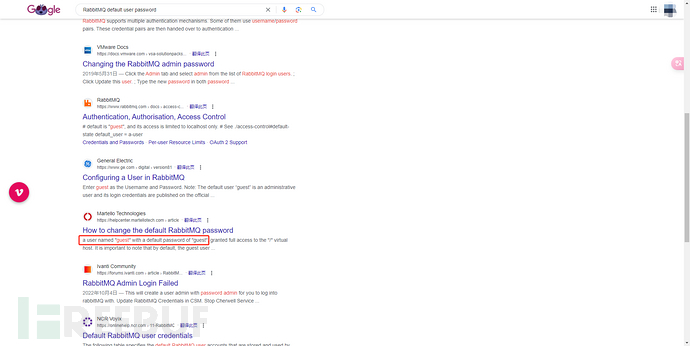

这些开源的消息代理平台和容器基本可以使用谷歌或者百度去搜索默认用户名和密码,这里我用RabbitMQ作为一个例子,我使用这个语句去谷歌搜索:RabbitMQ default user password,在下图中我们已经搜索到相关的用户名和密码

a user named "guest" with a default password of "guest"

a user named "guest" with a default password of "guest"

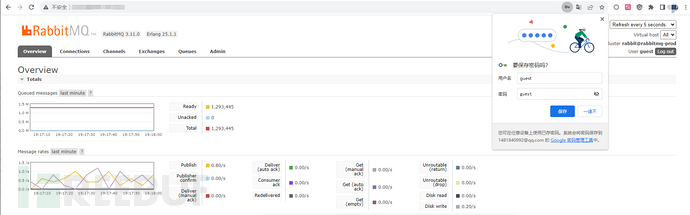

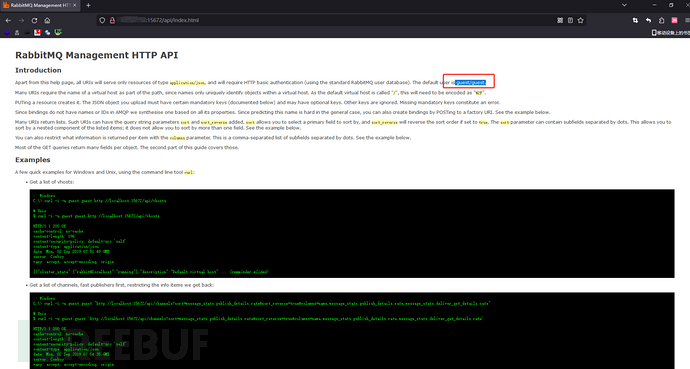

SO or http://{ip}:15672/api/index.html 访问URL RabbitMQ中的文档会带有用户密码,不百度谷歌找也行,额!

SO or http://{ip}:15672/api/index.html 访问URL RabbitMQ中的文档会带有用户密码,不百度谷歌找也行,额!

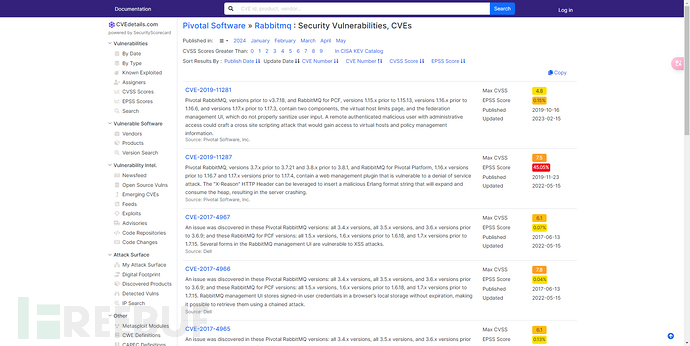

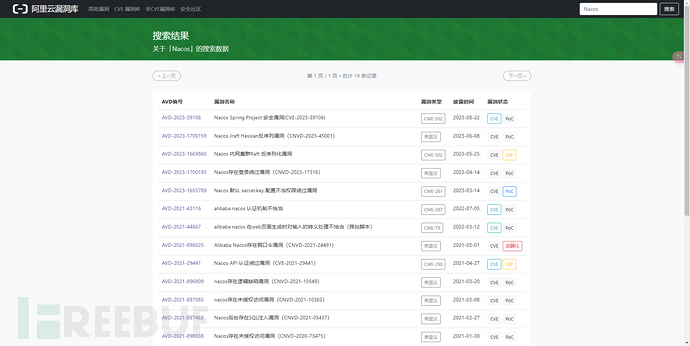

通过弱口令登陆之后,在通过 CVEdetails或者阿里云漏洞库,搜索RabbitMQ相关的漏洞进一步攻击,就算打不穿,也要在报告里多写几个洞,你看多专业!领导看了都不敢叫卷铺盖!

通过弱口令登陆之后,在通过 CVEdetails或者阿里云漏洞库,搜索RabbitMQ相关的漏洞进一步攻击,就算打不穿,也要在报告里多写几个洞,你看多专业!领导看了都不敢叫卷铺盖!

就是在日常渗透测试中如果见到Nacos就需要往重里的打,只要在受影响版本范围的可以挖一挖或者找找相关的文章利用,还有就是Nacos目前有很多利用工具被公开了,所以幸运的话还是能挖到洞的。然后关于Tomcat、Jboss、Weblogic、Apache Kafka、Mosquitto、ActiveMQ这类的日常中也是这个流程!

就是在日常渗透测试中如果见到Nacos就需要往重里的打,只要在受影响版本范围的可以挖一挖或者找找相关的文章利用,还有就是Nacos目前有很多利用工具被公开了,所以幸运的话还是能挖到洞的。然后关于Tomcat、Jboss、Weblogic、Apache Kafka、Mosquitto、ActiveMQ这类的日常中也是这个流程!

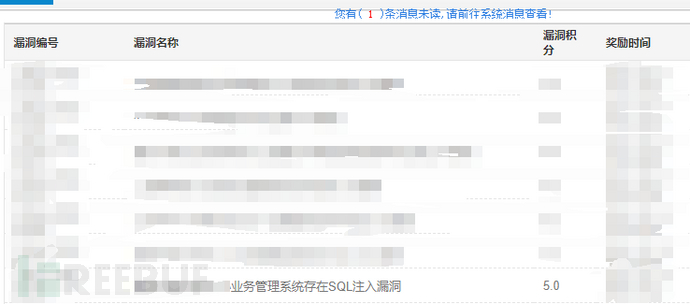

案例2 - 弱口令+SQL注入 CNVD 5.0漏洞积分奖励

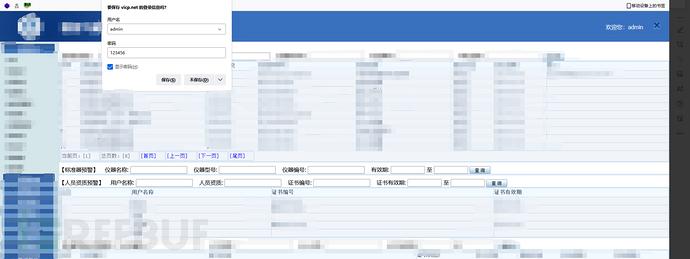

这个是一个弱口令登陆进去的,登陆进去我记得是有文件上传功能的,被拦截了,我懒得去Fuzz,后来看到是ASPX的

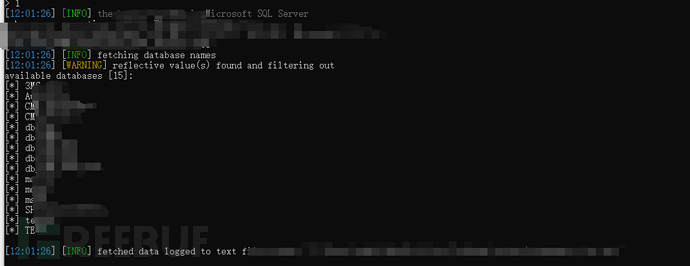

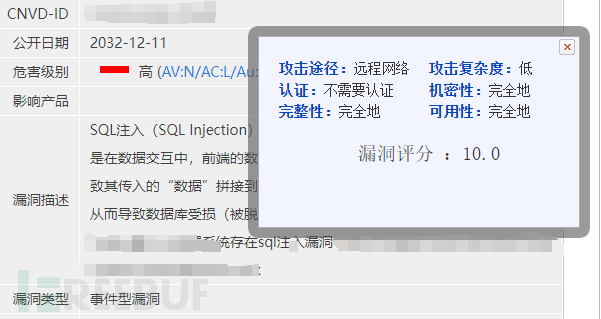

直接找SQL注入点了,想着ASPX和PHP这些挖个SQL注入这些不过分吧,额!然后就挨个功能点去挖了,在查询点找到了个SQL注入,直接SQLmap去跑,能工具跑就工具跑,省些精力!在SqlMap这里通常只要知道了注入点,直接指定参数注入读表出来就好了,直接编写报告,交报告!

直接找SQL注入点了,想着ASPX和PHP这些挖个SQL注入这些不过分吧,额!然后就挨个功能点去挖了,在查询点找到了个SQL注入,直接SQLmap去跑,能工具跑就工具跑,省些精力!在SqlMap这里通常只要知道了注入点,直接指定参数注入读表出来就好了,直接编写报告,交报告!

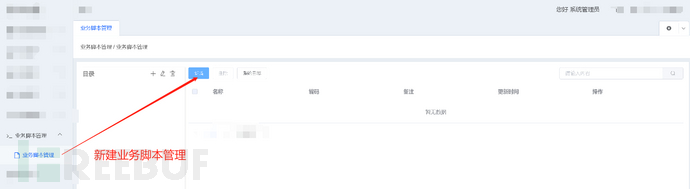

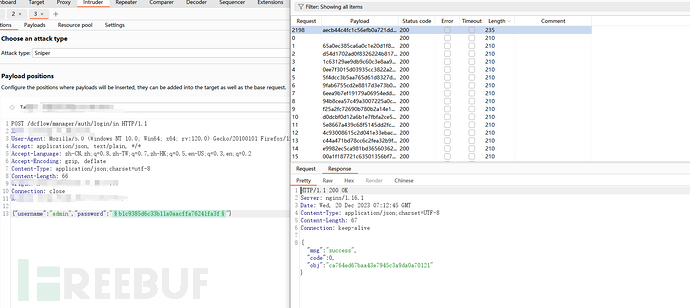

案例3 - 弱口令+反弹Shell

一次弱口令+反弹Shell,这个主要后台功能中带有执行命令结果,可以看看若依框架的一些漏洞,若依框架的系统监控-定时任务也是可以反弹Shell,回到文中这个脚本功能是Groovy语言,直接用编写脚本调试就可以了,有关Groovy脚本编辑的可以去搜索Jenkins 脚本控制台Groovy反弹shell的文章看看。

反弹Shell,通过上面的def command = "whoami"这个脚本改为反弹Shell。

反弹Shell,通过上面的def command = "whoami"这个脚本改为反弹Shell。

三、验证码缺陷(密码爆破)

验证码缺陷在公网没有3A验证下,只要图形验证或者滑块验证码存在缺陷问题,都可以进行爆破,没有的情况下直接可以爆破了,唯一的是需要TOP密码字典,用户名可以通过一些错误提示猜解或者在JS文件中审计看看有没有泄露相关的用户名,还有一点如果是框架性的,几乎存留原始建立的用户名,例如:admin、test等

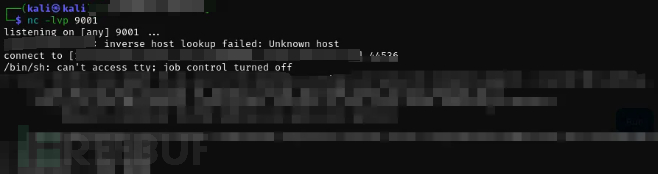

案例1 - 弱加密算法 + 密码爆破

这个我的记得通过错误提示获取的账号密码,在用TOP的密码字典去跑,这个时候很考验字典的有效性!这我记得某讯SRC的一大佬分享过一条文,跑字典跑出过成果!并不是一跑就能中!回到文里

通过抓包发现传输使用了较弱的加密算法MD5加密,没有盐,普通的就这样对密码加了密,如果存在一些比较麻烦加密算法,如果值得可以试一试JS RPC逆向解密后写个脚本配合Burp爆破!Burp中intruder模块是可以添加hash MD5的,配置好直到爆破成功为止!

通过抓包发现传输使用了较弱的加密算法MD5加密,没有盐,普通的就这样对密码加了密,如果存在一些比较麻烦加密算法,如果值得可以试一试JS RPC逆向解密后写个脚本配合Burp爆破!Burp中intruder模块是可以添加hash MD5的,配置好直到爆破成功为止!

在某些重要的系统中不会进一步利用,因为这些是日常的任务需要交CNVD的,我的目标通常为GA/XF/单位,太低不收也不审,通过不会太过于进一步攻击,在这些测试平时都会注意力度和进度!

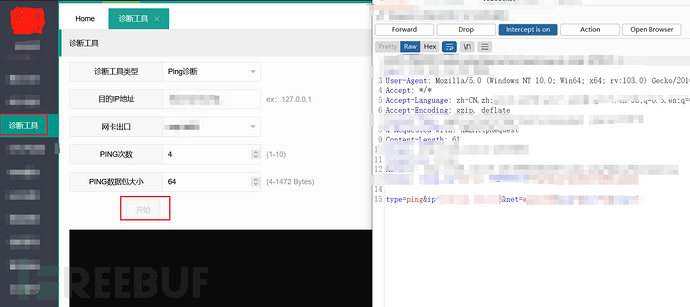

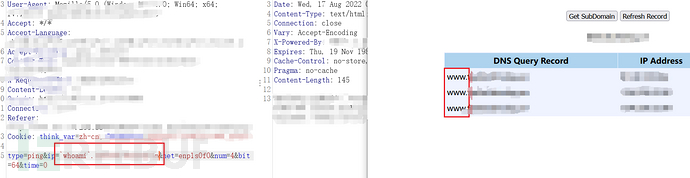

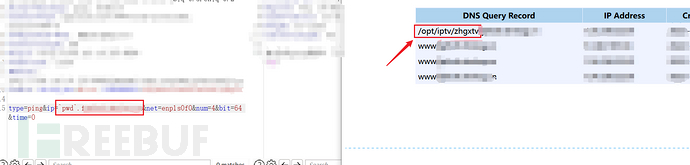

案例2 - 密码爆破 + 系统命令执行

存在验证码但是图形验证存在缺陷,不会校验,乱输则可以绕过直接登陆,还有一种方式就在一般的情况下是可以用空格方式代替验证,绕过登陆了。

一般在交换机或、路由器、IPTV、移动电视盒管理后端都会带个Ping功能,那么这个时候就会是一个执行命令的一个功能,我们可以理解为DNSLOG外带。

DNSLOG外带的工作原理通常是将数据编码成DNS查询或响应的特定字段,然后发送到恶意服务器。接收方可以监控DNS流量,并提取其中的隐藏信息。这种技术通常被恶意软件或攻击者用来绕过网络安全设备,从而在受害系统和外部控制服务器之间建立通信通道,传输敏感信息或执行远程命令。

四、未授权访问

未经授权访问的漏洞是指在应用程序或系统中存在安全漏洞,使得攻击者可以未经授权地访问系统、数据或功能。这些漏洞可能导致信息泄露、数据篡改、拒绝服务或者其他安全问题。以下是一些未经授权访问漏洞的常见案例:

-

目录遍历漏洞:攻击者通过输入恶意的文件路径或者使用特殊的字符,绕过应用程序的文件访问控制,获取未授权的文件访问权限。这种漏洞可能导致敏感文件的泄露,如配置文件、密码文件等。

-

未经身份验证的访问漏洞:应用程序未正确实现身份验证机制,或者存在会话管理漏洞,使得攻击者可以绕过身份验证,直接访问应用程序中的受保护资源或功能。

-

默认凭证漏洞:应用程序或系统默认安装时使用的默认用户名和密码未被更改,攻击者可以利用这些默认凭证进行未经授权的访问。

-

逻辑漏洞:应用程序中存在逻辑错误或不正确的访问控制策略,导致攻击者可以绕过正常的访问控制流程,获取未经授权的访问权限。

-

不安全的API端点:应用程序的API端点没有正确实现访问控制机制,攻击者可以利用这些端点来访问或操作应用程序中的敏感数据或功能。

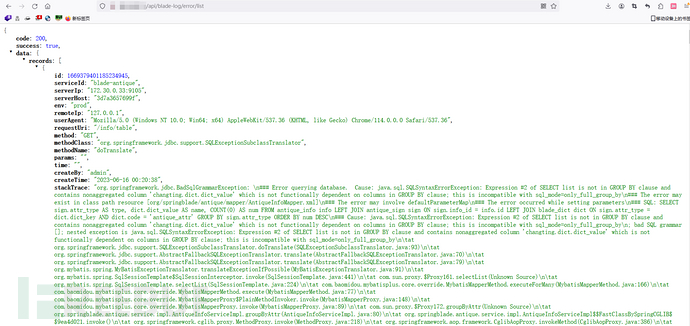

案例1、SpringBlade 框架未授权SQL注入

SpringBlade目前为一个开源的框架,在往前一些去搜索并没有发现那个SpringBlade框架是有相关漏洞的,根据我的印象我同事在去年的8月中旬的时候提交了CVE,分别是未授权访问和SQL注入CVE-2023-40787、CVE-2023-40788,未授权是路径/api/blade-log/error/list这样,直接可以访问到了错误日志。

在通过未授权的一个方式进行SQL注入

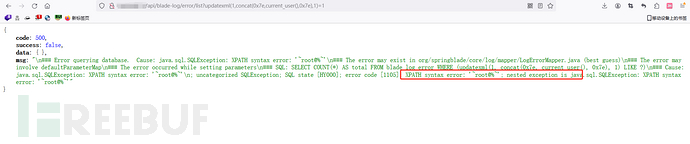

在通过未授权的一个方式进行SQL注入/api/blade-log/error/list?updatexml(1,concat(0x7e,current_user(),0x7e),1)=1可以看到查询的权限。

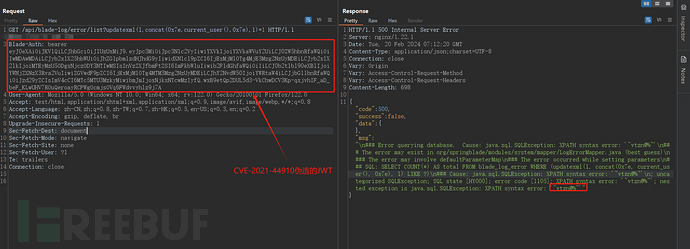

在SpringBlade-3.6.0版本以下是存在未授权和SQL注入漏洞的,而且有些版本还存在校验,会报“请求未授权”,无法进行SQL注入,可以结合SpringBlade框架JWT认证缺陷漏洞(CVE-2021-44910)一起利用,

在SpringBlade-3.6.0版本以下是存在未授权和SQL注入漏洞的,而且有些版本还存在校验,会报“请求未授权”,无法进行SQL注入,可以结合SpringBlade框架JWT认证缺陷漏洞(CVE-2021-44910)一起利用,

在SpringBlade-3.7.0发布后是可以通过双写进行绕过3.6.0版修复,比如:

在SpringBlade-3.7.0发布后是可以通过双写进行绕过3.6.0版修复,比如:/api/blade-log/error/list?updatexml((1,conc

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)