前言

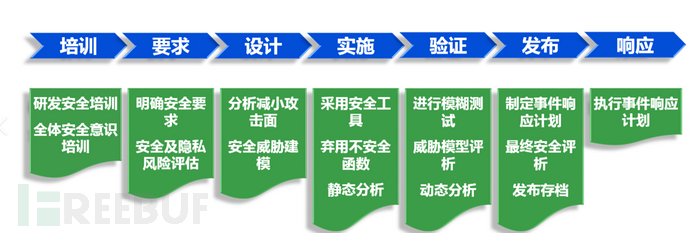

无论是SDL还是devsecops中,安全培训都是必不可少的一环。我们制定了很多的安全规范,建设了很多的安全系统,可是往往由于内部人员的疏忽导致了安全事件的发生。

技防”永远无法完全取代“人防”的作用,往往花费大量经费建设了很多系统,很大程度上抵挡了从企业外部发起的安全攻击,但对于因内部人员安全意识薄弱而导致的有意或无意的信息泄密,却很难完全避免,所以需要在严格的管理流程、严密的技术控制基础上,形成体系化的安全培训机制,提升内部人员的安全意识水平,才能达到综合化、一体化的防范效果。

本章就来看看在企业内容如何进行安全培训

信息安全培训的痛点

目前大部分的企业中都面临着一些共同的痛点,主要有下面的几点:

1)未建立系统化的培训体系

大部分企业的信息安全培训都是零散的,随需而做的,尚未形成整体的、有机的、立体的信息安全培训规划

2)培训内容脱离实际,针对性不足

培训内容看着高大上,其实都是为了炫技,不贴合员工的实际。而且对于任何员工都是一套培训方式,没有针对性的培训。

3)培训形式单一,内容枯燥,素材匮乏,资源不足

大部分企业采用单一的课堂教学方式培训,缺乏日常碎片式、体验式的素材。枯燥的培训方式自然效果不佳,因此需要创新培训形式,激发员工的兴趣和自主性,促进员工利用碎片化时间主动学习。

4)培训参与度不高

企业员工大部分都非常忙碌,不愿花费时间去参与培训,能逃则逃。

5)未建立培训效果的考核机制

对于培训内容是否得到执行,安全意识是否有提升,是否作用到员工的日常工作中,都没有衡量机制。因此需要通过一些技术手段、检查手段、考核机制来促进培训内容的落地执行。

培训主要组成部分

先来看看企业内部的培训都有哪些部分组成。

培训的主要组成部分有下面的几点:培训对象,培训人员,培训方式,培训目标,培训内容,培训时机

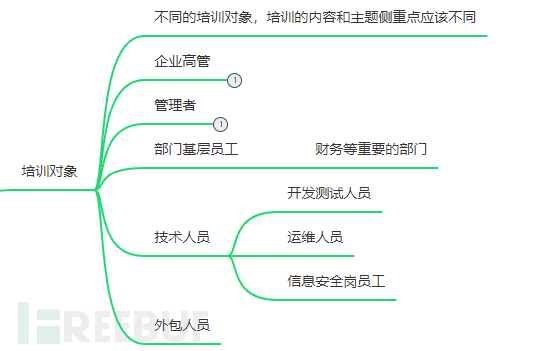

培训对象

针对不同的培训对象,培训的侧重点应该也有所不同。企业高管,中层管理者,业务部门工作人员,技术人员,关键岗位等不同工作岗位的人员,由于工作职责、岗位能力要求有差异,接触的信息重要性和面临的风险状况不同,需要的信息安全知识和信息安全培训的侧重点也是不同的。针对不同岗位定制不同的信息安全知识和能力培训方案,将有效地降低工作中蕴含的风险隐患。

企业高管

企业高管往往是企业内做培训时最容易忽略的部分,因为高管一般比较繁忙,而且安全部门的话语权不高的话,也不能强制高管参加培训。但是对企业高管宣导安全意识还是非常有必要的,主要是因为高管接触的信息面光,层次高,敏感信息多;还有就是高管接受安全意识培训可以带动全员重视信息安全;同时对高管进行安全培训也能让高管了解信息安全的重要性。

培训重点:信息安全战略和信息安全意识宣导方面

中层管理者

中层管理人员,是“承上启下”地执行战略和政策的中坚力量,如果对信息安全理解到位,既可以很好地贯彻执行企业的信息安全战略,也可以带动基层员工们主动落实信息安全防护措施,监督措施执行到位。

培训重点:信息安全基本概念、信息安全相关法律法规、信息科技监管要求及趋势、信息安全管理体系、主要的风险事件案例、业界最新风险防控思路及措施等方面

所有部门基层员工

基层员工是直接从事信息采集、传输、使用的人员,是信息安全政策和具体措施的执行者。由于基层员工数量众多、接触的具体信息丰富,很容易被打开突破口,成为最容易泄密的群体。

培训重点:常见风险识别防范,信息安全相关的制度和流程的具体内容、与信息安全行为相关的法律法规、敏感信息保护要求、敏感信息泄露行为导致的不良后果和真实案例、违规处罚措施、基本的信息安全操作技能和防护手段等方面

技术人员

技术人员往往拥有比较大的权限,也是外部攻击者重点照顾的对象,这个团队的信息安全水平在很大程度上影响了金融企业的信息安全水平。

开发测试人员

培训重点:企业信息安全政策和制度、监管和行业组织发布的应用安全相关技术规范、密码技术和应用、需求分析安全要求、设计安全要求、编码安全要求、安全测试要求,代码审计相关知识,以及系统和应用安全常见漏洞的原理、现象、漏洞扫描等发现方法、扫描结果评估方法和安全防范措施等。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)