在网络技术还未普及的时代,提供监视服务的相关行业就已经存在,多年来一直持续演变中。从最初利用人工安装物理硬件窃听,到如今利用间谍软件收集数据,其间的技术手段发生了惊人的巨变。商业间谍软件逐渐演变成为了一个复杂、低调、国际化、利润回报丰厚的产业。

在如今这个信息爆炸的时代,商业间谍软件的存在与活跃程度愈发引人关注。这些隐匿于数字暗流中的恶意工具,像无声无息的“幽灵”一般,悄然渗透到企业的核心数据中,窥探着商业机密,对商业生态构成了严重威胁。

商业间谍软件日益猖獗不仅体现在其技术手段的不断升级,更在于其背后的利益驱动和市场需求。

根据谷歌今年上半年发布的"购买间谍软件"报告,商业间谍软件市场正在迅速增长,数十家企业和大量资本涌入,对全球互联网安全和公民自由构成重大威胁。

据报告显示,近年来为监控部分个人群体,全球各国政府推动了商业间谍软件供应商(CSV)市场的高速增长,越来越多的网络武器经纪人涌入这一市场。

在2014年年中至2023年年底近十年期间,谷歌产品中72个已知零日漏洞中有35个都是商业间谍软件供应商挖掘的。去年,谷歌TAG研究人员观察到攻击者在野外利用的25个零日漏洞中,商业间谍软件供应商就占了20个。

此前也有不少软件供应商曾公开斥巨资购买零日漏洞,比如2023年9月底,俄罗斯Operation Zero就曾宣布将发现主流移动平台零日漏洞的报酬从20万美元提高到2000万美元(约合人民币1.46亿元),用于购买黑客工具,帮助该公司的客户入侵iPhone和安卓设备。

今年4月,Crowdfense公司宣布启动Exploit Acquisition Program,斥资3000万美元(当前约2.17亿元人民币)购买各种手机、软件等主流产品的零日漏洞。其中:

- 针对iOS的零点击攻击链漏洞采购价格为500-700万美元

- 针对安卓的零点击攻击链漏洞采购价格为500万美元

- 针对iOS的RCE + SBX漏洞为350万美元

- 针对Chrome浏览器的RCE + SBX漏洞为200-300万美元

- 针对SMS/MMS全链零点击的零日漏洞支付价格高至900万美元

零日漏洞因具有突发性、破坏力强、防范难度大,攻击效果高等多重因素而导致价格十分高昂。市面上被软件商高价采购的零日漏洞,除了有部分是用于提早防范的作用外,其余不少都被间谍软件用于发动攻击等恶意行为。正是因为这类市场能够创造巨大的经济利益,才使得这类灰产至今无法根除。

这些年,除了供应商数量在激增之外,间谍软件的供应链也在迅速发展,例如专门开发零日漏洞的专业团队,以及帮助政府和执法部门选择和部署间谍软件的咨询公司也在近年来如“雨后春笋般”涌现。

间谍软件正在泛滥,花样繁多且防不胜防

商业间谍软件的窃取方式多种多样,且往往隐蔽而难以察觉。

想象一下,当你在电脑前忙碌地工作时,一双无形的眼睛可能正在窥视着你的屏幕,记录你的每一个键盘敲击,窃取你的商业计划、客户信息和财务数据。又或者,当你沉浸在手机的社交媒体世界中时,一个看似无害的应用程序可能正在悄悄收集你的位置信息、联系人列表和浏览习惯......这些商业间谍软件精通伪装和隐藏技巧。它们的窃取方式多种多样,令人防不胜防。

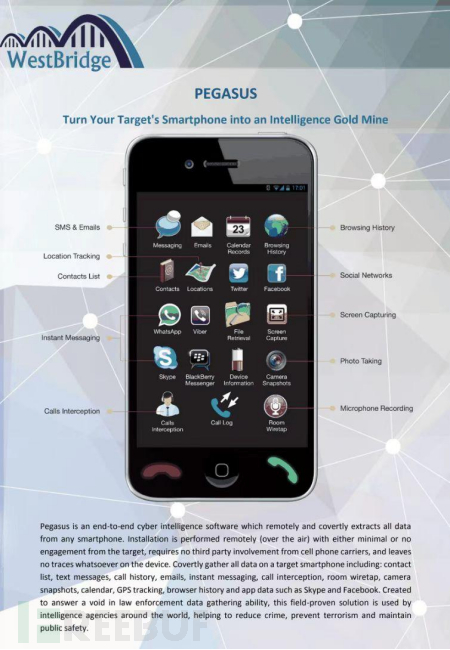

飞马:曾被曝监听5万人,涉及多国政要

“飞马”间谍软件是由以色列科技公司NSO集团开发的手机监控软件,可以通过远程控制,隐蔽地安装在苹果和安卓手机等设备上,并轻松截取手机里的各类讯息,包括读取用户短信、跟踪通话、收集密码、追踪位置,图片、视频、电邮内容,访问目标设备的摄像头甚至可以秘密开启麦克风进行实时录音。该软件功能十分强大,被称为有史以来最先进的“军事级间谍程序”。

2011年,NSO推出了“飞马”第一版,希望借助这个强大的新工具,迅速在西方国家建立起稳定的客户群,一经推出就受到了广泛关注。

起初,“飞马”软件会向用户发送一条恶意的链接,用户只要一点击就会“中招”。但据调查部门专家介绍,这款“飞马”软件现在已经升级——不用钓鱼网址,照样能对目标对象实施各项有针对性的间谍活动,其跟踪、监听和间谍渗透的“全面能力”。

图源:央视新闻

据悉,这款软件曾被用来秘密监控国家元首、皇室成员、政商要人和部分记者的手机,受到监控的电话号码或多达5万个。

NSO美国子公司制作的“飞马”宣传彩页,图源网络

这些号码涉及一些国家的政要、媒体人士、社会活动家,其中约1.5万个号码来自墨西哥,其他号码的客户还包括阿塞拜疆、巴林、匈牙利、印度、哈萨克斯坦、墨西哥、摩洛哥、卢旺达、多哥、沙特和阿联酋等。名单上的一些电话号码没有标出姓名,但英国广播公司的记者能够识别名单上50个国家的1000多人,其中包括数名阿拉伯王室成员、至少65名企业高管、85名著名人权活动人士,还有《金融时报》等189名媒体记者,600多名政治家和政府官员,甚至几名国家元首和总理 。

FinSpy:曾涉及20个国家的i0S和Android用户

FinSpy是由德国Gamma Group公司制造的间谍软件,通过其在英国的子公司Gamma Group Internatonal向全球的政府和执法机构出售被用于在各类平台上收集用户的私人信息。

据遥测数据显示,有几十种类型的移动设备都遭到过FinSpy的感染,而最近一次活动记录是在缅甸。

此前,卡巴斯基研究了最新版本的FinSpy植入程序,主要是i0S和Android版本,两者在功能上几乎是相同的,都能够收集个人详细教据,如联系人、短信彩信、电子邮件、日历、GPS定位、照片、内存中的文件、电话录音和当前一些流行的通讯软件的数据。

据悉,FinSpy应用程序由FinSpy代理控制,默认情况下,所有植入程序都连接到Gamma Group提供的FinSpy匿名代理,也称为FinSpy Relays,这样做是为了隐藏FinSpy Master的真实位置。

一旦受感染的目标系统在线显示,它就会向FinSpy代理发送提示,FinSpy代理转发目标与主服务器之间的连接。FinSpy主服务器则管理所有目标和代理并存储数据。

Gamma Group在FinSpy产品中还提供了各种配置功能,这也使得FinSpy终端的操作人员能够针对特定受害者定制恶意行为并进行监视,还能清除自身的敏感数据,例如GPS位置、联系人、呼叫信息、通讯软件和设备间的数据等。

自2014年FinSpy曝光以来,Gamma Group已经多次重建其核心部分,同时还扩展了更多支持功能。例如,支持的即时诵讯软件列表已经大大扩展,并改进了加密和混淆功能,使之更难以分析检测。多年来的不断更新,更加稳固了FinSpy在间谍软件市场中的地位。

据统计,这些年来已有近20个国家曾检测到FinSpy的在野最新版本。且由于其隶属的Gamma Group公司客户群体规模极为庞大,因此预估全球遭遇过起间谍软件攻击的受害者实际数量可能远高于目前公开披露的数字。

DevilsTongu:一旦部署成功可完全访问受感染设备

2021年7月15日,微软发布了对Candiru公司Windows平台间谍软件的相关分析报告,并将其称为DevilsTongue。

DevilsTongue是Windows 平台的间谍软件,其一旦部署到目标的 Windows 系统中,即可完全访问受感染设备,DevilsTongue还具备多种功能,包括收集和窃取受害者的文件,解密和窃取Windows设备上的Signal信息,并从LSASS和Chrome、Internet Explorer、Firefox、Safari和Opera网络浏览器中窃取cookies和保存的密码。

此外,它还可以利用存储在受害者电脑上的Facebook、Twitter、Gmail、Yahoo、http://Mail.ru、Odnoklassniki和Vkontakte等网站的cookie来获取敏感信息,比如读取受害者的消息,窃取照片等。

据悉,DevilsTongue一般是通过诱骗受害者访问托管着exploit的网站进行部署,该exploit滥用浏览器漏洞将DevilsTongue植入到受害者设备上,随后滥用第二阶段的 Windows exploit 为运营人员获得管理员级别的访问权限。DevilsTongue感染了100名来自世界各地的政客, 人权捍卫者, 积极分子, 记者, 学者, 大使馆和持不同政见者,这些受害者位于巴勒斯坦、以色列、伊朗、黎巴嫩、也门、西班牙、英国、土耳其、亚美尼亚和新加坡等多个国家。

另外,DevilsTongue还可以在一些网站上以受害者的身份发送信息,并且发送信息的能力可以被武器化,以向更多的受害者发送恶意链接。

据统计,全球商业间谍软件行业每年的利润增长率约为20%,如此丰厚的利润回报无疑是助长行业发展、促使更多的供应商诞生的“动机”所在。

目前市面上曝光的商业间谍软件,不过只是冰山上微不足道的一角而已,藏匿在冰山下的部分还亟待全球研究人员的发掘。

商业间谍软件惊人价格的“幕后推手”究竟是谁?

随着时间的变迁,商业间谍软件开始呈现出跨国界、跨行业的传播趋势。特别是在全球化的大背景下,企业间的竞争愈发激烈,因此商业间谍软件就成为了一些不法分子和竞争对手获取竞争优势的“利器”。这些软件不仅在国内市场泛滥,还通过国际互联网传播到全球各地,给跨国企业带来了极大的安全隐患。

研究人员认为,目前商业间谍软件市场快速增长的主要原因是全球各国政府外包间谍软件工具开发的需求极为强烈,但都不愿在内部开发APT工具。

谷歌TAG的研究人员指出:"政府不再需要依赖于建立自己的能力,转而签署有保证的漏洞利用合同,以及购买从交付、安装到分析所收集数据的全套服务工具。但这些“端到端”的一揽子解决方案通常价格惊人。

以为政府客户提供的端到端监控服务的希腊商业间谍软件商Intellexa为例,客户支付800万欧元,就可以使用远程一键漏洞利用链在Android和iOS设备上安装间谍软件植入物,一次最多可以运行10个并发间谍软件植入物。

同时,购买Intellexa产品服务的政府/执法机构用户能够使用所在国的SIM卡并在设备上安装和管理Intellexa的Nova系统,其中包括其Predator间谍软件植入物和数据分析系统。

据悉,厂商还额外提供一年维护保证,如果工具使用的零日漏洞被修补,客户将获得新的漏洞利用。

当然,如果客户愿意额外支付120万欧元,还可在另外五个国家感染Android和iOS设备,再支付300万欧元就可保证在目标设备的持久性。

事实上,政府机构采购商业间谍软件已经不是什么新鲜事。近年来,已经有越来越多的国家开始意识到商业间谍软件的重要性,纷纷加大投入,采购和部署这类软件。

图源:央视新闻

此前印度政府就曾斥巨资公开采购新型间谍软件,旨在提升国防和情报部门的监控能力。几年前,14个欧盟国家也曾因商业间谍软件卷入了当时闹得沸沸扬扬的“欧洲水门事件中”。

报道称,以色列NSO公司开发的飞马间谍软件曾在欧盟多个国家被用来非法监视反对派成员、记者、民权活动家和政府官员。在波兰,飞马软件被当局用来监视政治对手。西班牙的案例更令人震惊。自2017 年开始,西班牙情报机构一直在使用飞马软件监视多名加泰罗尼亚地区的政客和他们的家庭成员。飞马软件也被德国的相关机构使用,包括德国联邦刑事警察局和联邦情报局,他们声称监听手机是为了追踪可疑的恐怖分子和其他罪犯。

图源:央视新闻

为此,欧洲议会成立了一个调查委员会,调查委员会在初步报告中将这一丑闻称为“欧洲水门事件”。报告称,间谍软件丑闻不是孤立的案件而是一个系统的欧洲问题。

全球多国政府采购商业间谍软件引发了一系列争议和担忧。一方面,这些软件可能被用于侵犯个人隐私和泄露敏感信息,对公民权益构成威胁。另一方面,一些国家可能滥用这些软件,进行非法监视和打压异见人士,破坏民主和法治。

当然,商业间谍软件发展越来越猖獗的背后原因不仅于此,以上这些只是其中一个方面。

商业间谍软件行业本身也受到了商业利益的驱动。供应商通过出售高性能的间谍软件,获取了丰厚的利润。同时,一些不法分子也利用商业间谍软件进行网络犯罪活动,如网络钓鱼、诈骗等,以获取非法利益。

尽管商业间谍软件的使用存在诸多争议和担忧,但相关法律法规的滞后也为其发展提供了空间。一些国家尚未建立完善的网络安全法律法规体系,对商业间谍软件的使用和监管缺乏明确的规范和指导。这使得商业间谍软件在一定程度上得以自由发展。

因此,技术革新的推动、国际竞争的加剧、商业利益的驱动、法律法规的滞后、网络安全防护的疏漏以及国际合作的不足等多个方面都是商业间谍软件发展至今的“幕后推手”。

结语

全球间谍软件市场的“野蛮生长”无疑已是当代信息安全领域的一大隐忧。但间谍软件市场的繁荣并非偶然,它是商业利益与信息安全漏洞相互交织的产物。

这些软件的存在,为不法分子提供了窥探他人隐私、窃取商业机密的工具,对全球商业、政治环境构成了严重威胁。

商业间谍软件为其客户提供了强大的广泛的域外监视能力,且由于可更改攻击目标和没有地理位置限制,以及溯源难度大等特点,因此也被视为当今最危险的网络威胁之一。

参考资料:

https://www.163.com/dy/article/HNIL6B5O0514R9L4.html

https://zhuanlan.zhihu.com/p/402938255

https://baijiahao.baidu.com/s?id=1795719814208743002&wfr=spider&for=pc

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)