前言

这一篇文章主要是记录某些杀猪交易所的一面,首先目标几乎都是从某某源码网上找,通过截图或者其它一些手段获取指纹,在通过Fofa body语法去找,几乎都是一搜一个准,这次找的是关于云矿类的投Z盘,但是找到了一个用这个框架二开的交易所,披着某港交易所的名。目前得知这些框架都是用的Thinkphp!

Thinkphp5 - RCE漏洞

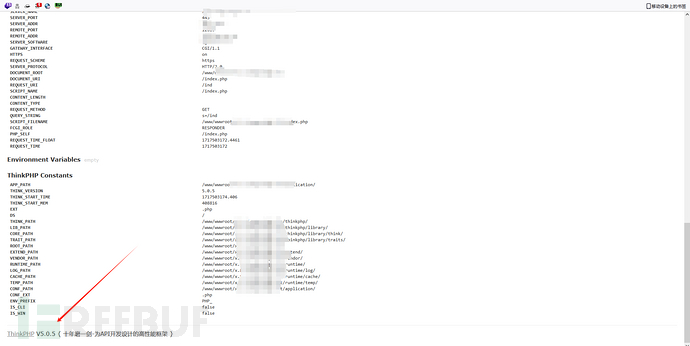

Thinkphp5框架通常在路径错误中会将这个版本爆出来,感觉这个就是开发设计默认的一个报错行为!

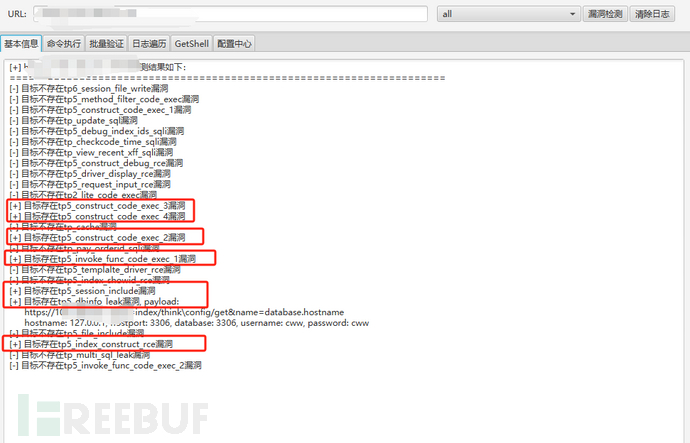

Thinkphp5漏洞在一定的范围影响内还是可以发现一些RCE或者敏感信息泄露类的漏洞!

Thinkphp5漏洞在一定的范围影响内还是可以发现一些RCE或者敏感信息泄露类的漏洞!

5.0.5存在已知RCE漏洞:

[+] 目标存在tp5_construct_code_exec_3漏洞 [+] 目标存在tp5_construct_code_exec_4漏洞

[+] 目标存在tp5_construct_code_exec_2漏洞

[+] 目标存在tp5_invoke_func_code_exec_1漏洞

[+] 目标存在tp5_session_include漏洞 [+] 目标存在tp5_dbinfo_leak漏洞

[+] 目标存在tp5_index_construct_rce漏洞

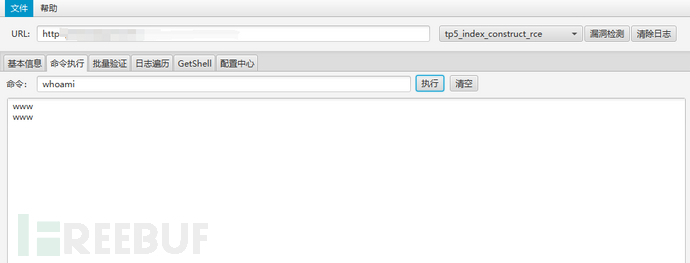

利用tp5_index_construct_rce漏洞进行命令执行!

因为这个洞是可以直接GetShell的,所以很多都是写的默认路径!

因为这个洞是可以直接GetShell的,所以很多都是写的默认路径!

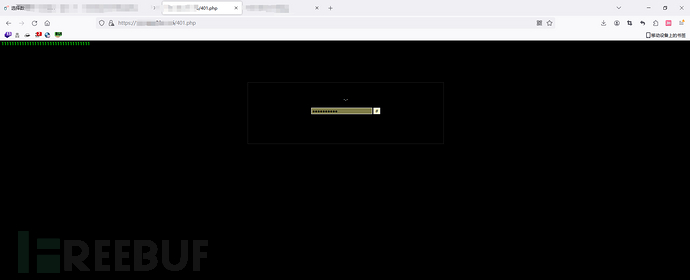

不知道哪个大哥的大马!在默认目录下,我发现了最起码有3条Shell+一大马!

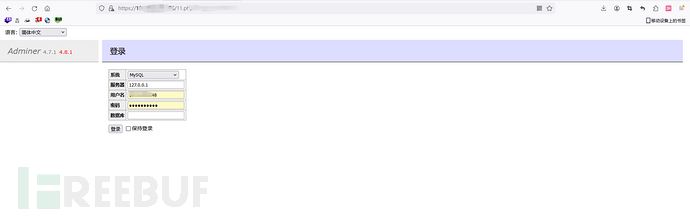

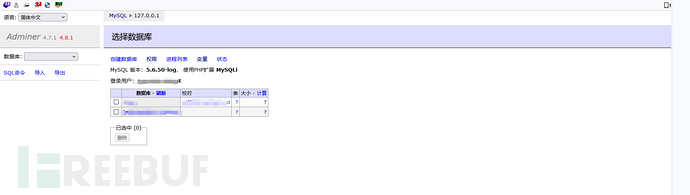

Adminer登陆

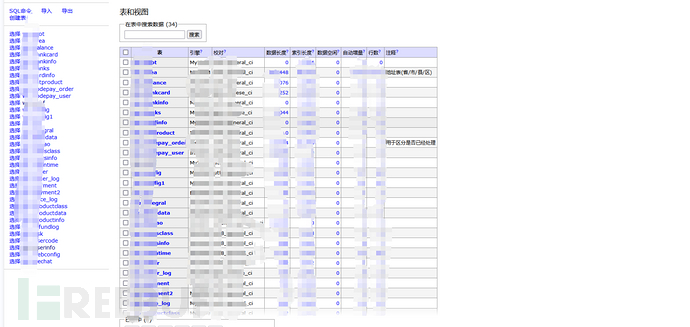

最后访问其它的PHP文件,找到这个Adminer:上面[+] 目标存在tp5_dbinfo_leak漏洞的账号密码已经爆出来了,目前得知是Admirer 4.6.2版以下有个任意文件读取的漏洞,这个版本有点高了,就简单的登陆上去看了一下数据!数据全是都是测试数据,估计还是一个测试环境!

最后,还没往下面操作就关站了!

最后,还没往下面操作就关站了!

目前这个暂时就是这样,Adminer4.6.3以下的版本是存在任意文件读取的漏洞,Adminer 的任意文件读取漏洞主要源于 MySQL 的 LOAD DATA功能,该功能允许客户端将本地文件上传到数据库。由于目标版本太高了,根据我已知的利用条件:

- Adminer 需要开启远程连接选项。

- MySQL 中的

secure_file_priv参数必须为空,以支持LOAD DATA INFILE的使用。 - PHP 配置中的

open_basedir限制没有正确设置,否则只能读取到指定目录下的文件

文件读取的话,大概这样举个例子:

1、非本地LOAD DATA INFILE

LOAD DATA INFILE "/etc/passwd" INTO TABLE test;

此语句用于从运行 MySQL 实例的服务器上的文件中加载数据。此操作由 MySQL 服务器本身直接执行,无需客户端应用程序(如 Adminer)读取文件。因此,此方法本身不会通过客户端应用程序带来安全风险,因为文件读取完全由服务器处理。

2、本地的LOAD DATA INFILE

LOAD DATA LOCAL INFILE "/etc/hostname" INTO TABLE test;

此语句类似,但包含LOCAL关键字,表示要加载的文件位于客户端计算机(运行 MySQL 客户端应用程序的计算机)上,而不是服务器上。使用 时LOAD DATA LOCAL INFILE,MySQL 客户端应用程序会读取文件并通过网络将其内容发送到 MySQL 服务器。

结束语

在我国发达的互联网下,很多的产业链在打击下纷纷浮出水面,不管是什么样的类型的都逃不了法律的制裁,谢谢,这一篇没有精彩的内容,只是一些简单的过程和小笔记,因为有些漏洞印象中比较模糊了,所以写成一个小文章记录一下!

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)