根据日本《产经新闻》报道,光伏行业遭到可能是全球首例公开证实的针对太阳能电网基础设施的破坏性网络攻击。一家大型太阳能工控电子制造商(CONTEC)大约800台用于监控发电量及检测异常情况的远程监控设备(SolarView Compact)被劫持,并被用于进一步盗窃企业银行账户。2024年5月,该制造商在官网也确认了此次攻击事件。

据了解,攻击者利用了2023年6月Palo Alto Networks发现的一个未修复CVE-2022-29303漏洞的系统,通过该漏洞传播Mirai僵尸网络,控制了这些远程监控设备。虽然攻击主要出于经济目的,而非攻击整个电网,但此类攻击危害却不容忽视。

专家表示,此次劫持及利用监控设备漏洞,虽与劫持工业摄像头或家用路由器类似,但获得的光伏装置访问权限后,能轻易攻击同一网络中的任何东西。大型光伏电网通常有一个中央控制系统,如果黑客以破坏电网为目标,利用未打补丁的设备进行攻击,不仅能控制一个光伏电场,而且能够中断整个电网运转。此外,负责将太阳能板直流电转换为电网使用的交流电的逆变器,作为电网控制的接口,面临的风险更严重。由于最新逆变器具备通信功能,能够连接网络或者云服务,极易受到网络攻击。

对于此次黑客劫持太阳能发电设施远程监控设备攻击事件,梳理了相关时间线如下所示:

- 2023年6月,攻击者利用了Palo Alto Networks在2023年6月发现的一个漏洞(CVE-2022-29303)传播Mirai僵尸网络。攻击者甚至在Youtube上发布了如何对SolarView系统上利用漏洞的“教学视频”;

- 2023年7月18日,CONTEC修补了CVE-2022-29303该漏洞;

-

2024年5月7日,CONTEC确认最近对远程监控设备的攻击,并提醒光伏发电设施运营商将设备软件更新至最新版本。

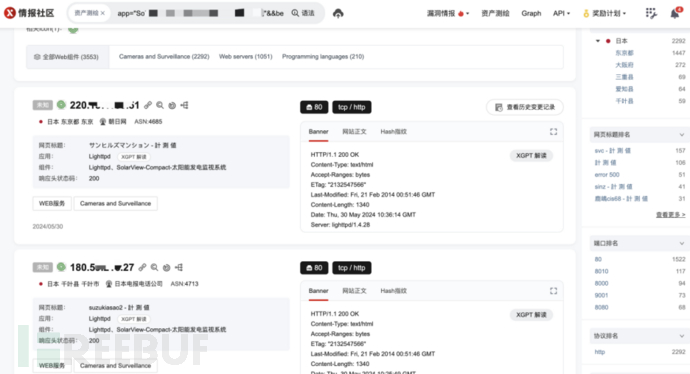

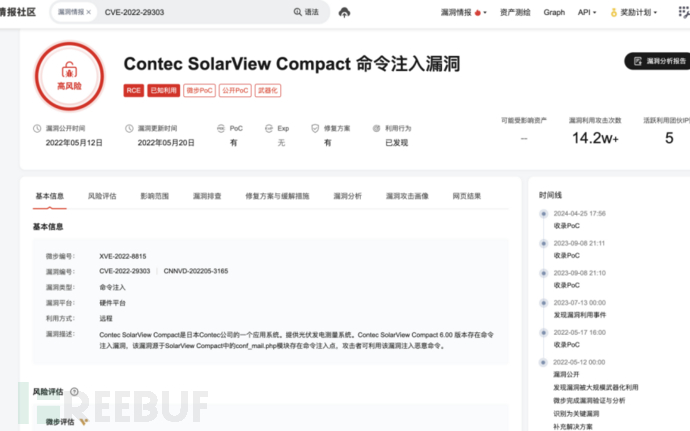

此外,微步通过对CONTEC SolarView Compact光伏发电测量系统的全网资产测绘分析,发现还有几千款相关设备系统依然暴露在互联网上,相关受漏洞影响的系统版本依然在对外暴露且全部分布在日本,其相关数据信息如下: 微步分析师还发现CONTEC SolarView Compact 6.00 版本存在命令注入漏洞,该漏洞源于SolarView Compact中的conf_mail.php模块存在命令注入点,攻击者可利用该漏洞注入恶意命令。除了上述提到的漏洞外,微步漏洞情报库还收录了该系统其他高危已被利用的漏洞,其编号为:CVE-2022-40881、CVE-2023-40924、CVE-2023-23333、CVE-2023-29919等,如下图微步漏洞情报平台相关截图信息所示:

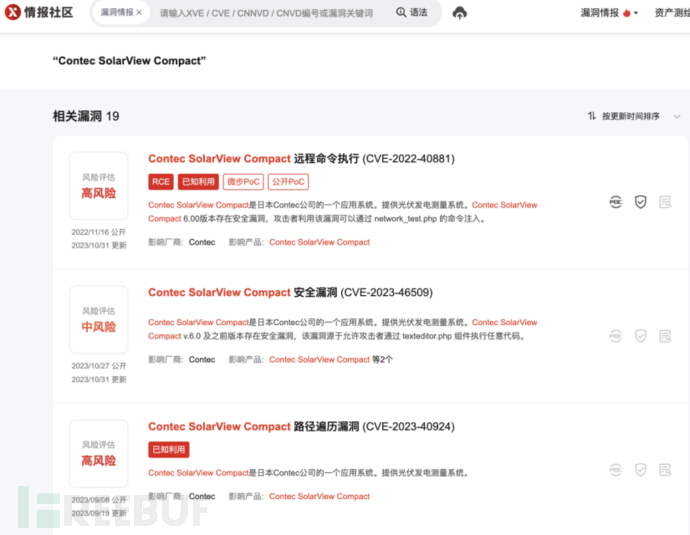

微步分析师还发现CONTEC SolarView Compact 6.00 版本存在命令注入漏洞,该漏洞源于SolarView Compact中的conf_mail.php模块存在命令注入点,攻击者可利用该漏洞注入恶意命令。除了上述提到的漏洞外,微步漏洞情报库还收录了该系统其他高危已被利用的漏洞,其编号为:CVE-2022-40881、CVE-2023-40924、CVE-2023-23333、CVE-2023-29919等,如下图微步漏洞情报平台相关截图信息所示:

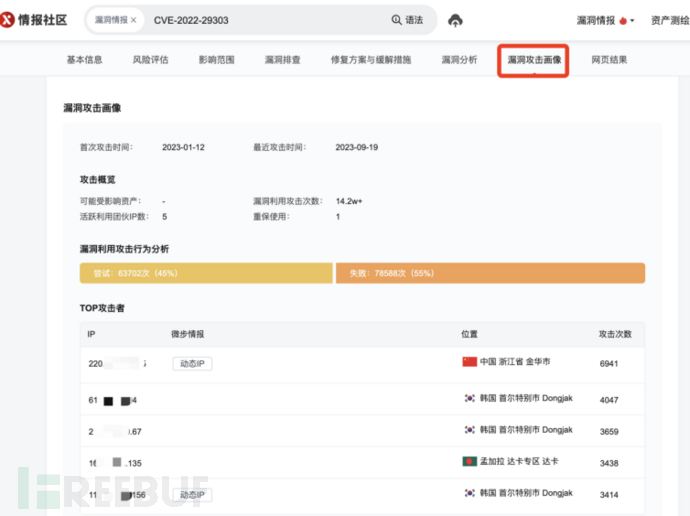

截至目前,微步情报局攻击画像库捕获到CVE-2022-29303该漏洞的利用次数14.2w+,常用活跃利用团伙IP数5个,相关漏洞时间线:

截至目前,微步情报局攻击画像库捕获到CVE-2022-29303该漏洞的利用次数14.2w+,常用活跃利用团伙IP数5个,相关漏洞时间线:

-

2022-05-12 漏洞公开、发现漏洞被大规模武器化利用

-

2022-05-12 微步完成漏洞验证与分析

-

2022-05-17 收录PoC

- 2023-07-13 微步再次到捕获漏洞利用行为

从时间线看,微步很早就掌握了相关漏洞的利用情况,同时微步的攻击画像库目前已掌握的相关活跃被利用漏洞几千个活跃攻击数据百亿级别,该事件相关漏洞攻击画像信息如下: 对此,从安全的角度出发,我们建议光伏行业企业,加强以下光伏设备的安全防护措施:

对此,从安全的角度出发,我们建议光伏行业企业,加强以下光伏设备的安全防护措施:

- 定期检查与维护光伏发电系统,确保其安全高效运行,包括对光伏板、逆变器等关键部件的例行检查;

- 对于已知监控系统漏洞,如SolarView系统的多个漏洞如CVE-2022-40881、CVE-2023-40924、CVE-2023-23333、CVE-2023-29919等,应尽快采取补救措施,避免黑客利用这些漏洞进行攻击;

- 实行安全接入区,并按接入区要求部署安全隔离、访问控制、身份认证等安全措施;

- 建立完善的网络安全应急响应机制,确保在发生网络攻击时能够迅速采取措施,减少损失;

-

利用有效安全工具做好漏洞预警及检测、防护,例如基于微步本地威胁情报管理平台TIP、X威胁情报社区提供的漏洞信息进行漏洞预警,通过微步威胁感知平台TDP、终端安全管理平台OneSEC进行前期检测,以及通过微步安全情报网关OneSIG进行实时防护。

在实现碳达峰、碳中和的路上,光伏行业一定将是长期处于高速发展的行业之一,而与之相匹配的,光伏行业需要对电网基础设施的网络安全引起更大的关注,投入更多的精力,加强网络安全防护,保障更稳定的能源供应与有序发展。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)