关于NoMore403

NoMore403是一款功能强大的创新型工具,该工具旨在帮助广大安全研究人员在执行网络安全评估任务的过程中解决和绕过HTTP 40X错误。

和其他解决方案的不同之处在于,NoMore403以自动化的方式实现了多种不同的技术,允许我们以轻松简单的方式绕过这些访问限制。除此之外,该工具还提供了从Header修改到方法篡改等大量的技术实现策略。

工具要求

Go v1.15+

工具安装

发布版本

广大研究人员可以直接访问该项目的【Releases页面】下载对应操作系统的最新版本预编译NoMore403。

源码安装

除此之外,我们还可以直接使用下列命令将该项目源码克隆至本地:

git clone https://github.com/devploit/nomore403

然后切换到项目目录中,自行构建项目代码:

cd nomore403 go get go build

自定义配置

如需修改或添加新的绕过策略,可以直接修改项目目录中payloads文件夹内的Payload,nomore403将自动应用并部署修改的策略。

工具参数选项

./nomore403 -h Command line application that automates different ways to bypass 40X codes. Usage: nomore403 [flags] Flags: -i, --bypass-ip(字符串):使用一个指定的IP地址或主机名实现访问控制绕过,将这个IP注入到类似'X-Forwarded-For'的Header中; -d, --delay(整型):指定请求之间的延迟时间,单位为毫秒,默认为0ms; -f, --folder(字符串):指定Payload的目录路径; -H, --header(字符串):为请求添加一个或多个自定义Header; -h, --help:查看工具帮助信息; --http:使用HTTP发送请求; -t, --http-method(字符串):指定请求使用的HTTP方法,默认为'GET'; -m, --max-goroutines(整型):限制并发goroutines的最大数量,默认为50; --no-banner:禁用现实启动Banner,默认为banner shown; -x, --proxy(字符串):指定请求使用的代理服务器,例如'http://server:port'; --random-agent:使用随机选择的User-Agent; -l, --rate-limit:遇到429 HTTP状态码时停止请求; -r, --redirect:自动跟踪请求中的重定向; --request-file(字符串):从指定文件加载配置和参数选项; -k, --technique(字符串):指定要使用的技术策略,默认为[verbs,verbs-case,headers,endpaths,midpaths,http-versions,path-case]; --timeout(整型):指定最大超时时间,单位为ms,默认为6000; -u, --uri(字符串):指定请求的目标URL地址; -a, --user-agent(字符串):指定请求使用的自定义User-Agent字符串,默认为'nomore403'; -v, --verbose:启用Verbose模式输出详细的请求/响应日志;

工具使用

基础使用

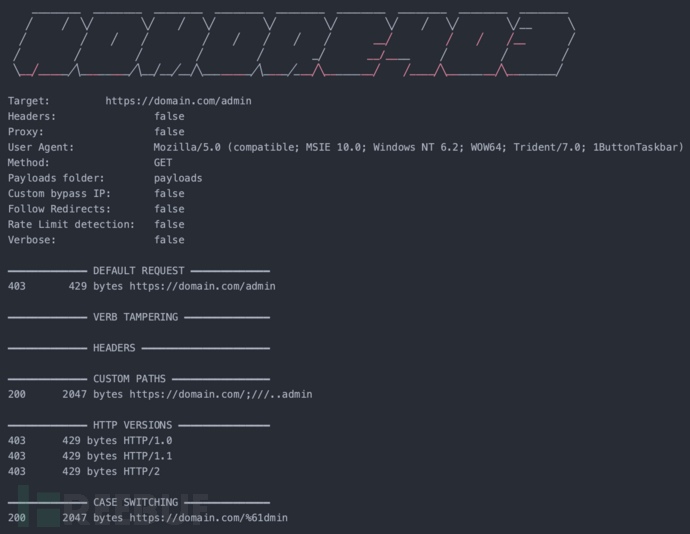

./nomore403 -u https://domain.com/admin

Verbose模式+代理+指定技术策略

./nomore403 -u https://domain.com/admin -x http://127.0.0.1:8080 -k headers,http-versions -v

解析Burp来源请求

./nomore403 --request-file request.txt

使用自定义Header+指定IP地址实现绕过

./nomore403 -u https://domain.com/admin -H "Environment: Staging" -b 8.8.8.8

设置最大goroutines+添加请求之间的延迟

./nomore403 -u https://domain.com/admin -m 10 -d 200

输出样例

许可证协议

本项目的开发与发布遵循MIT开源许可协议。

项目地址

NoMore403:【GitHub传送门】

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)