前言

孙子兵法中说“知己知彼,百战不殆”,只有充分的认识自己和敌人,才能取得战争的胜利。实际情况中,知彼难,知己易,因此作战前往往先从知己开始。企业内做安全也是一样的,只能充分认识到企业内存在的安全风险,才能提出有针对性的计划去消除这些风险。今天就来看看企业内要如何去做风险评估。

由于本人水平有限,文章中可能会出现一些错误,欢迎各位大佬指正,感激不尽。如果有什么好的想法也欢迎交流~~

风险评估是什么

是指企业在特定的范围内,通过识别和评估风险并制定相关计划和安全措施,从而最大程度降低或控制这些风险及其对企业造成的潜在影响,使其降到一个可接受的等级并持续保持的过程。

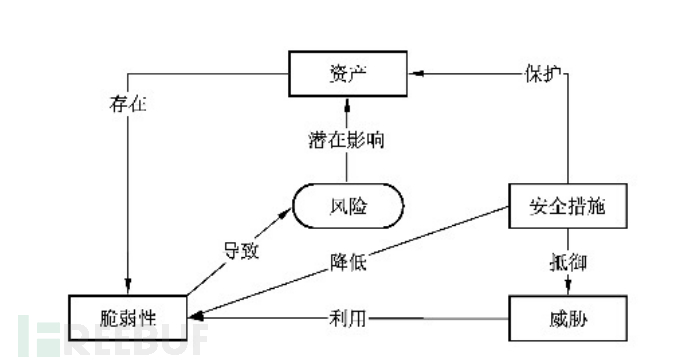

那么都存在什么风险要素呢?下面来看看风险要素的关系

●资产(Asset)是指企业拥有的能够体现价值的资源,包括人、设备、数据、信息系统以及知识产权等。

●脆弱性(Vulnerability)是指信息系统、软件、硬件及其使用过程中存在的可能会被威胁利用的薄弱环节或者人为缺陷,也可以称为漏洞。

●威胁(Threat)是指识别到特定脆弱性并利用其来危害企业或个人,利用脆弱性的主体称为威胁主体,如黑客、渗透测试人员等。

●风险(Risk)是指威胁主体利用脆弱性造成业务影响的可能性。

●暴露(Exposure)是指威胁主体造成的资产损失的实例,如黑客入侵导致数据泄露的安全事件。

●对策(Countermeasure)是指能够缓解潜在的风险的手段,可以是软件配置、部署硬件设备或者安全控制措施,也可以称为防护措施(Safeguard)。

例如某个企业被黑客攻击导致用户数据泄露的事件,事后经安全部门溯源检查发现,这是因为一些Windows服务器的系统更新是关闭的且从未更新过“补丁”。在这个事件中,未更新补丁的服务器就是脆弱性,黑客就是威胁主体,黑客利用未更新补丁的服务器,导致了数据损失的可能,这就是风险。而发生了数据泄露事件,造成的企业的经济与名誉损失,这就是暴露。倘若在安全事件发生之前,安全部门在日常安全扫描工作中发现了问题,督促相应责任人进行补丁更新,就可以大大降低攻击的风险,从而避免黑客攻击事件的发生。这就是减少安全事件的常见对策之一。

为什么要做风险评估

安全人员在进行安全规划时应明确在众多业务系统中哪些资产是最重要、最需要保护的,如何通过资产识别与评估来找到对业务生存最为关键的东西,从而建立以信息安全风险为导向的企业信息安全体系,这就是进行风险管理的目的。

风险评估的流程

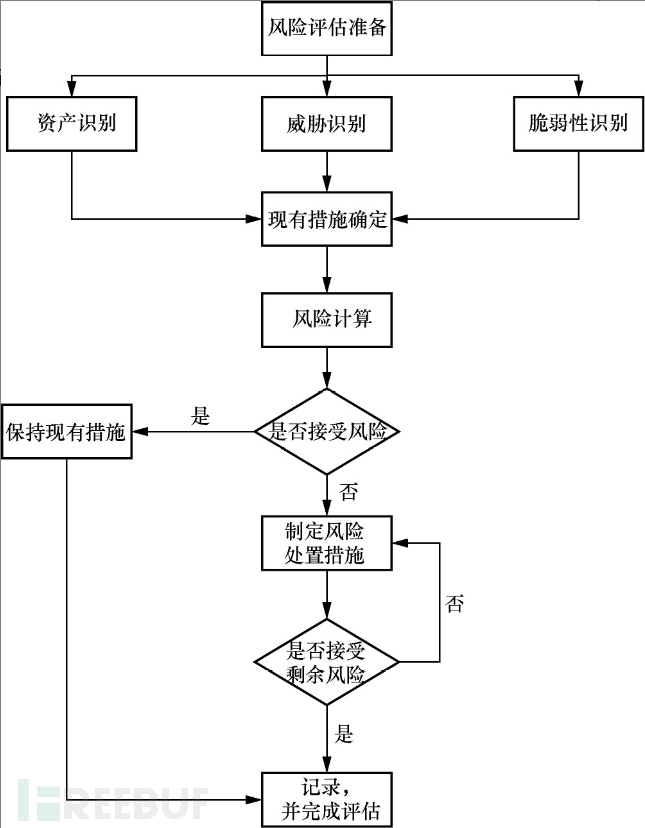

风险评估一般通过下面的步骤进行,大致可以分为三个阶段:规划阶段,风险计算阶段,风险处置阶段

规划阶段

在规划阶段,应制定企业总体风险管理策略,以便更好地对企业风险进行管理。

制定风险管理策略的关键环节是根据不同业务特点确定风险接受等级,并据此确定相应的风险对策,根据风险与收益相平衡的原则,进一步确定风险管理的优先顺序。

企业应进行有效的信息安全风险管理,建立相应的组织和流程以开展工作,在控制成本与风险平衡的前提下选择合适的控制目标和控制方式,将信息安全风险控制在可接受的等级。

同时在规划阶段应确认实施的范围,确认工具以及确认可接受的风险等级

风险计算阶段

要进行风险计算,首先需要进行资产识别,威胁识别,脆弱性识别以及现有安全措施确认,并进行资产赋值,再通过风险分析方法计算,最终得出风险结果

资产识别

风险评估离不开安全保护对象,首先就是确定评估对象。在风险评估实施中,资产识别的目的就是明确具体的保护对象,准确清晰地定位保护对象。这是非常关键的一步,它对于后续风险评估工作的开展起着至关重要的作用,同时资产识别内容的恰当与否,也决定着评估结果的公正性、合理性。

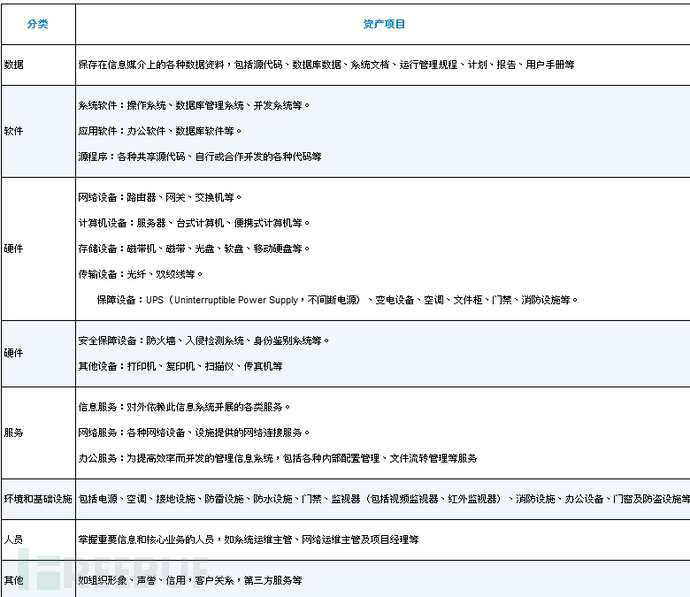

风险评估人员需要在划定的评估范围内,识别出信息系统所有资产,并根据资产的表现形式,将资产分为数据、软件、硬件、服务、环境和基础设施、人员等。

资产分类

资产是风险评估的对象,不同资产,因功能的不同,其重要程度也不同。因此,对资产合理分类尤为重要,它是后续确定资产的重要程度,以及进行安全需求分析的基础。资产分类的方式多种多样,组织可根据不同的标准,以及组织的管理目标建立资产分类清单。由于风险评估的具体对象一般指信息资产,可将信息资产分为数据、服务、信息系统、平台或支撑系统、基础设施、人员管理等。在实际工作中,具体的资产分类方法还可以根据评估对象和要求决定。

如下图是一个简单的资产分类示例:

资产赋值

在进行资产识别的同时,根据资产的重要程度对资产进行赋值。我们可以从下面的几个方

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)