关于LEAKEY

LEAKEY是一款功能强大的Bash脚本,该脚本能够检测和验证目标服务中意外泄露的敏感凭证,以帮助广大研究人员检测目标服务的数据安全状况。值得一提的是,LEAKEY支持高度自定义开发,能够轻松添加要检测的新服务。

LEAKEY主要针对的是渗透测试和红队活动中涉及到的API令牌和密钥,对于漏洞Hunter来说,该工具也同样可以提供有效的帮助。

LEAKEY使用了一个基于JSON的签名文件,文件路径为“~/.leakey/signatures.json”。LEAKEY可以通过这个签名文件来加载新的服务或检测列表,如果你想要添加更多的检测目标或服务,可以直接将其追加到signatures.json文件中即可。

工具要求

jq

工具安装

curl安装

curl https://raw.githubusercontent.com/rohsec/LEAKEY/master/install.sh -o leaky_install.sh && chmod +x leaky_install.sh && bash leaky_install.sh

源码安装

广大研究人员还可以直接使用下列命令将该项目源码克隆至本地:

git clone https://github.com/rohsec/LEAKEY.git

然后切换到项目目录中,执行工具安装脚本即可:

cd LEAKEY ./ install.sh

工具运行

工具安装完成之后,我们就可以直接在命令行终端中运行下列命令来执行LEAKEY:

leaky

添加新的检测

LEAKEY支持的所有检测都在签名文件signatures.json中定义了,如需添加新的检测目标或服务,可以直接按照下列数据格式在签名文件signatures.json中追加新的目标:

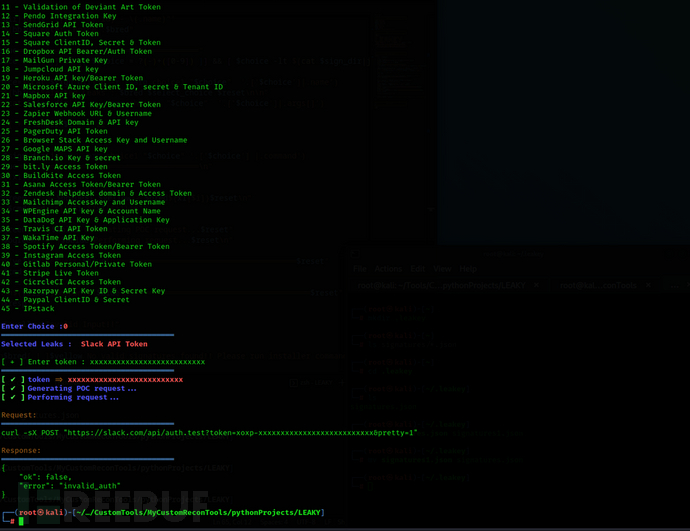

{

"id": 0,

"name": "Slack API Token",

"args": [

"token"

],

"command": "curl -sX POST \"https://slack.com/api/auth.test?token=xoxp-$token&pretty=1\""

}

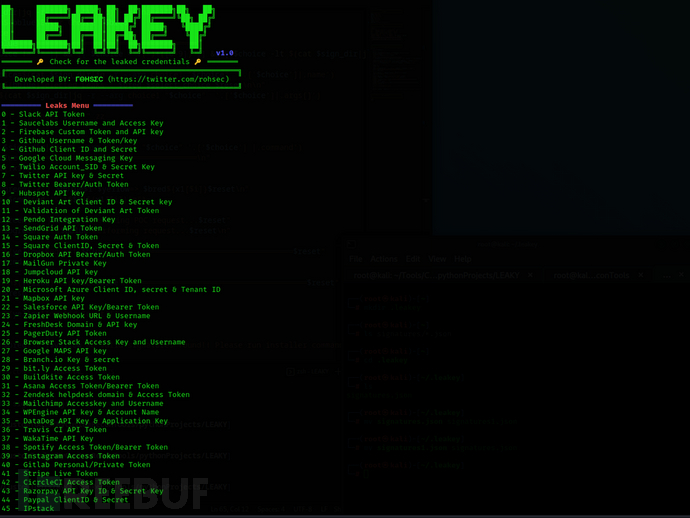

工具运行截图

项目地址

LEAKEY:【GitHub传送门】

参考资料

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)