1 网络安全背景

随着互联网的普及和全球信息化的不断推进,信息网络技术的普及和广泛性,应用层次也在不断提高。然而,网络的开放性、动态性和可拓展性在不断提升,也使网络安全面临着更高的要求。网络安全的边界概念逐渐模糊,各种安全威胁也逐渐被模糊,使得网络安全形势变得复杂而严峻。如何有效地保护信息网络系统,如何确保业务系统被黑客入侵和工业间谍活动不断增多。

1.1 各国加速网络安全战略部署

美国政府制定了《国家网络安全战略》和《网络安全框架》,并建立了多个专门机构如美国网络司令部(USCYBERCOM)和国土安全部(DHS)的网络安全和基础设施安全局(CISA),以保护国家基础设施和防御网络攻击。

欧盟通过了《网络与信息安全指令》(NIS指令)和《通用数据保护条例》(GDPR),以提升网络安全水平。欧盟还成立了欧洲网络与信息安全局(ENISA),负责推动和支持网络安全。

俄罗斯在网络安全方面也采取了积极措施。俄罗斯制定了《信息安全战略》和《国家安全战略》,并加强了对网络安全的应对能力。

......

1.2 网络安全威胁隐患不容忽视

2023年印度制药公司太阳制药遭受 ALPHV 勒索软件组织的网络攻击,并声称窃取超过 17TB 的数据,对印度制药公司太阳制药的业务运营和收入产生了不小的影响。

同年贷款巨头 Latitude 遭受黑客攻击,数据泄露受影响的客户数量高达 1400 万,其攻击最早可追溯到2005年。以经济导向的黑客组织越来越多,攻击行为越来越隐蔽,攻击手段越来越丰富,普通企业很难进行有效防御。

1.3 新兴技术带来更多地安全风险

随着新技术和新业务的不断应用和发展,比如IPv6、大数据、物联网、人工智能和云计算等的出现,企业面临的安全挑战也随之增加。例如,智慧管理应用更多的物联网设备使得网络攻击面更加庞大,人工智能技术的运用可能导致企业的数据隐私泄露。。

2 安全设计思路

2.1 现有成熟安全体系现状

我们所熟知的网络安全模型(如PDR、P2DR、IATF、IPDRR等)主要强调了防御和检测的重要性,但在实践中,这种方法已经不足以应对现代复杂的网络威胁。近年来的一系列重大网络安全事件表明,即使是最先进的检测和防御系统也难以完全抵御多样化的网络攻击。

这种现状促使网络安全领域必须采取一种新的思路,即不仅仅依赖于防御和检测,还要在系统被攻破后,能够迅速发现、追踪和响应入侵事件。这种方法可以被总结为以下几个关键点:

- 检测与响应的有效结合:除了防御和检测,还需要重点关注响应机制。在攻击发生后,快速、有效的响应能够最大限度地减少损失。传统的网络安全系统更多侧重于事前防御,而现在的趋势是加强事后响应能力。

- 威胁情报与溯源:利用先进的威胁情报技术和溯源能力,深入分析攻击来源、手段和目的,追踪攻击者的活动轨迹。这有助于在未来的防御中更加精准地阻断类似攻击。

- 持续监控与分析:网络安全已经从单纯的防御转向持续监控与实时分析。通过对网络流量、用户行为和系统日志的持续监控,可以更早地发现异常活动并及时采取措施。

- 攻击模拟与应急演练:定期进行攻击模拟和应急演练,测试现有安全措施的有效性,并不断优化安全策略。这有助于发现潜在的安全漏洞和提高整体防御能力。

- 零信任安全架构:零信任模型强调在网络内部也不盲目信任任何用户或设备,通过严格的身份验证和最小权限原则,进一步提高系统的安全性。

通过这些新的思路和方法,网络安全防御体系将更加灵活、全面,有效应对不断变化的网络威胁。未来的网络安全策略不仅仅是被动地防御和检测,而是积极地追踪和响应,确保在攻击发生后能迅速恢复系统安全。

近年来,云计算和大数据的兴起对组织的信息系统带来了深远的影响。自2010年起,各国政府积极出台政策,推动云计算的发展。在这一背景下,许多机构基于大数据、云技术和移动互联网等新技术拓展业务和服务渠道。这种转变带来了以下几个突出的特点:

- 业务对网络与信息技术的依赖度增加:组织的业务发展越来越依赖于网络和信息技术,信息系统成为业务运营的核心支撑。

- 数据集中化和云中心建设:为了提高业务连续性和数据处理能力,越来越多的组织开始构建大数据集中和云计算中心。

- 业务和专业的细分化:随着业务和专业的不断细分,信息系统之间的关联性和复杂性也随之增加。

2.2 新安全体系设计思路

变化才是常态,时代在进步,黑客的攻击手段也是愈加丰富。安全体系正从以防护为主的静态架构,转变成为主动出击的动态安全架构。

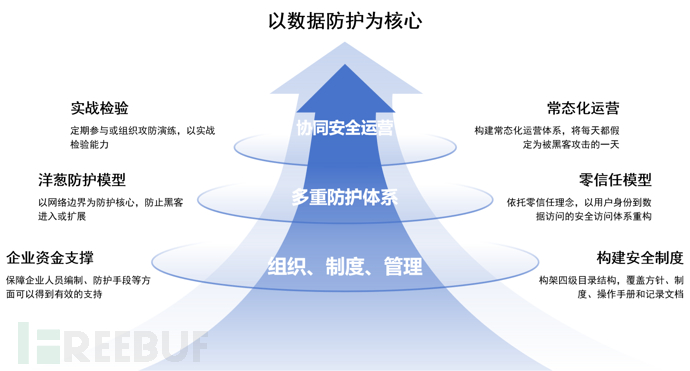

核心思想

核心思想

- 数据驱动安全:以数据为核心,取代以技术为核心;以安全托管取代孤岛设备分析;以威胁情报取代特征码对抗,以动态授权取代静态访问。

组织、制度、管理:

- 组织机构:设立专门的安全职责部门,配置专职安全岗位,完善信息安全管理制度和流程,组织并监督制度执行情况,实施奖惩机制,并将安全策略的执行纳入员工考核体系。

多重防护体系:

- 纵深防御体系:应对内部和外部变化带来的威胁。以OSI七层为结构,分层次,有重点,差异化的防护体系。

- 协同防御体系:应对内部和外部攻击规模变化带来的威胁。充分结合外部优秀厂商和兄弟企业的安全能力和经验,构建协同处置小组,共享前沿安全信息。

- 零信任安全架构:重新构建企业内部信息化体系,以用户身份认证为中心,数据防护未目标,全面实现信息化系统的动态授权和操作审计能力。

安全运营:

- 漏洞管理运营体系:旨在应对内部应用快速变化带来的安全威胁,以漏洞为核心建立全生命周期的漏洞管理体系,并实现常态化和运营化。

- 威胁响应运营体系:针对外部攻击方式多样化的威胁,以威胁为核心,结合威胁情报感知、应急响应和恢复过程,逐步转变为主动感知和预警的威胁运营体系,摆脱传统的被动应对方。

- 安全攻防检验体系:定期组织企业内部的攻防演练和参与外部安全攻防演练,以实战化手段检验安全效能,同时可采取一些机械化的手段来日常验证安全设备的有效性。

2.2.1 以数据分析为核心

2.2.1.1 以数据分析为核心,取代以技术为核心

新型安全体系的核心在于以数据驱动,与传统安全防御体系相比,其重点是通过广泛的数据分析来感知、发现、分析和溯源威胁。传统安全防御侧重于攻防技术,在攻击发生的时间点检测攻击行为,这种检测手段可能会造成攻击的遗漏,因为传统的防护设备依赖于已有的特征码检测。

本次进行设计的安全体系是以数据分析为核心,类似于记录整个攻击过程,并能够回溯分析整个过程,扩展全量网络流量包,可实现重复分析。这种方法不仅能够全面了解攻击的全貌,还能在攻击的任何环节发现攻击行为。此外,基于数据分析的安全体系也促成了一种安全联动机制,即一旦某种新攻击被记录在数据系统中,其他未曾遭遇该攻击的地方就能提前加强检测和防御能力,这是传统技术驱动安全体系所无法实现的,也就是将安全特征码分析能力内嵌到企业中。

传统的单点检测技术只能提供攻击过程,而数据驱动的方法则能够透过全量数据观察攻击的完整历史和全貌,进而实现更为全面的防护和预防措施。

2.2.1.2 以安全托管取代

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)