1 定义

ITDR(Identity Threat Detection and Response)是一种新型的网络安全解决方案,聚焦于基于身份与实体的威胁检测和响应。涵盖威胁情报、最佳实践、知识库、工具和流程,用于保护身份系统。它通过实施检测机制、调查可疑事件和活动,并响应攻击以恢复身份基础设施的完整性来发挥作用。

TDR是一个安全类别,与其他安全解决方案类似,如用于端点检测和响应(EDR)、网络检测和响应(NDR)以及扩展检测和响应(XDR)的解决方案,尽管它们在安全方面非常重要,但只保护网络和端点基础设施。

身份被描述为新的安全边界,因为即使网络、端点和所有其他设备都得到了很好的保护,一个网络攻击者只需要访问一个特权账户就可以攻陷企业资源。因此,Gartner将 ITDR 命名为 2022 年顶级安全和风险管理趋势之一。

特权访问管理(PAM)和身份治理与管理(IGA)提供基础性的预防控制,以限制如果凭证被盗用的话过度权限的暴露。基础设施身份管理系统还可以通过减少由过度和不必要的身份权限创建的攻击面,帮助防止身份威胁的发生。这有助于限制威胁的横向移动,但对于高级身份攻击只单依靠预防控制是不能完全杜绝攻击的发生,这样就需要引入新的基于身份及实体的威胁检测与响应机制。

2 身份威胁解决方案

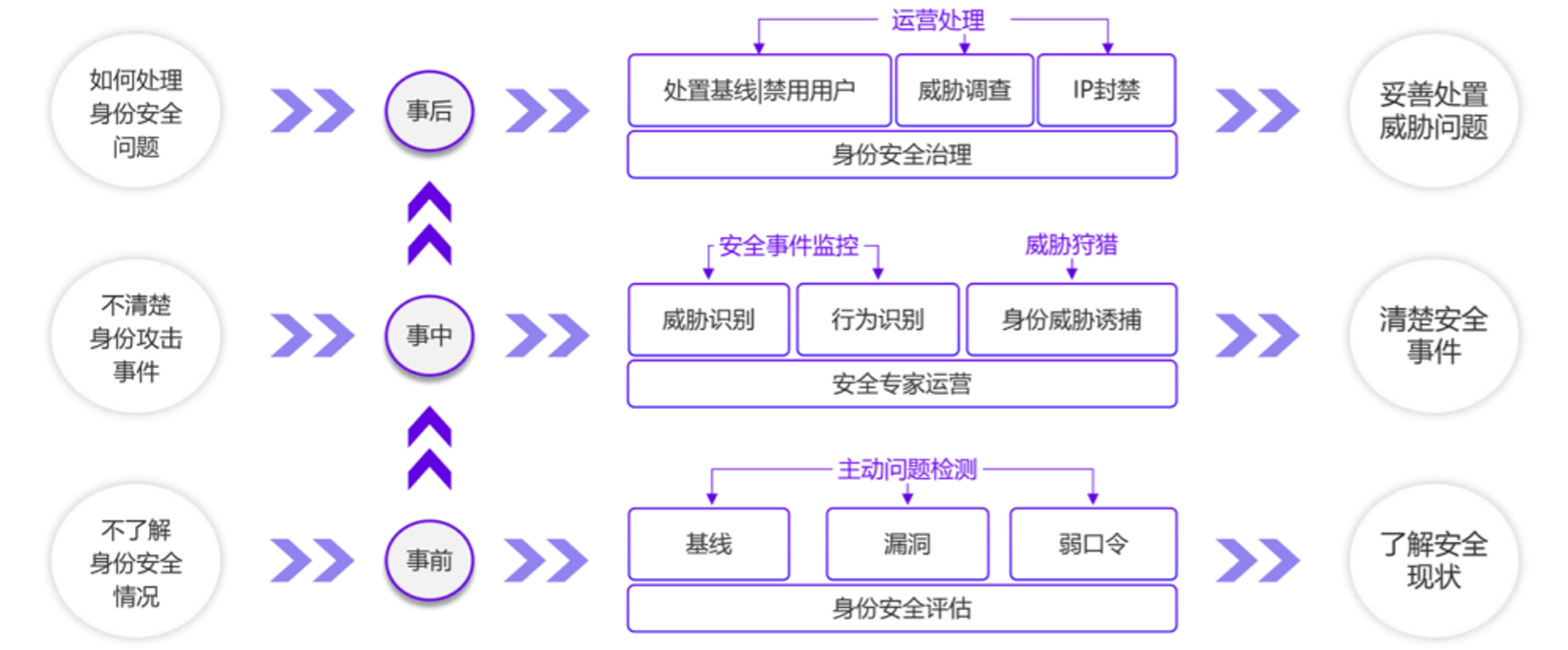

图1 (Refer: 中安网星-ITDR白皮书)

如图1从基于身份认证体系攻击预防,检测与处理的视角构建一套身份威胁解决方案,主要分为以下三个阶段:

事前阶段:

• 漏洞修复:修复身份基础设施存在的漏洞

• 基线核查:核查身份基础设施的基线配置

• 弱口令检测:检查身份基础设施内的用户密码健壮性,设置密码复杂度要求

• 信息收集:用户或实体信息及行为活动信息收集

事中阶段:

• 用户或实体识别及归类

• 机器学习: 设置一定的学习周期,收集大量的身份行为数据,对每个用户进行行为建模,学习结束后形成新的规则模型,当行为超出模型基线便会产生告警。

• 欺骗防御: 通过在内网构造高权限蜜罐账户的认证凭据,利用攻击者希望隐藏自身位置的心理,攻击者在通过主动信息收集发现高权限凭据后,一般情况都会进行尝试登录或其他手段的利用,此时攻击者对身份认证系统请求蜜罐账户认证,随即暴露所在位置,安全人员即可定位到失陷主机。

• 用户和实体行为分析(UEBA):将用户或实体行为、告警、风险等信息汇总后,通过算法得出用户或实体的风险评级,发现与用户或实体标准画像或异常行为的活动,有效帮助运维人员发掘潜藏的身份威胁。

事后阶段:

• 方式:

· 手动威胁阻断:可添加阻断策略,对指定用户或 IP 进行阻断指令,被阻断的用户及 IP 将会被临时封禁。

· 自动威胁阻断:可针对每一条检测规则配置自动威胁阻断策略,若规则配置内自动威胁阻断开关打开,则在当前规则告警时,将当前规则告警中的用户和 IP 自动添加到威胁阻断页面的阻断策略中,并执行阻断命令对其进行临时封禁。

• 方法:

· 完整的告警,需要联动EDR或终端管理中心告警推送。

· 指定用户或 IP 进行阻断,通过对接身份认证基础设施如AD server,IAM provider等实施阻断规则的下发,隔离user、权限冻结、停止所有账号修改、recover from backup等。

· 与防火墙等设备及Agent对接下发基于设备及Agent的阻断策略。

· 依托于原始数据存储,对威胁事件进行详细的溯源分析展示。

· 支持第三方安全防护产品,如Agent EDR软件,或其它厂商Router、Firewall的ACL策略。

3 核心功能组件

核心功能组件主要包括以下五个方面:

• 身份可见性

对多个企业多个身份源的数据进行收集分析,通过大数据处理及图计算技术最大程度的将身份可视化,梳理每一个身份的活动情况,能够发现其中的影子账号、账号权限过高等隐藏威胁。

· 不同身份源设施统一平台观察与监控

· 账号活动路径

· 证书使用记录

· 敏感用户活动

· 账号权限过高

• 实时监测身份攻击行为

· 对身份设施的主动式扫描进行加固保护

· 敏感账户异常位置登陆,密码爆破,黄金票据

· 基于大数据处理和机器学习的分析能够实时感知到身份类的攻击行为

· 联动身份设施进行威胁诱捕,威胁诱捕能够在一定程度上弥补可能因为数据不全面、数据碎片化造成的检测能力缺陷

• 自动响应

· 安全响应任务的编排能力,让用户对文件、权限、主机和网络执行经过预先设计编排过的手动和自动的补救措施,通过下发编排后的可执行脚本到Agent或网络设备端执行。

• 预防

· 合规配置检查

· 权限使用评估

· 影子账号预控

• 恢复

· 删除问题identities和资产

· 和第三方IAM或AD server联动清除问题identities或restore backup

4 工作流及模型架构

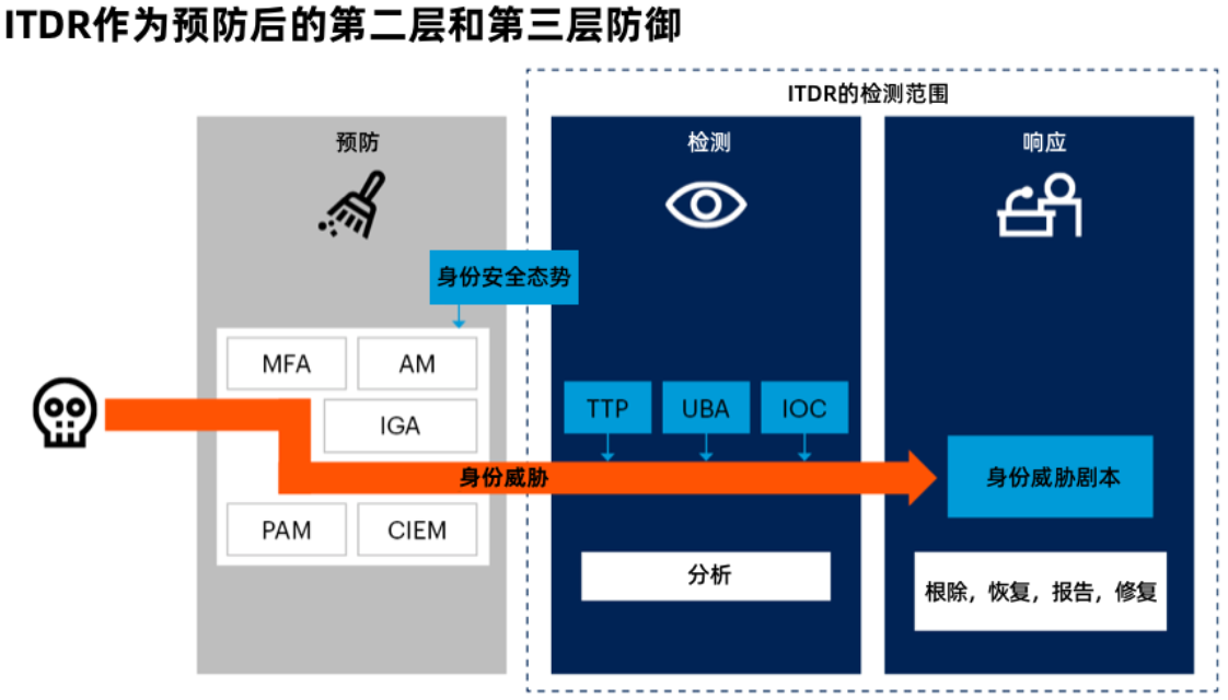

图2(Refer:Gartner – ITDR – Enhance Your Cyberattack Preparedness With Identity Threat Detection and Response)

现有产品或解决方案中例如开启多因子认证(MFA)、访问控制管理(AM)、身份管理(IGA)等主要解决了预防阶段的安全,对复杂的基于身份与实体的攻击检测与响应无能为力,这也是ITDR存在的重要性。通过对攻击战术、技术及过程(tactics, techniques and procedures) 及用户行为活动分析(UBA)检测高级基于身份与实体的攻击,并通过不同级别的响应手段处理威胁。

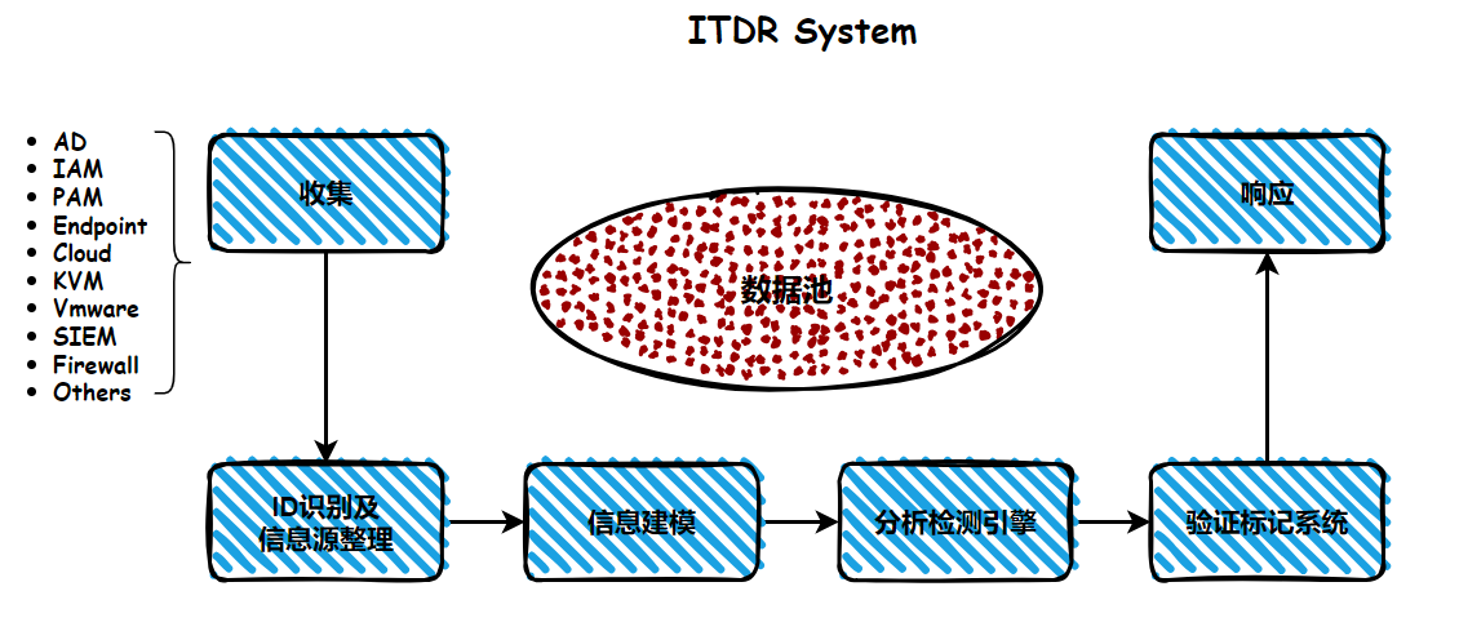

软件架构如图3:

图3

· 信息收集:

· 信息接收

· 信息分类并丰富

· 信息归一化处理

· 信息入库及cache处理

· ID识别及信息源整理:

· Identity识别

· Identity统一展示

· Identity 活动统计及展示

· 信息建模:

· 基于User数据建模

· 基于IP数据建模

· 基于ID数据建模

· 基于Server Identity数据建模

· 分析检测引擎:

· 身份系统配置检查

· 身份系统攻击面检测

· 机器学习与规则引擎

· 多数据源关联引擎

· 验证标记系统:

· 检测结果标记及打分

· ID风险标记及打分

· 检测规则有效性标记及打分

· 响应:

· Playbook

· 禁止用户

· ID与实体隔离

· 告警通知

· 权限限制

· 访问权限一键恢复

5 应用场景分析

针对以下几大主要应用场景,不同场景的攻击与防护方式也不同,但可以共享同样软件架构来解决在“核心功能组件”中提到的五大核心功能,不同应用场景不同身份管理系统实现核心功能的方式和载体可能各异,例如对AD server的信息采集及上送功能可以通过在AD server安装客户端,也可以在Controller或独立服务器安装AD server client主动收集AD server信息,不同应用场景实现方式不同,本文不单独叙述,主要的应用场景包括以下:

• Active Directory

• vCenter

• Kubernetes

• Exchange

• Public Cloud

• IAM/IDP

• 常见运维集权设施

· 跳板机

· Zabbix

6 功能组件部署

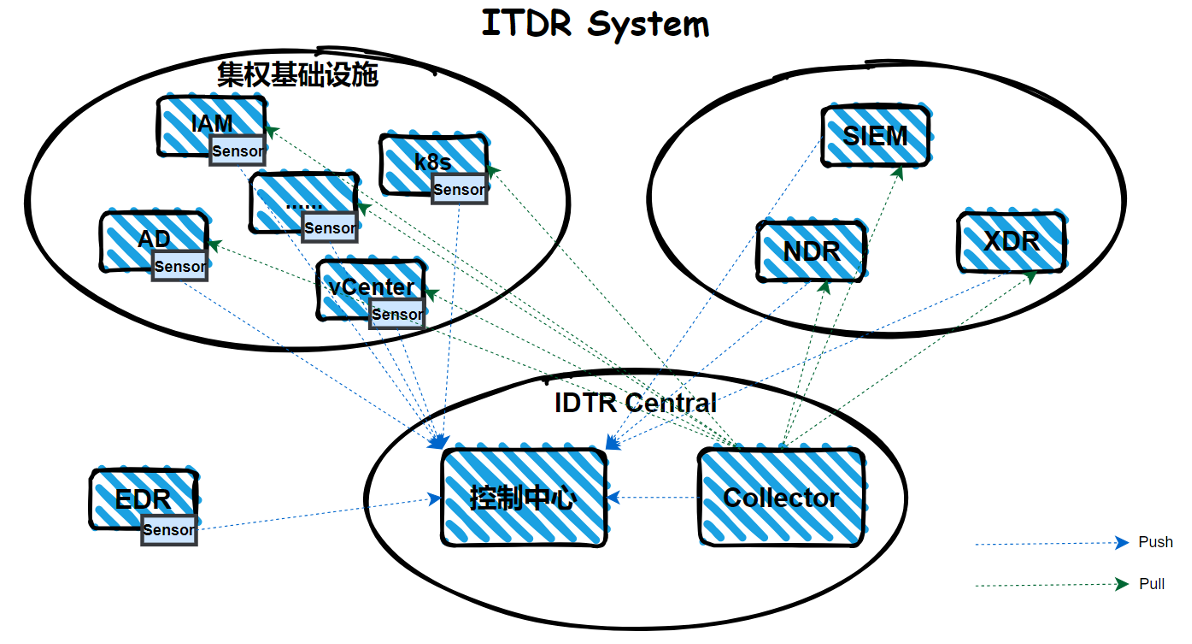

图4

信息的采集有以下几种方式,不同的集权设施,检查不同的攻击会采用以下不同的采集方式:

• EDR agent端采集日志

• 集权设施部署Sensor采集集权设施日志及信息

• 集权设施主动上送日志及信息

• 部署独立Collector主动pulling集权设施日志及数据

• NDR、SIEM、XDR等设备上送采集日志及信息

• 控制中心完成ITDR核心功能

7 总结

随着网络攻击频率和复杂程度的不断增加,身份威胁检测与响应(ITDR)比以往任何时候都更加关键。如今,网络犯罪分子越来越善于利用基于身份的策略来突破账户,获取对敏感信息的未经授权访问。为了应对这些挑战,安全领域正在转向ITDR解决方案,以保护其集权身份系统并解决可能出现的特定漏洞。

8 参考文献

【1】Gartner. ITDR: Enhance Your Cyberattack Preparedness with Identity Threat Detection and Response.

【2】Gartner. (2023). Hype Cycle for Endpoint Security.

【3】Authomize . The Identity Threat Detection and Response Buyer’s Guide.

【4】网星安全 . ITDR 白皮书: 集权设施攻击.

【5】GitHub . authomize/Open-ITDR.

【6】Proofpoint . Identity Threat Detection and Response (ITDR). 可访于: https://proofpoint.com/us/threat-reference/identity-threat-detection-and-response-itdr

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)