一、环境信息

- 攻击机:192.168.44.133

- 靶机:192.168.44.146

- 靶机下载地址:https://www.vulnhub.com/entry/dc-7,356/

二、信息收集

1、主机存活发现

可以使用nmap或者arp-scan确定靶机IP

- nmap -sn 192.168.44.0/24

arp-scan -I eth0 -l

2、端口扫描

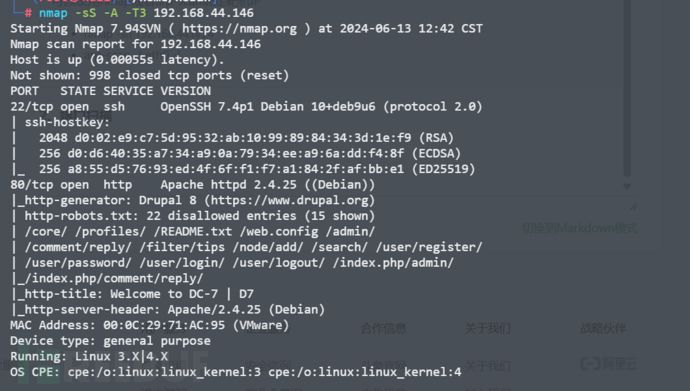

还是常规的22和80端口。而且80还是drupal

3、目录扫描

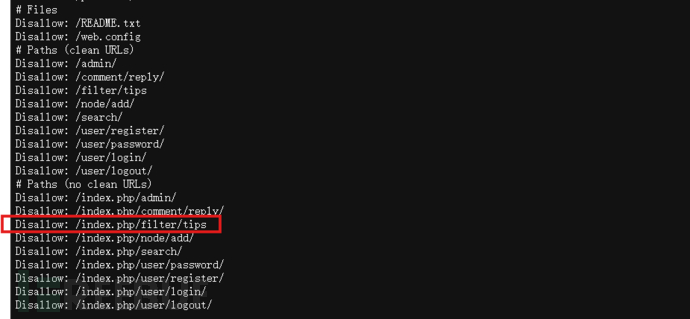

使用dirsearch扫描没有找到有用的端口信息,反而robots.txt文件中找到tips

三、前站测试

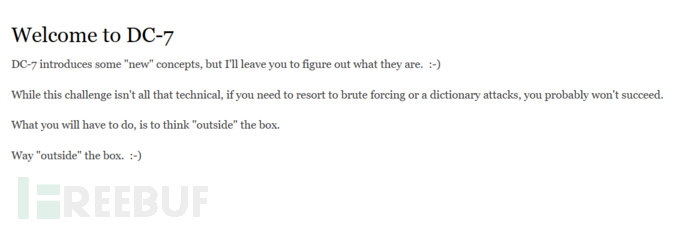

首页提示:不要使用暴力破解或者字典攻击,很难成功,建议使用“靶机之外的技术”,有种ctf的味道。

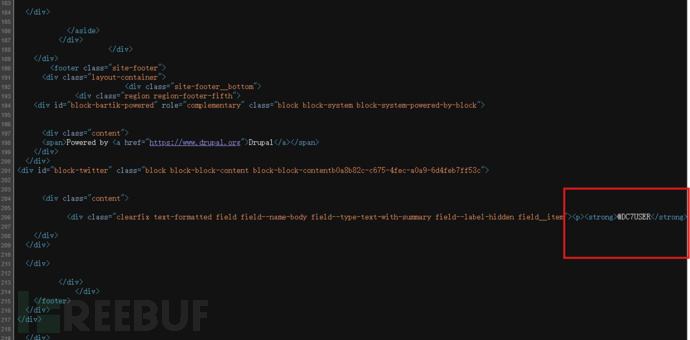

访问url/filter/tips文件,内容是一些html标签,所以我们应该着重检查一下的网页的标签内容。

strong标签中应该是靶机的作者,社工找一些他的信息,在github上找到了靶机的后端源码,config问价中找到了一个账号密码

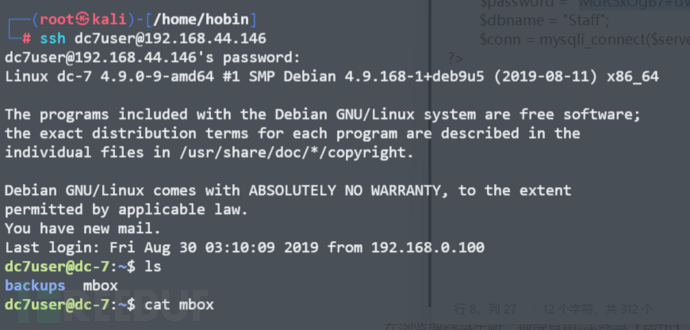

在浏览器登录【失败】,那就是用ssh登录【成功】

四、提权

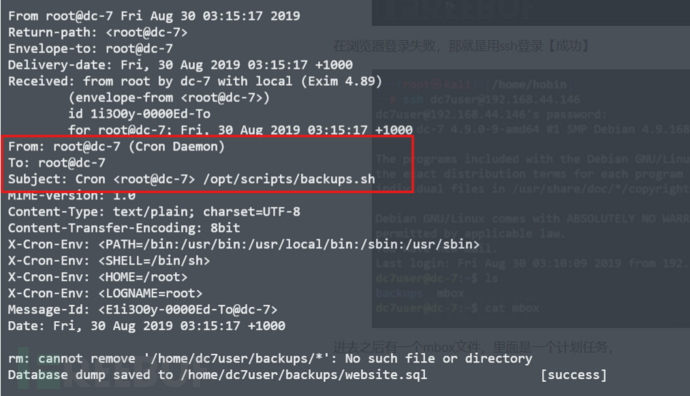

进去之后有一个mbox文件,类似于root用户发送的邮件

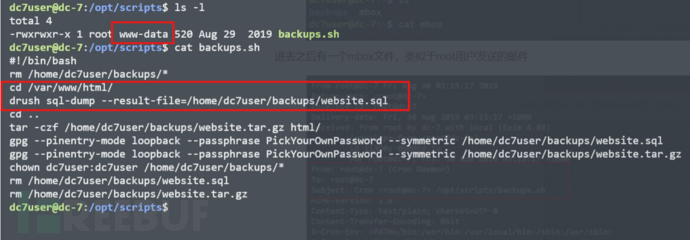

可以看到,有一个sh脚本文件

有两点需要注意:1、该文件属于root用户,用户组为www-data,而我们当前的用户组为“dc7-user”,没有对该文件的写权限。2、drush命令可以使用!

drush命令是用于Drupal网站管理的一系列命令行工具。Drush是一个强大的命令行工具,它使得Drupal网站的管理变得更加高效和自动化。以下是一些常用的drush命令及其功能:

- 更新缓存:通过

drush cc all可以清理所有缓存,这对于在更改代码或配置后确保网站正确加载新版本非常有用。- 检查更新:使用

drush ups可以检查Drupal核心、模块和主题的可用更新,帮助管理员保持网站的最新状态。- 列出模块:

drush pml命令可以列出所有已安装的模块,而结合grep命令可以筛选出特定的模块,如views模块。- 更新数据:执行

drush updatedb时,Drush会运行所有待定的数据库更新,这通常在更新模块或核心后是必需的。- 设置主题:Drush允许快速切换前台和后台的主题。例如,

drush vset theme_default garland将默认主题设置为garland,而drush vset admin_theme garland则将后台主题设置为garland。- 查看日志:

drush watchdog-show命令可以显示最新的日志条目,这对于调试和监控网站活动非常有用。- 下载模块:使用

drush dl project_name可以快速下载并安装指定的模块。选项–dev和–select分别用于下载开发版本和选择特定版本的模块。- 启用/禁用模块:

drush en project_name和drush dis project_name分别用于启用和禁用模块。结合pm-uninstall可以实现模块的卸载。- 备份与恢复:数据库导出可以通过

drush sql-dump > DB.sql实现,而导入则可以使用drush sqlc < DB.sql。此外,还可以使用gzip压缩和解压命令来处理大型数据库文件。- 配置管理:在Drupal 8中,

drush cex和drush cim分别用于导出和导入配置,这对于迁移和备份配置很有帮助。- 一键解锁登录:如果用户因多次失败尝试而被锁定,可以使用

drush sqlq "delete from flood where 1;"来解除锁定。- 用户管理:Drush提供了一系列的用户管理命令,如

drush user-information biaoge,maike用于查看用户信息,drush urol member maike用于给用户分配角色,以及drush ucrt zhangsan –password=111111用于创建新用户

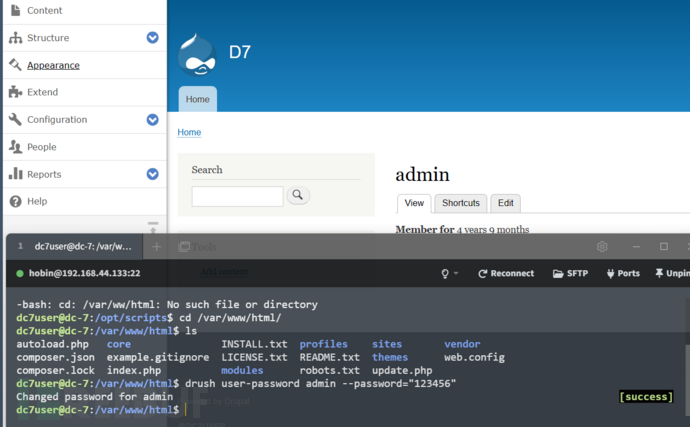

那么接下来的思路是:使用drush修改admin(默认管理员账户)密码-->web登录,反弹shell--->拿到www-data权限-->修改sh文件,echo bash;运行文件返回root

cd /var/www/html/

#Drupal默认账户是admin

drush user-password admin --password="123456"

接下来,找到可以执行php代码的地方,插入反弹shell代码,触发即可。但是进去之后发现只有html可编辑,因此,我们要安装一个可以编辑php代码的插件:

这里靶机出现问题,无法安装php插件,后续操作建议参考:https://www.freebuf.com/vuls/326359.html

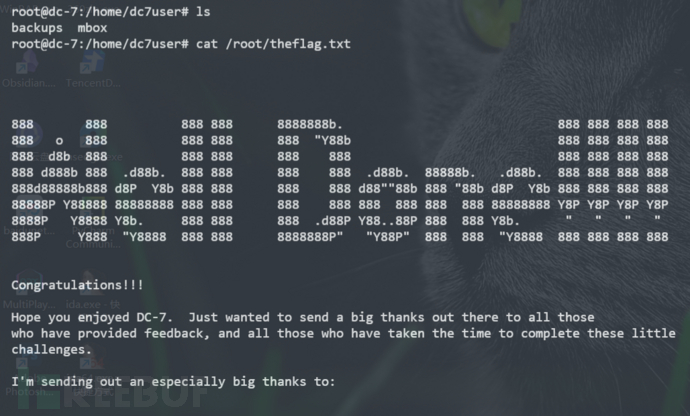

这是我在虚拟机中更新root密码,以root身份登录拿到的flag。

参考:https://blog.csdn.net/asstart/article/details/103433065

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)