引言

Apache Commons SCXML 是一套强大的工具包,专为跨平台的状态机定义和执行而设计,广泛应用于用户交互流程管理、服务状态监控等场景。其重要性在于提供了统一的标准模型来描述复杂状态间的转换逻辑,极大地简化了状态管理的复杂度。然而,近年来,随着对SCXML应用的深入挖掘,若干安全漏洞浮出水面,特别是远程代码执行(RCE)漏洞,它们对系统的安全性构成了严重威胁。本文旨在深度剖析某特定RCE漏洞,从理论到实践,全方位展现漏洞分析、POC开发乃至EXP探讨的过程,旨在提升开发者对于此类安全风险的认识及防御能力。

Apache Commons SCXML简介

SCXML定义:

SCXML(State Chart XML)是一种基于XML的状态机表示语言,支持跨平台的状态机描述,兼容多种编程环境,为状态管理提供了一种标准化、可移植的解决方案。

Apache Commons SCXML功能:

该库不仅支持基本的状态定义和转换,还集成了事件处理、自定义动作执行、数据模型集成等功能,极大丰富了状态机的应用场景。

应用场景:从复杂的用户界面导航逻辑到后台服务流程控制,如IVR系统对话流程管理、游戏状态流转控制等,SCXML展现了其灵活多变的应用潜力。

漏洞产生原理

问题根源在于对输入XML文件的不严格验证,尤其是在SCXMLReader类中的read方法。该方法直接加载并解析未经验证的XML文件,为远程代码注入提供了可能。

实战案例分析

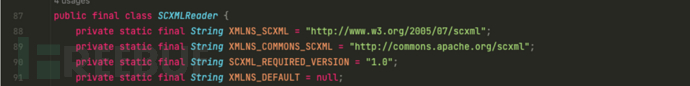

1、在审计源代码时,定位到名为SCXMLReader的敏感类。

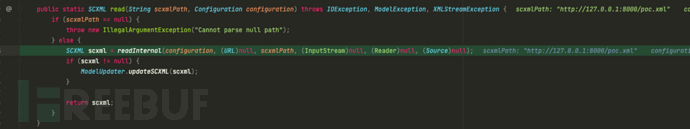

2、随后,继续分析关键类SCXMLReader。该类包含几个静态方法,其中一个名为read的方法,可以通过参数scxmlPath加载XML文件。然而,这个方法没有验证XML文件的合法来源,换句话说,它可以加载来自任何不可信资源的XML文件。

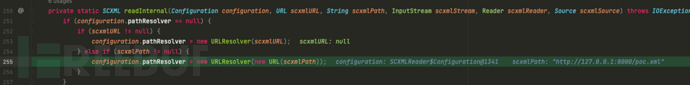

3、接着,深入到readInternal方法中,该方法尝试解析XML文件的URL。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)