0x00 前言

一年一度的攻防演练又要开始了,大家也陆续开始了护网前的准备。众所周知,攻防演练考验的不仅是攻击队的“战略导弹”,也是检验防守方的“铁穹”。蓝队的价值往往需要用攻击来验证,为了让大家在护网中不做平安鸟,本文将参考ATT&CK模型,讲述侦查、资源开发、初始访问三个模块,绘制和分析攻击手法,并对攻击手法进行指纹进行识别,从而海量告警中找到那个万中无一的“TA”。

0x01侦查

攻击手法分析

在侦查环节,攻击者通常会主动+被动的方式发现并采集目标的子域名、指纹、供应链等信息,主动所发起的采集肯定会被流量设备记录,被动采集的资产也需对收集的资产进行可效性认证,那我们可通过以下几个纬度进行发现该行为:

1. 时间纬度

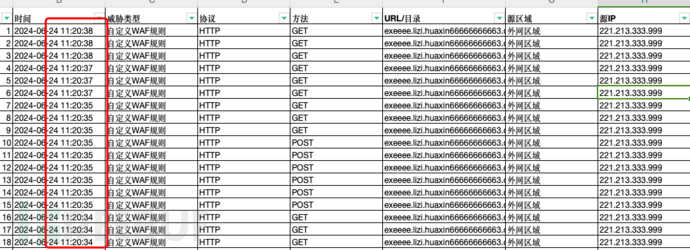

作为收集资产的工具,最大的特性就是可在短时间能发起大量的请求,并指向不同的域名,可将设备告警(指态势感知、WAF、负载均衡等能记录正常访问流量的设备)通过execl表格汇总的方式进行统计分析。

分析指标

1.1 短时间同一站点同一IP大批量的访问

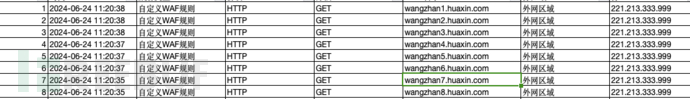

1.2 短时间不同站点同一IP大批量的访问

2. 指纹纬度

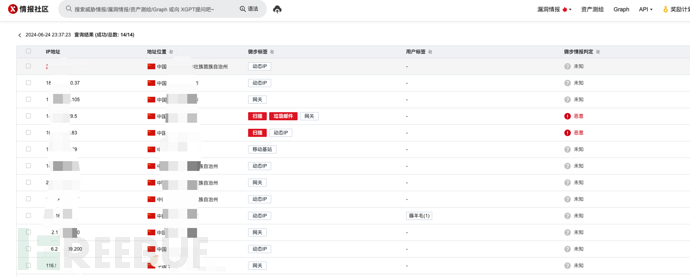

同一IP大量发起请求是很容易被发现的,我们知道,红队也知道,所以有些红队有着丰富的IP代理池,所有的探测都是不同IP进行发起并收集,以避免蓝队的发现。面对这种情况,我们可通过威胁情报,发现其中可能存在攻击行为的IP。

3. 场景维度

看到这肯定又有人要问了,这俩我们都知道,有些IP是新池里的,没有被标记,还是纯净的,那碰到这种我们怎么去发现攻击者呢?

整体场景关联

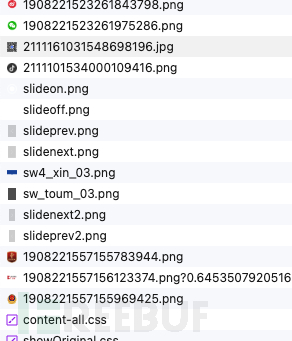

什么叫异常流量,就是和日常场景是冲突的、不关联的,在我们很多的网站中,包含着大量JS、CSS等框架类文件,我们正常浏览器加载的时候,从来不是只加载一个页面

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)