Shinra 勒索软件概览

Shinra 勒索软件的样本文件最早在 2024 年 4 月提交给公开的文件扫描服务。攻击者在部署和运行勒索软件前会先窃取受害者的数据,还会删除卷影副本以阻止数据恢复。

攻击者有时会使用亚文化的人物来进行命名,研究人员也怀疑 Shinra 名称是否是从《最终幻想七》借鉴而来。但不幸的是,研究人员并没有找到证据。

Shinra 勒索软件传播媒介

目前尚不清楚 Shinra 勒索软件攻击者所使用的传播媒介,分析人员猜测与其他勒索软件组织可能并无太大区别。

Shinra 勒索软件受害者

Shinra 勒索软件的样本文件分别从以色列、波兰、俄罗斯、英国与美国,提交到公开文件扫描服务。

Shinra 勒索软件 TTP

根据一个 Shinra 勒索软件的样本文件来看,恶意样本会将自身以 .exe 的形式复制到开始菜单中当前用户的启动文件夹中,其中 为 32 个十六进制字符。

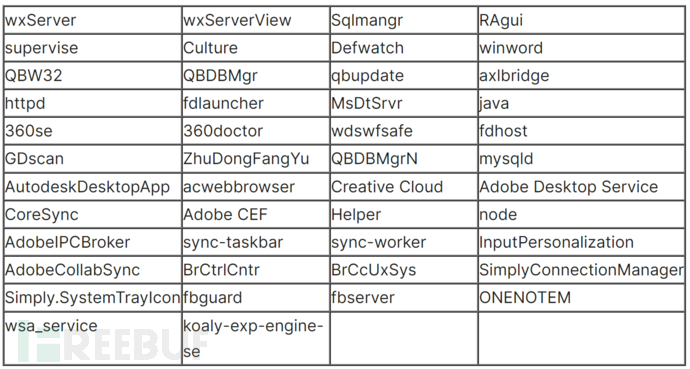

随后,样本文件会终止包含以下名称的进程:

终止进程列表

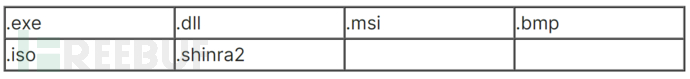

此外,样本文件也会终止包含以下名称的服务:

终止服务列表

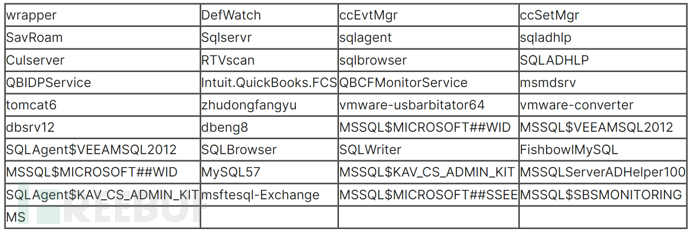

Shinra 勒索软件通过更改注册表项(HKCU\Control Panel\Desktop\Wallpaper to point to C:\ProgramData<ID>.bmp)来替换桌面壁纸:

桌面壁纸

Shinra 勒索软件还会设置以下注册表项:

- HKLM\Software\Microsoft\Windows\CurrentVersion\OEMInformation

- Manifucator

- SupportPhone

- HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System

- “legalnoticecaption” = “Encrypted by Kuza”

- “legalnoticetext” = “Email us for recovery: ethan@...” message

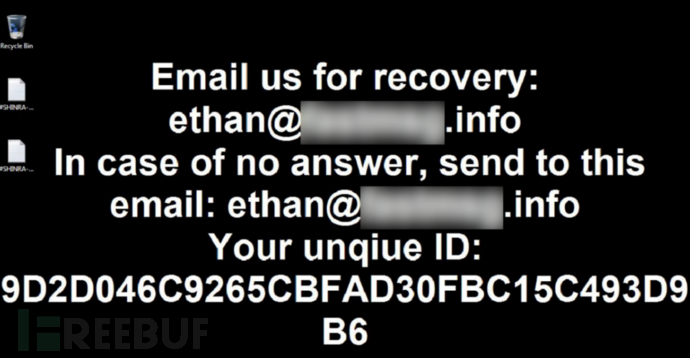

Shinra 勒索软件不会对以下扩展名的文件进行加密:

排除文件扩展名

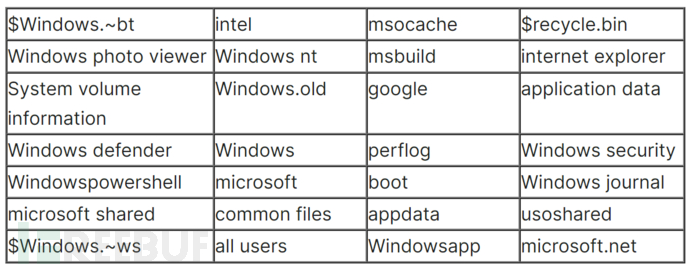

Shinra 勒索软件不会对以下目录中的文件进行加密:

排除文件目录

排除文件名称

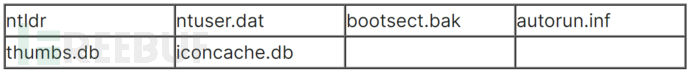

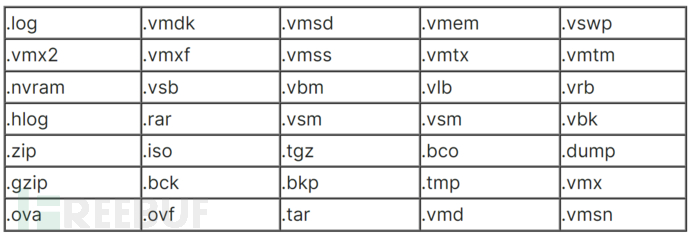

令人感到奇怪的是,Shinra 勒索软件样本文件中还包含另一个不同的文件扩展名列表。但分析人员并没有找到使用该列表的代码,可能是未来要更新的功能。列表中包含以下文件扩展名:

文件扩展名列表

Shinra 勒索软件使用 COM 运行以下命令来删除卷影副本,从而使恢复文件变得困难。

- SELECT * FROM Win32_ShadowCopy

- C:\Windows\System32\wbem\WMIC.exe shadowcopy where "ID='%s'" delete"

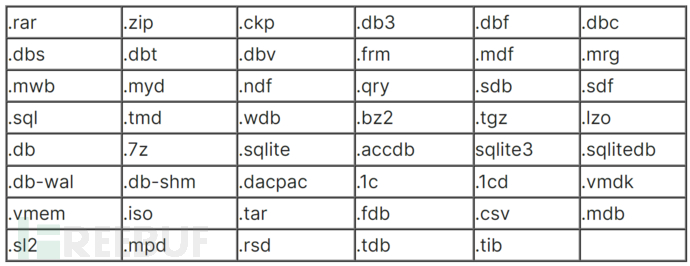

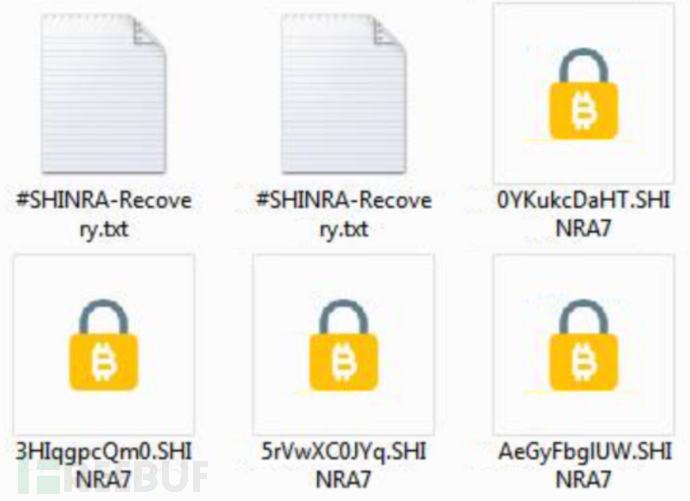

加密文件会被增加 .[ethan@[removed].info].SHINRA2的后缀名。

加密文件名

各 Shinra 勒索软件变种都会增加不同的文件扩展名后缀,例如 .SHINRA3、.SHINRA7和 .SHINRA9,而不是 .SHINRA2。

此外,某些样本还会更改加密文件的图标,如下所示:

加密文件图标

勒索软件执行以下命令来更改“启动状态策略”设置,以便无论出现任何启动错误,Windows 都能正常启动:

- “bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures”

勒索软件还会执行以下命令,禁用 Windows 的恢复和修复功能:

- “bcdedit.exe /set {default} recoveryenabled no”.

然后,勒索软件会“以管理员身份运行”重新启动,以确保它以管理员权限运行。该恶意软件还会通过以下方式检查是否在目标操作系统内运行:

- 使用 VerifyVersionInfo API 确保 Windows 版本至少为 6.0(Windows Vista/Server 2008)

- 检查是否可以加载 rstrtmgr.dll

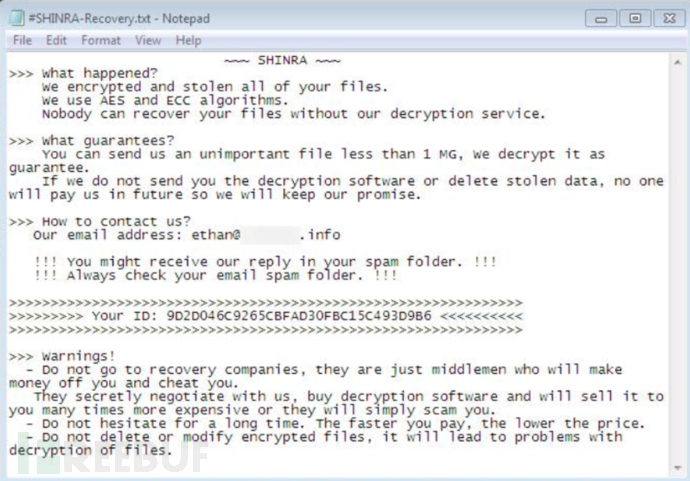

勒索软件在后台偷偷清空回收站,无需用户进行确认,也不会显示进度条和任何声音。最后,攻击者留下勒索信息,要求受害者通过电子邮件联系攻击者。

勒索信息

Limpopo 勒索软件概览

2024 年 3 月,亚洲执法机构询问有关勒索软件 Socotra 的情况,该勒索软件在亚洲地区产生了巨大的影响。但研究人员目前还没有发现 Socotra 勒索软件的样本文件,但追溯到了另一个勒索软件 Limpopo。

Limpopo 勒索软件的样本文件在 2024 年 2 月被提交给针对 ESXi 环境的公开文件扫描服务。

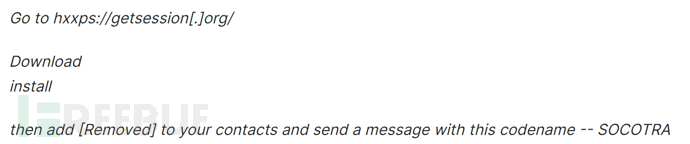

Limpopo 勒索软件传播媒介

目前尚不清楚 Limpopo 勒索软件攻击者所使用的传播媒介。鉴于 BushidoToken 的推文称该恶意软件正在攻击拉丁美洲和泰国,再加上之前亚洲执法机构对 Socorta 勒索软件的调查,不难想象该恶意软件正在以某种方式广泛传播,例如通过木马病毒或利用漏洞。

Limpopo 勒索软件受害者

根据 Limpopo 勒索软件家族使用到的勒索信息文件被提交给公开文件扫描服务的地点:智利、危地马拉、洪都拉斯、印度、意大利、墨西哥、秘鲁、西班牙、泰国、美国和越南等国家都可能受到了影响。

Limpopo 勒索软件 TTP

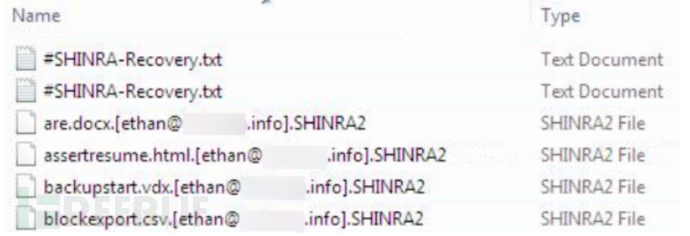

Limpopo 勒索软件并不复杂。一旦开始执行,Limpopo 勒索软件会加密具有以下扩展名的文件:

加密文件扩展名

文件加密后,文件名会被增加 .LIMPOPO后缀。而带有此扩展名的文件会被跳过,并被列入白名单。

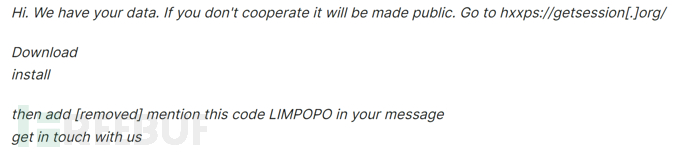

随后,Limpopo 勒索软件释放勒索信息:

勒索信息

研究人员暂时没有发现 Limpopo 勒索软件的其他样本,但发现了其他变种使用的相似勒索信息。例如 Socorta 勒索软件(被认为是 Limpopo 的变种)会释放以下勒索信息:

勒索信息

虽然没有获得实际的恶意软件样本文件,但 Limpopo 勒索软件的各种变种有 Akgum、Aktakyr、Bulanyk、Formosa、Hatartam、Monjukly、Sakgar、Sazanda 和 Windows 勒索软件。

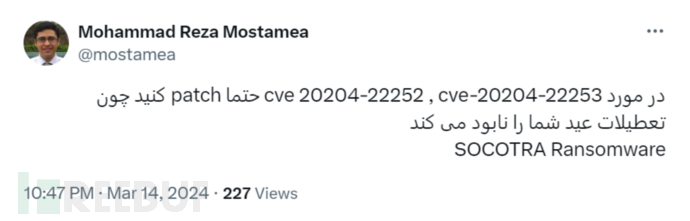

有研究人员声称 Socotra 勒索软件利用 CVE-2024-22252 和 CVE-2024-22253 攻击 VMware ESXi、Workstation 和 Fusion,这些软件的漏洞在 2024 年 3 月被修复。

研究人员的推文

IOC

31eec61ed6866e0b4b3d6b26a3a7d65fed040df61062dd468a1f5be8cc709de7

d60d4624425b2f58dd9e37c40046f776e0d78cb031488a12c435239dd0da40ef

941a95c85a4b37bff4571d49eb918a5094a032ac1416bded3a3cd3427ecf984c

399d586f033ec625a1f7524c86a1483808ff07e920f93e82e70cc5138feee72e

031971b9ccb57c1a7cf25bbd58533a6b1b1e760b2f080cb2be5e2522c0d90053

58ba94be5c2c7d740b6192fea1cc829756da955bb0f2fcf478ab8355bf33a31a

参考来源

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)