关于CSAF

CSAF是一款功能丰富的结构化网络意识安全框架,该框架旨在提高个人、组织和社区的网络安全意识以及对网络安全领域的理解。CSAF能够为定制有效的网络安全意识训练计划提供指导,其中涵盖了网络安全的关键领域,例如评估安全意识需求、制定教育培训材料、进行安全培训、模拟安全事件、实施沟通活动以及衡量安全意识水平等等。

在该框架的帮助下,组织可以轻松培养强大的网络安全文化,增强其检测和应对网络威胁的能力,并缓解与网络攻击和安全漏洞相关的安全风险。

工具要求

软件

Docker

Docker compose插件

硬件

最小配置:

4核心CPU

10GB内存

60GB磁盘空间

建议配置:

8核心CPU或更高

16GB内存或更高

100GB磁盘空间或更高

工具安装

广大研究人员可以直接使用下列命令将该项目源码克隆至本地:

git clone https://github.com/csalab-id/csaf.git

然后切换到项目目录中:

cd csaf

拉取Docker镜像:

docker compose --profile=all pull

生成wazuh SSL证书:

docker compose -f generate-certs.yml run --rm generator

出于安全方面的考虑,我们应该先设置好下列环境变量:

export ATTACK_PASS=ChangeMePlease export DEFENSE_PASS=ChangeMePlease export MONITOR_PASS=ChangeMePlease export SPLUNK_PASS=ChangeMePlease export GOPHISH_PASS=ChangeMePlease export MAIL_PASS=ChangeMePlease

开启所有的容器:

docker compose --profile=all up -d

你可以运行指定的配置文件来运行指定的实验环境:

all

attackdefenselab

phisinglab

breachlab

soclab

运行样例

docker compose --profile=attackdefenselab up -d

暴露的端口

框架暴露的端口可以使用一个Socks5客户端代理、SSH客户端或HTTP客户端来访问:

端口 6080(访问攻击网络)

端口 7080(访问防御网络)

端口 8080(访问监控网络)

工具使用

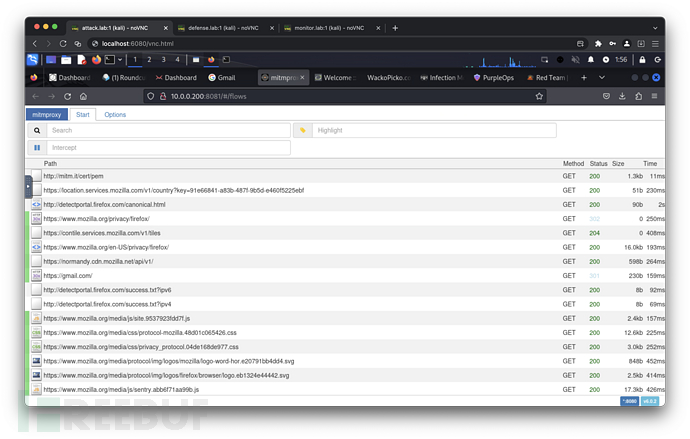

使用Socks5代理访问内部网络:

curl --proxy socks5://ipaddress:6080 http://10.0.0.100/vnc.html curl --proxy socks5://ipaddress:7080 http://10.0.1.101/vnc.html curl --proxy socks5://ipaddress:8080 http://10.0.3.102/vnc.html

使用SSH客户端实现远程SSH访问:

ssh kali@ipaddress -p 6080 (默认密码 attackpassword) ssh kali@ipaddress -p 7080 (默认密码 defensepassword) ssh kali@ipaddress -p 8080 (默认密码 monitorpassword)

使用curl/浏览器访问Kali Linux桌面:

curl http://ipaddress:6080/vnc.html curl http://ipaddress:7080/vnc.html curl http://ipaddress:8080/vnc.html

域名访问

http://attack.lab/vnc.html(默认密码: attackpassword)

http://defense.lab/vnc.html(默认密码: defensepassword)

http://monitor.lab/vnc.html(默认密码: monitorpassword)

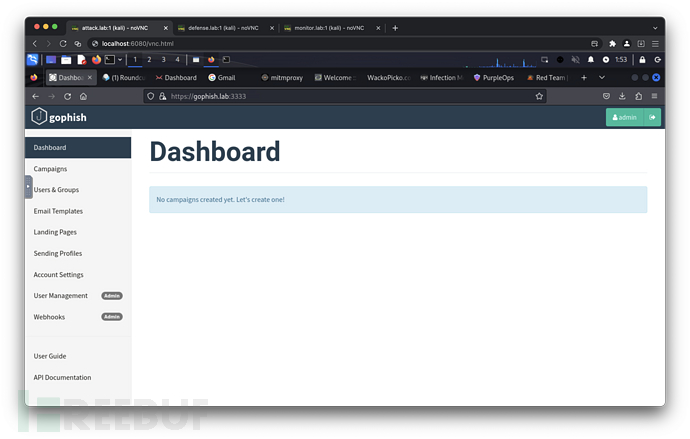

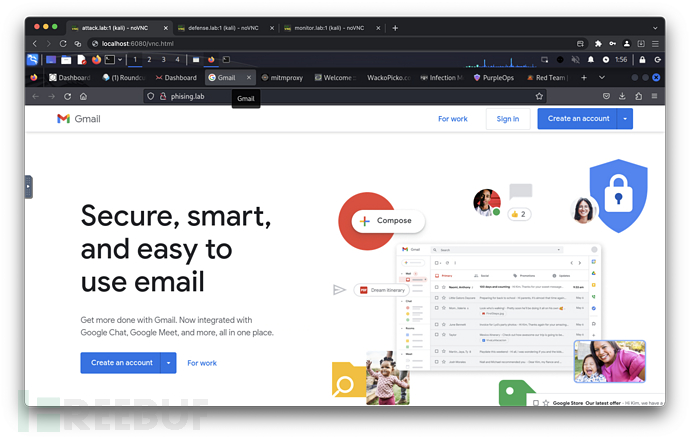

https://gophish.lab:3333/(默认账户: admin, 默认密码: gophishpassword)

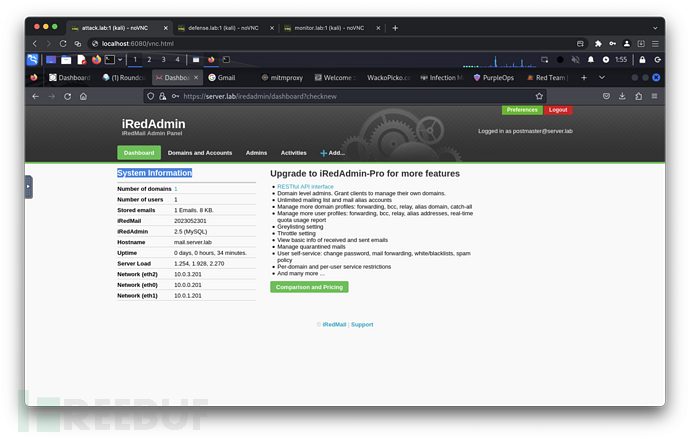

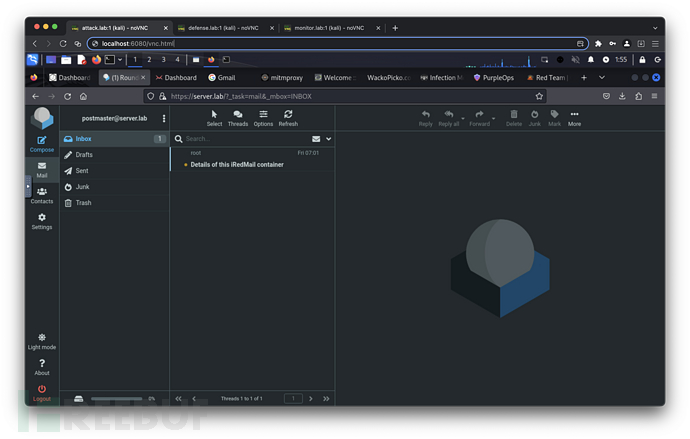

https://server.lab/(默认账户: postmaster@server.lab, 默认密码: mailpassword)

https://server.lab/iredadmin/(默认账户: postmaster@server.lab, 默认密码: mailpassword)

https://mail.server.lab/(默认账户: postmaster@server.lab, 默认密码: mailpassword)

https://mail.server.lab/iredadmin/(默认账户: postmaster@server.lab, 默认密码: mailpassword)

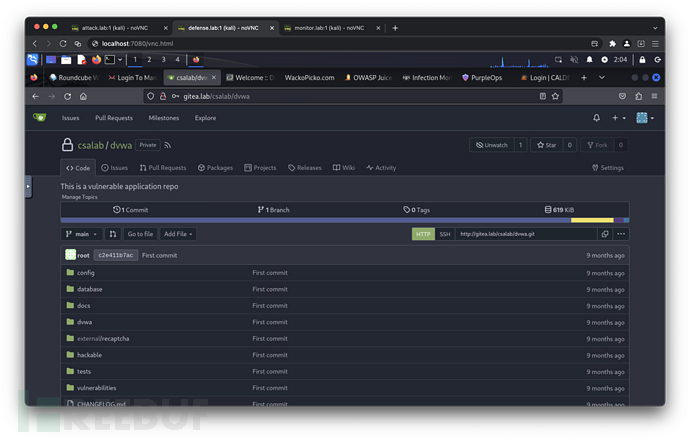

http://gitea.lab/(默认账户: csalab, 默认密码: giteapassword)

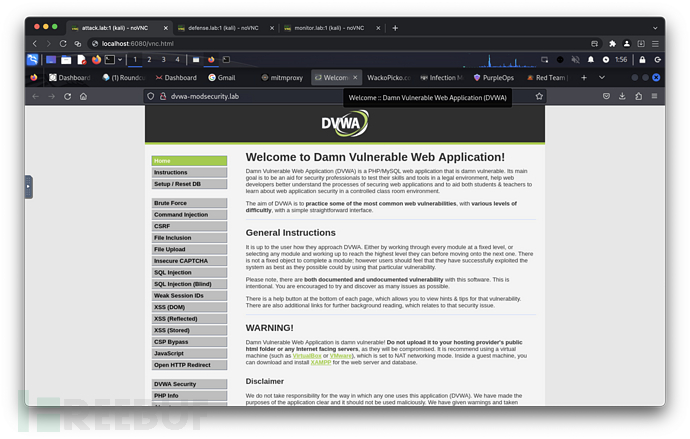

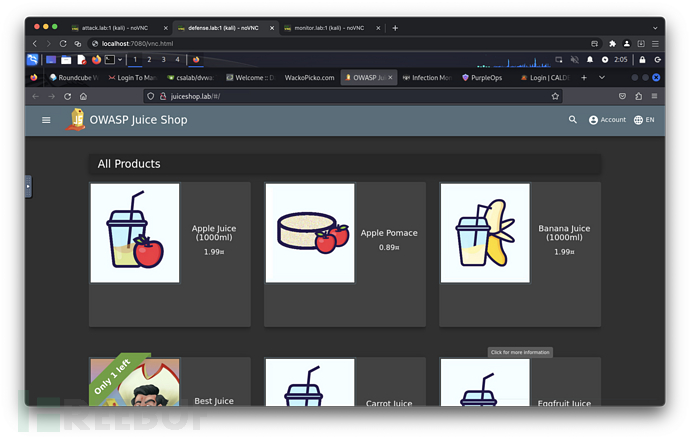

http://dvwa.lab/(默认账户: admin, 默认密码: password)

http://dvwa-monitor.lab/(默认账户: admin, 默认密码: password)

http://dvwa-modsecurity.lab:8000/(默认账户: admin, 默认密码: password)

https://wazuh-indexer.lab:9200/(默认账户: admin, 默认密码: SecretPassword)

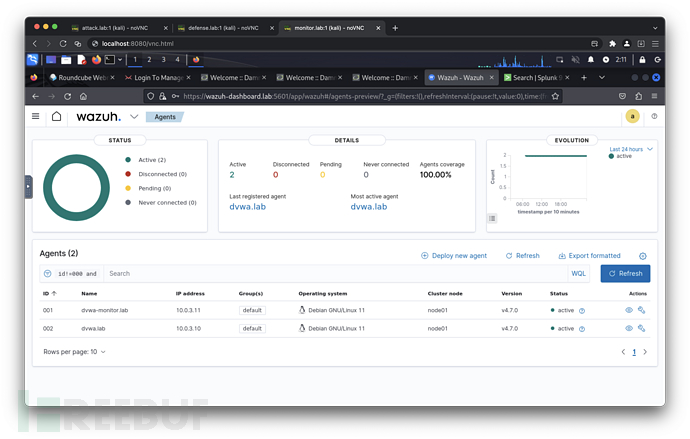

https://wazuh-dashboard.lab:5601/(默认账户: admin, 默认密码: SecretPassword)

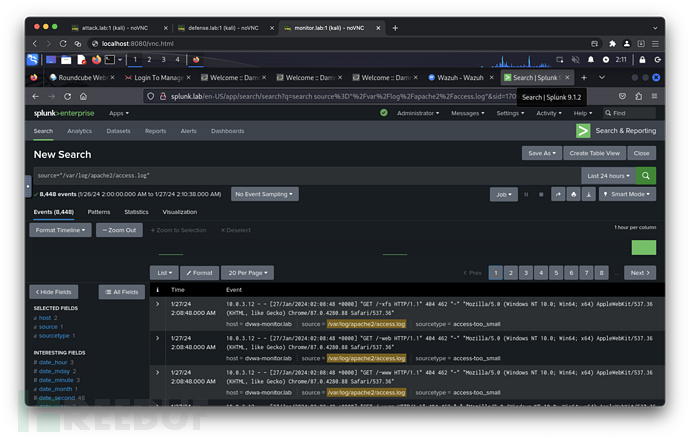

http://splunk.lab/(默认账户: admin, 默认密码: splunkpassword)

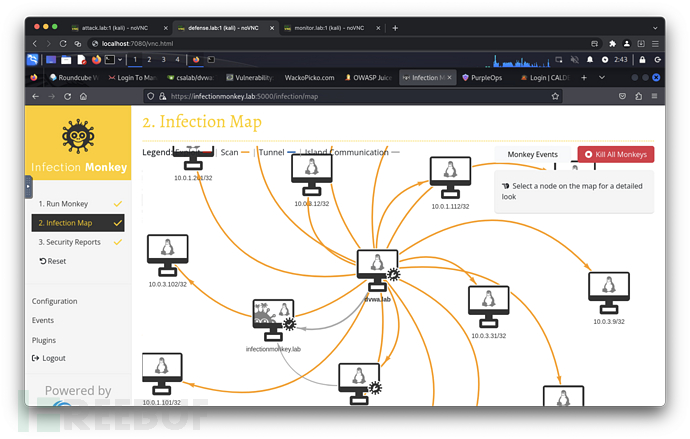

https://infectionmonkey.lab:5000/

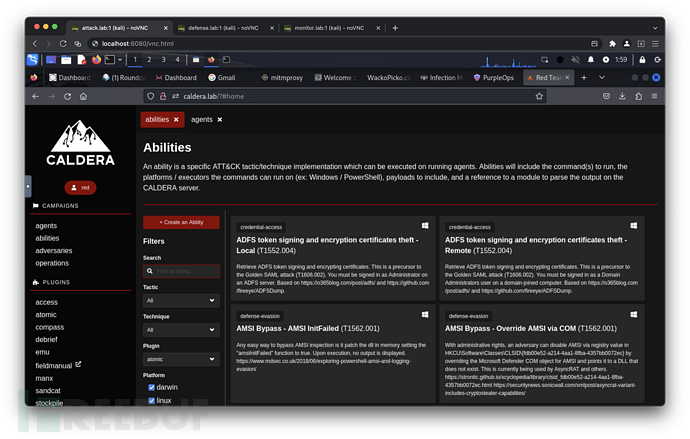

http://caldera.lab/(默认账户: red/blue, 默认密码: calderapassword)

网络/IP地址

攻击网络

10.0.0.100 attack.lab

10.0.0.200 phising.lab

10.0.0.201 server.lab

10.0.0.201 mail.server.lab

10.0.0.202 gophish.lab

10.0.0.110 infectionmonkey.lab

10.0.0.111 mongodb.lab

10.0.0.113 caldera.lab

防御网络

10.0.1.101 defense.lab

10.0.1.10 dvwa.lab

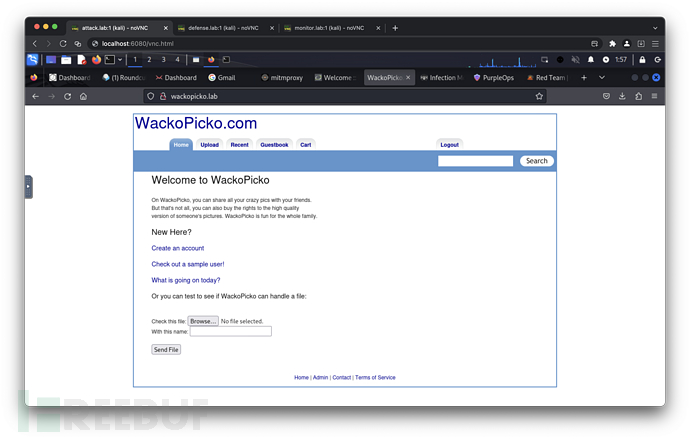

10.0.1.13 wackopicko.lab

10.0.1.14 juiceshop.lab

10.0.1.20 gitea.lab

10.0.1.110 infectionmonkey.lab

10.0.1.113 caldera.lab

监控网络

10.0.3.201 server.lab

10.0.3.201 mail.server.lab

10.0.3.9 mariadb.lab

10.0.3.10 dvwa.lab

10.0.3.11 dvwa-monitor.lab

10.0.3.12 dvwa-modsecurity.lab

10.0.3.102 monitor.lab

10.0.3.30 wazuh-manager.lab

10.0.3.31 wazuh-indexer.lab

10.0.3.32 wazuh-dashboard.lab

10.0.3.40 splunk.lab

开放网络

10.0.2.101 defense.lab

10.0.2.13 wackopicko.lab

互联网

10.0.4.102 monitor.lab

10.0.4.30 wazuh-manager.lab

10.0.4.32 wazuh-dashboard.lab

10.0.4.40 splunk.lab

内部网络

10.0.5.100 attack.lab

10.0.5.12 dvwa-modsecurity.lab

10.0.5.13 wackopicko.lab

工具运行截图

许可证协议

本项目的开发与发布遵循MIT开源许可协议。

项目地址

CSAF:【GitHub传送门】

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)