近年来,黑灰产业的犯罪团伙数量急剧上升,特别是在与办公软件相关领域。这些团伙主要针对国内企业用户,通过伪装成合法的办公软件进行精心设计的诈骗和诱导行为,其主要目的是欺骗企业员工下载并激活木马病毒,以此来窃取公司资金或获取企业敏感文件。

SASE安全厂商亿格云近期对办公网络环境下的信息窃取行为进行深入的分析研究,涵盖了高级威胁行为的检测、终端事件的审计以及对安全事件的溯源追踪等方面。

近期,亿格云安全研究团队关注到其安全引擎产生了大量访问仿冒域名的告警,尤其是办公软件相关领域,黑灰产团队针对国内企业用户,常采取伪装成正常文件的恶意软件,仿冒常用办公软件官方网站,以此诱导员工去仿冒的网站下载“白+黑”办公软件,一旦安装,便通过内置木马程序控制受害主机,为数据窃取、金融诈骗等下一步破坏活动作准备。

事件重现

仿冒的搜狗输入法下载页面:

hxxp://pinyin-sogou.cn/

仿冒的搜狗输入法下载页面:

hxxp://sogoushurufa.cn/

仿冒的搜狗输入法下载页面:

hxxp://shurufa.s1lq.xyz/

以上是多个类似的钓鱼网站,均为仿冒的搜狗输入法下载页面。

事件概要

亿格云威胁情报安全运营组日常分析研判发现,大量用户访问此类仿冒的搜狗输入法域名,并有诸多用户反馈其包含多次威胁事件告警,于是亿格云安全团队进行了协助研判分析:

www.sogousrf.com

sogoushurufa.cn

sogou.shurufaxiazai.cn

pinyin-sogou.cn

www.sogou.org

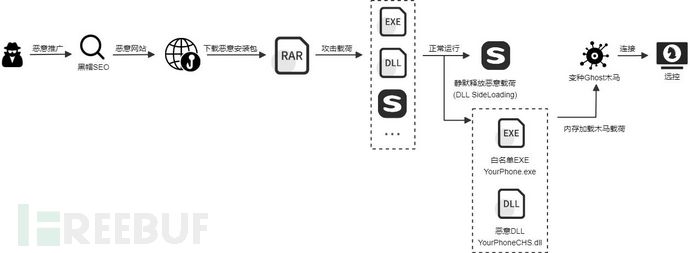

首先,攻击者运用了多种狡猾的伪装策略,试图迷惑用户下载软件。他们常常通过搜索引擎优化(SEO)发布虚假广告,并创建伪造的网站,将这些网页在搜索引擎结果中排名靠前,以此增加其网站的可见度和可信度,从而诱骗不知情的用户访问并下载恶意软件。

样本攻击流程框架

样本技术分析

亿格云安全团队对用户反馈的钓鱼网站进行访问:

hxxps://www.sogousrf.com/

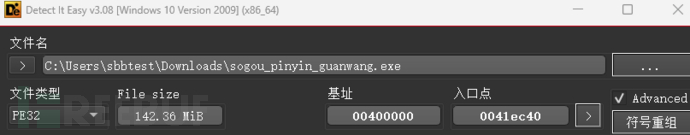

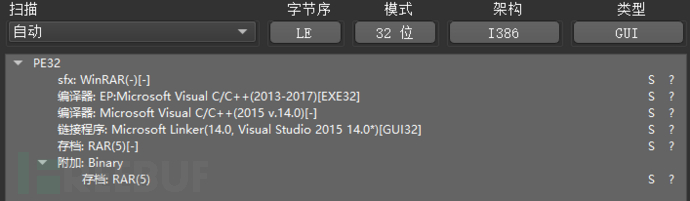

将样本下载然后技术分析,下图为某静态分析软件给出的结果:

从图中,可以看到样本文件类型一个RAR类型的压缩格式。

用户双击运行文件后,样本会自动解压,如同官方安装程序一样,会显示如下界面:

到这一步,若无安全软件的及时介入,用户往往对背后发生的隐秘事件一无所知,浑然不觉已身处潜在的安全风险之中!

借助审计溯源功能,企业安全团队可基于大量的日志来进一步分析木马行为:

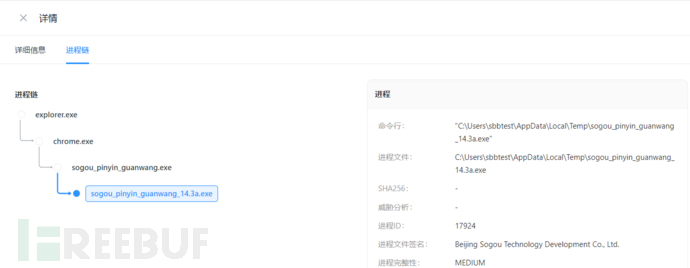

以下为详细的进程链:

释放出来的安装包文件信息如下:

通过上图的直观展示可了解,该虚假的安装包实际上释放和运行了一个真正的搜狗软件安装包。这导致用户经历的安装过程在外观上与官方正版软件的安装无差别,因此很难从中察觉到任何异常。

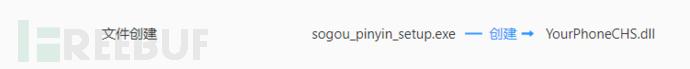

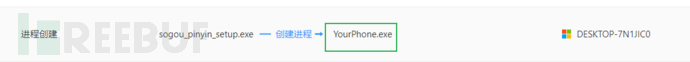

然而,在这过程中,后台还在悄无声息地持续释放文件,其中包含另一个隐蔽的木马进程:

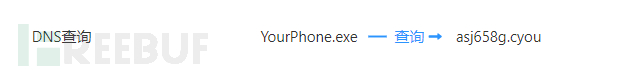

YourPhone.exe恶意进程在虚假安装包解压之后立即运行,如下图所示:

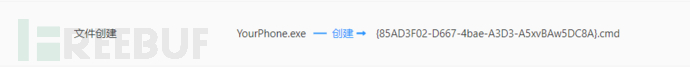

在此之后,该进程会在临时目录里创建很多后缀为 “.cmd” 的文件。

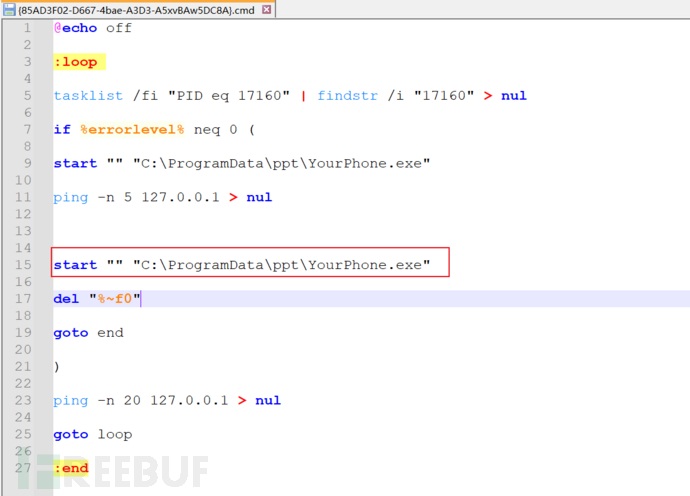

通过观察这些.cmd文件内容,发现是一个批处理脚本。

这个脚本的作用类似于守护进程,如果木马进程不存在,这个批处理脚本就会利用start命令把木马重新拉起来运行,如果木马存在,批处理脚本就会一直处于等待状态。

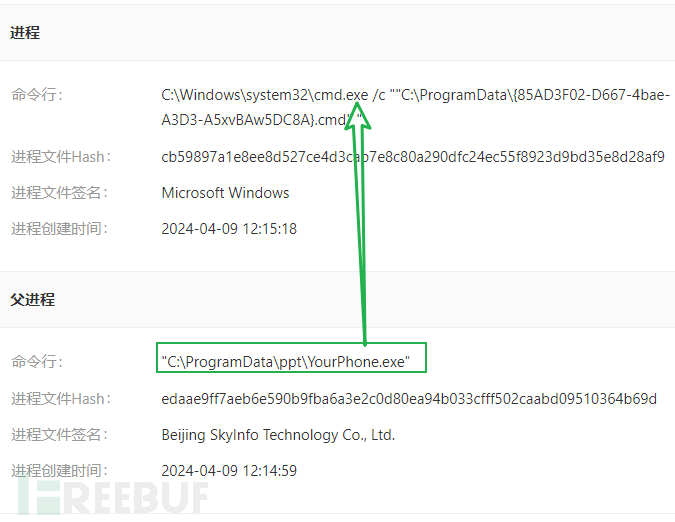

可以看到木马进程启动后就会利用cmd.exe执行上述的批处理脚本。从上图进程文件签名字段也可看出(YourPhone.exe带有合法数字签名),样本使用了流行的DLL SideLoading技术。

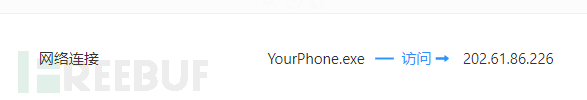

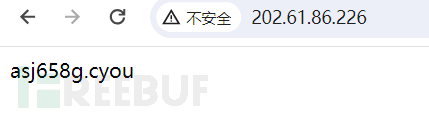

紧接着该恶意程序会访问一个陌生IP,此IP的访问结果如下图,包含一个域名:

通过这个域名再跟远程恶意服务器进行通信。

之后,这个样本通过DNS查询找到这个恶意域名 asj658g.cyou 对应的服务器,并且与这台服务器进行恶意通信。实际上,这个IP地址只在样本启动连接一次就断开了,如果没有EDR的日志记录,这个恶意IP很难被发掘。借助这个恶意IP,攻击者可以随意切换木马访问的域名,也就是说,无论怎么阻断单个域名访问,木马程序都可以轻易绕过。

在程序启动并连接到指定网络后,该样本于5分钟之后在内存中释放恶意代码(Shellcode),(也是为了绕过部分EDR的防御技术),如果用户终端开启了亿格云枢实时防护和内存扫描功能,样本会被自动扫描到并阻断。

IOC

Domain

asj658g.cyou

xingnuola.top

www.soug.com.cn

www.sogousrf.com

www.s1lq.xyz

www.lnput.cn

sougoushurufa8.com

soug.com.cn

sogoushurufa.cn

sogou.wehcvdsp.life

sogou.shurufaxiazai.cn

sogou.dglxx.com

shurufa.s1lq.xyz

shurufa-sogou.shurufaxiazai.cn

shurufa-sogou.cn

s1lq.xyz

pinyin-sogou.cn

lnput.cn

shurufaxiazai.cn

www.soogou.cc

www.sogou.org

Hash

35403ab608ff45066f70a1d2e3689cd9e4eb823529a7ce9e5e500e5748e63246

IP

202.61.86.226

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)