一、起因

在一个风和日丽的晚上,隔壁家老王他三叔家的二大爷的孙子的数学老师的同事的外甥女的大舅的儿子,也就是我的朋友,给我发了个站点让我帮忙看看,顺便还给我点了早饭在第二天晚上送到,看在明晚能有早饭吃的份上,我倒要看看怎么个事。

二、过程

原站黑盒测了半天,目录扫描会ban ip,后台账号密码和前台注册邀请码爆破失败,前端js翻的眼都快瞎了,毛都没测出来,只能说一有大动作就完了。转战思路,根据特征在网上找了好长时间,终于找到了源码。

前台登陆页面长这样:

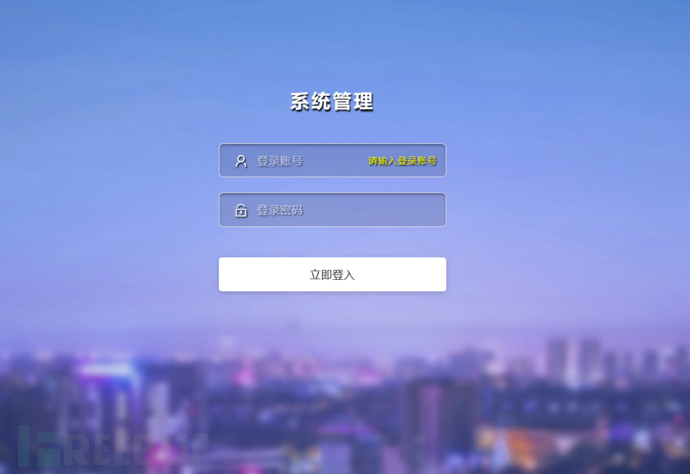

后台登陆页面长这样:

大概看了眼代码,感觉像是基于thinkadmin二开的,并且代码也不多,不上工具了,直接用手戳

1、任意文件读取

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)