产品介绍:

OpenCart 是世界著名的开源电子商务系统,系统开发语言为 PHP。早期由英国人 Daniel Kerr 个人开发,项目托管在 GitHub。OpenCart 总部设在香港,GitHub 项目仍由 Daniel 及其团队领导维护。开发者项目非常活跃,版本更新升级很快。据 Alexa 网站流量统计显示,OpenCart 已成为世界主流的电子商务建站系统。

漏洞概述:

在OpenCart的Divido支付扩展中发现了一个SQL注入问题,该扩展默认包含在版本3.0.3.9中。如果安装了Divido支付模块(即使未启用),匿名未认证用户可能会利用SQL注入获得未经授权的后台数据库访问权限。对于任何易受攻击的站点,任何未经验证的用户都可以利用此漏洞来转储整个OpenCart数据库,包括客户的PII数据。

漏洞版本:

OpenCart<=3.0.3.9

资产测绘:

FOFA:app="OpenCart"

靶场搭建:

本次复现使用小皮面板搭建:

Ubuntu xp下载地址:

wget -O install.sh https://download.xp.cn/install.sh && sudo bash install.sh

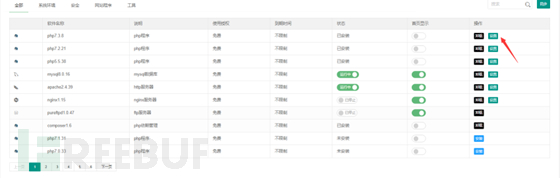

安装完成之后,进入到小皮面板系统里面安装以下环境

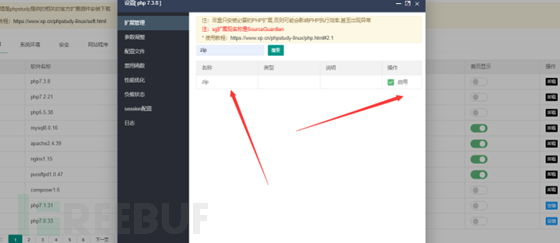

下载完php 环境之后,点击php7.3.8 的设置页面

将ZIP 扩展启用

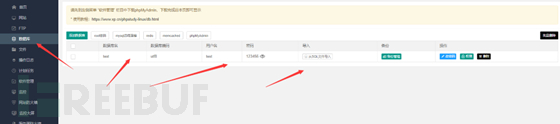

点击数据库,新建一个数据库和用户密码

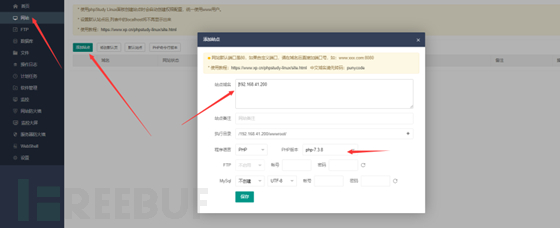

接下来新建网站,添加站点域名,选择php 版本为php-7.3.8

点击保存即可

接下来下载源码,下载地址如下:

https://github.com/opencart/opencart/releases/download/3.0.3.9/opencart-3.0.3.9.zip

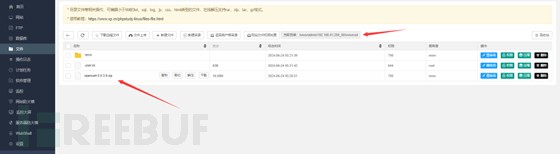

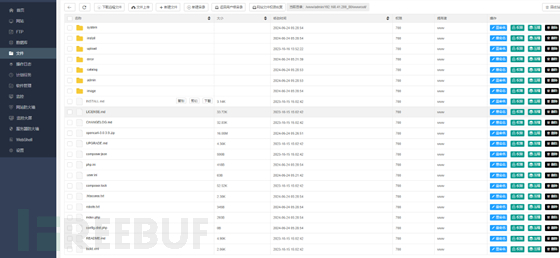

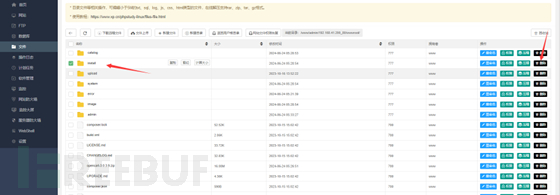

点击文件进入网站的根目录wwwroot

上传网站源码

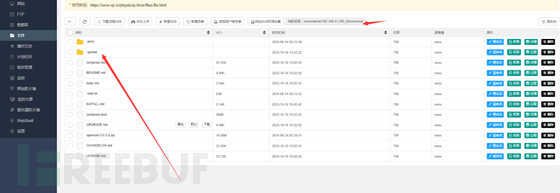

解压源码文件

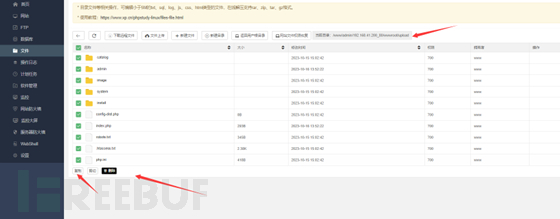

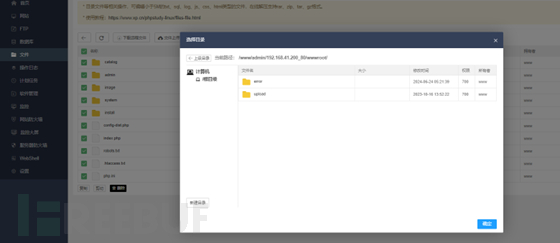

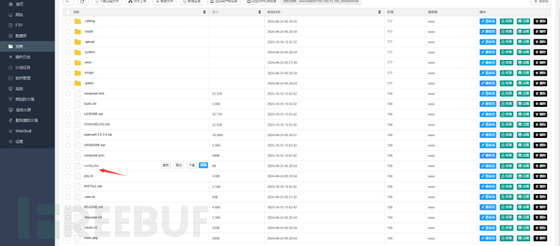

解压后将upload里面的文件复制到wwwroot目录

将网站根目录所有的文件夹设置权限为777

将根目录config-dist.php 以及/admin/config-dist.php重新命名为config.php

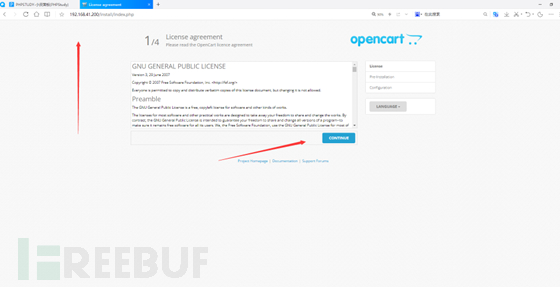

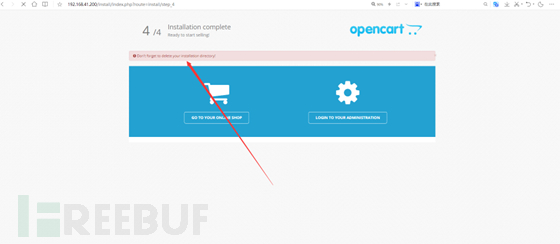

接下来访问网站地址进入网站安装界面

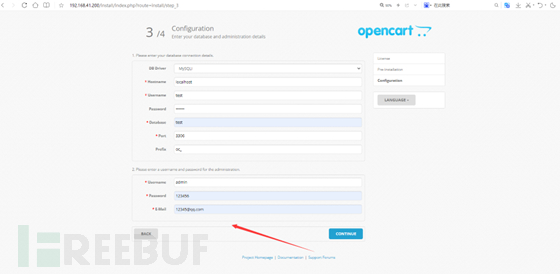

填入设置的数据库以及账户密码

安装完成之后,删掉/install 目录

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)