声明:本文主要为RC²反窃密实验室的一点点研究成果分享,仅供交流与参考。

声明:本文主要为RC²反窃密实验室的一点点研究成果分享,仅供交流与参考。

0x01 所有人的日常必备

它是确保现代人日常生活的不可或缺物品。

它是确保人们接入互联网生活,享受数字现代化的有利保障。

它是确保手游一族全身心投入SOLO或团战群秒的必备支援。

它是什么?

你一定很熟悉,它就是USB手机充电线。

0x02 那些恶意的USB手机充电线

你说,平时谁会在意一根手机充电线?

怎么?

你不相信手机充电线能窃密?

呵呵,那些恶意的USB手机充电线,能实现的功能实在太多了。

来,杨叔给你捋一捋。

功能一:窃听

悄悄地,在你给手机充电的时候,偷听你和别人的谈话。

这类以手机充电线为外型的窃密器材这些年一直在网上销售,但很多人却完全不知道它们的存在。

比如这款带有SIM卡的手机充电线,从外观上而言,很难注意到有问题。

但窃听者只需要拨打这个SIM卡对应的号码,就可以轻易地窃听到充电线附近的谈话聊天。

想想我们是不是常在办公室、会议室、会所、咖啡厅、茶室、酒店......车里一边给手机充着电,一边聊着公司内事、家事和私事?

咳咳,不妨自己仔细想想......

功能二:定位

很多人习惯在车里使用车载充电器(也就是常说的车充),连着手机,导航或者语音聊天。

但大多数人可能根本不会察觉,当连接了恶意的USB充电线时,不但可以窃听车内谈话,也可以摇身变成GPS定位器,被人悄悄跟踪。

总是被人定位,却又找不到原因,你是不是也遇到过?

所以,当你怀疑手机不安全时,除了手机充电器、充电宝,是不是也应该再仔细检查下手机充电线呢?

功能三:向手机植入木马

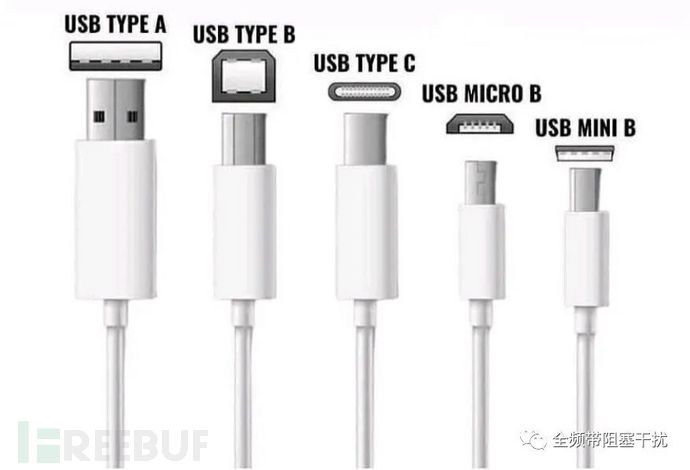

2020年新款Hak5系列OMG恶意充电线,其主要功能之一就是可以向手机植入预先制作的木马、引导访问某个页面、打开特定文件等。

该系列恶意充电线,已包含三款市面在售的主流手机充电线接口类型,全面覆盖Android、IOS操作系统的各类智能手机。

该系列恶意充电线,已包含三款市面在售的主流手机充电线接口类型,全面覆盖Android、IOS操作系统的各类智能手机。

一旦手机被植入木马,从此所有手机信息都不再是秘密。

聊天记录、上网记录、交易记录、手机通讯录等等,都将曝光在恶意的窃密者手中。

知乎上经常有人向杨叔求助,什么怀疑手机被人监控了、被人跟踪了、被人监听了......等等,杨叔通常会先问一句:

你们确定自己环境是安全的么?

参考阅读:商业安全必读 | 手机窃听的8种途径

功能四:渗透企业内网

每年的HW期,红队都会不择手段物尽其用各种渗透技术攻入企业内网,显然地,这类隐蔽又特殊的物理渗透器材,也是选择之一。

0x03 如何识别恶意USB充电线?

单纯从取证角度而言,方法还是有很多的。

对于iPhone手机的用户,杨叔提供一个从外观判断的小经验。

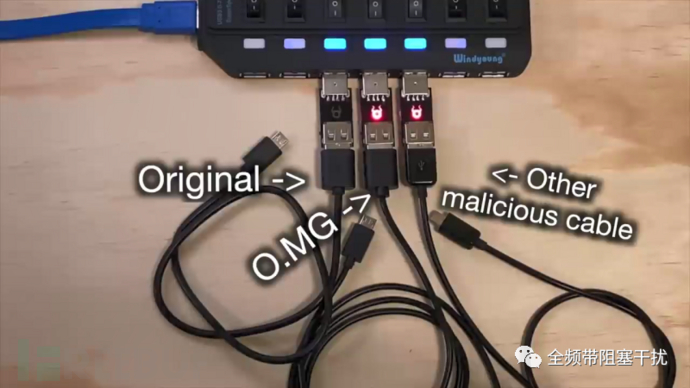

如下图所示,别的不说,USB充电线头若有右边这个类似“机器人笑脸”的外型,那就是有问题的O.MG恶意充电线

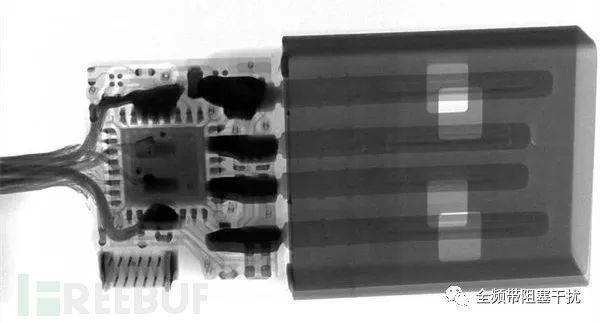

嗯,我们用X光机对几款典型的窃密充电线做了横向对比,大家猜一猜下面两张图里,哪一个有问题?(可以直接留言告知)

嗯,我们用X光机对几款典型的窃密充电线做了横向对比,大家猜一猜下面两张图里,哪一个有问题?(可以直接留言告知)

有趣的是,作为原厂Hak5也推出了O.MG恶意充电线缆检测器,可以自动化检测出恶意电缆,并可以在充电时阻止数据外传。

有趣的是,作为原厂Hak5也推出了O.MG恶意充电线缆检测器,可以自动化检测出恶意电缆,并可以在充电时阻止数据外传。

根据官方的测试效果,这款检测器,在插入O.MG恶意充电线时,会发出红色提示光提醒用户该线缆有问题,如下图,小魔怪的红色头像是不是很醒目?

悄悄说一句,这款测试器,也能检测出基于SIM的窃密线缆哟

悄悄说一句,这款测试器,也能检测出基于SIM的窃密线缆哟

0x04 企业该怎么做?

对于企业,最好的办法只有2个:

1开展商业安全专项培训,提高商业反窃密意识。

2 定期开展高管办公室/会议室的商业安全检测。

很简单的道理:

-

很多需要牢记的知识,不是仅仅看一遍书本就会记住。

-

重要的安全习惯和意识,也不是简单地讲述一遍就能熟知。

-

唯有亲身经历实战演练的体验,才会形成可靠的记忆。

0x05 普通人如何保护自己?

对于大多数人而言,只要平时养成良好的隐私保护意识和习惯,就可以规避很多风险。

杨叔给些建议供参考:

▪ 不要随意使用他人的手机充电器/线

▪ 同样地,也不要轻易使用别人的充电宝

▪ 来自不熟悉渠道的电子设备要慎用

▪ 充电线损坏,一定要亲自去购置更换

出门在外,关键是自己要多留个心眼哦~

---End---

更多精彩内容请关注:

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)