前言

近期关注的一些攻击活动中,刷到了有关Grandoreiro银行木马恶意软件活动,此类恶意软件活动主要针对巴西、墨西哥、西班牙和秘鲁国家等,自 2017 年以来,一直是西班牙语国家的主要威胁。 它是一种银行木马,根据近期3 月份以来,在全球范围内卷土重来。相关威胁情报公开后捕获最近的活动表明,攻击者正在扩大其目标范围,将目标从拉丁美洲扩展到南非,并通过模仿政府实体(如墨西哥的税务管理局 (SAT) 和南非的税务局 (SARS))的钓鱼邮件来进行攻击。

Grandoreiro 发展史

其实每个恶意软件从发展史到如今的各种各样的逃避检测的手段以及防逆向分析手段,都成为恶意攻击者的常用手段,为了更好的隐匿性,这种手段都是这种活动中的利用特色技术!我通过翻阅了一些文章和研究报告,进行收集到了以下有关Grandoreiro 恶意软件的历史发展。

2017年:早期发展

Grandoreiro 最早于2017年在巴西被发现,它是一种银行木马,主要目标是巴西的金融机构。最初的版本通过简单的钓鱼邮件和恶意链接传播,但很快演变出更复杂的传播方式和逃避技术。

2019年:扩展到拉丁美洲等

2019年,Grandoreiro 的活动范围开始扩展到拉丁美洲的其他国家,包括墨西哥和秘鲁。它通过伪装成官方通信的钓鱼邮件,诱导用户下载恶意软件。这一时期,Grandoreiro 的功能变得更加复杂,包括键盘记录、屏幕截图和远程控制。

2020年:进军欧洲市场(走向全球)

2020年,Grandoreiro 首次在欧洲被发现,特别是针对西班牙的银行和金融机构。此时的 Grandoreiro 已经具备了更强的逃避检测能力,包括环境检查(检测虚拟机和调试工具)以及多层加密和混淆技术,在2023年1月有关实验室对该恶意软件分析了DGA(域名生成算法DGA)。

2021年:攻击范围进一步扩大

2021年,Grandoreiro 的攻击范围进一步扩大,开始针对更多的金融机构和电子商务平台。攻击者通过复杂的社交工程手段,诱导用户点击钓鱼邮件中的恶意链接或下载恶意附件。一旦感染,Grandoreiro 可以窃取用户的银行凭证和其他敏感信息。

2022年:技术进一步升级

2022年,Grandoreiro 继续升级其技术,包括更先进的逃避检测手段和更复杂的感染机制。它开始使用模块化结构,使得恶意软件更具灵活性和适应性,可以根据攻击目标的不同需求加载不同的功能模块。

2023年:持续威胁和新的传播方式

2023年,Grandoreiro 仍然是全球银行业的主要威胁之一。它开始利用社交媒体和即时通讯应用进行传播,进一步扩大了感染范围。攻击者通过假冒客服人员或技术支持,诱导用户下载和安装恶意软件。

2024年:攻击活动正在持续化

2024年,通过相关的威胁公开大量Grandoreiro活动被捕获,并公开攻击者的攻击手法依然在变化和更新恶意软件。

Grandoreiro 特点

这个是目前已知的Grandoreiro银行木马特点,运用动作还是以往较常见的一些方式!

-

传播方式:Grandoreiro 通常通过钓鱼电子邮件和恶意网站进行传播。这些邮件和网站通常伪装成合法的银行通信或其他可信赖的来源,诱导用户下载并执行恶意软件。

-

技术手段:

- 键盘记录:记录用户的按键,以窃取银行登录信息。

- 屏幕截图和视频捕获:定期捕获用户的屏幕内容,获取敏感信息。

- 远程控制:允许攻击者远程控制受感染的系统,执行各种恶意操作。

-

逃避检测:Grandoreiro 使用多层加密和混淆技术,使得逆向工程和分析变得更加困难。此外,它还会检测运行环境,如果发现自己在虚拟机或调试环境中运行,就会停止运行或删除自身,以逃避安全软件的检测,并且还运用了DGA手段,DGA是一个域名生成算法是一种使用随机字符及时间、字典、硬编码等,利用一定的算法生成的域名,这篇文章可以了解到更多关于DGA的原理【什么是DGA?】。

-

社交工程:利用社交工程技术,通过伪装成银行或其他机构的员工,诱导用户泄露信息。

Grandoreiro 近期活动样本分析

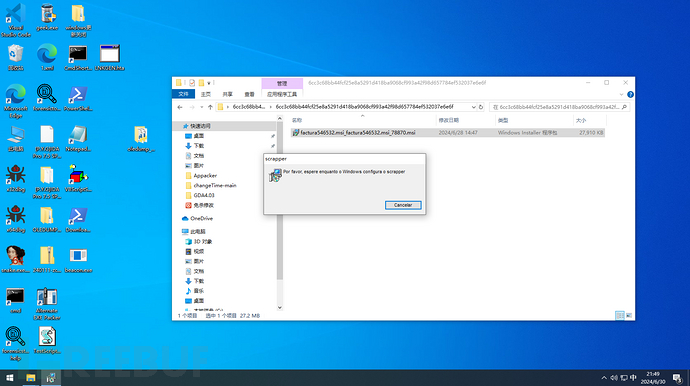

近期在推上以及发现了新鲜出炉的活动样本,热乎的很,为MEGA特洛伊木马通一封电子邮件附带一个PDF,打开后可以通过网站下载虚假的“发票”,然后下载了恶意软件的 ZIP/EXE/MSI,攻击流程:Mail > PDF > Link > ZIP+MSI > ServerLoader> C2 。

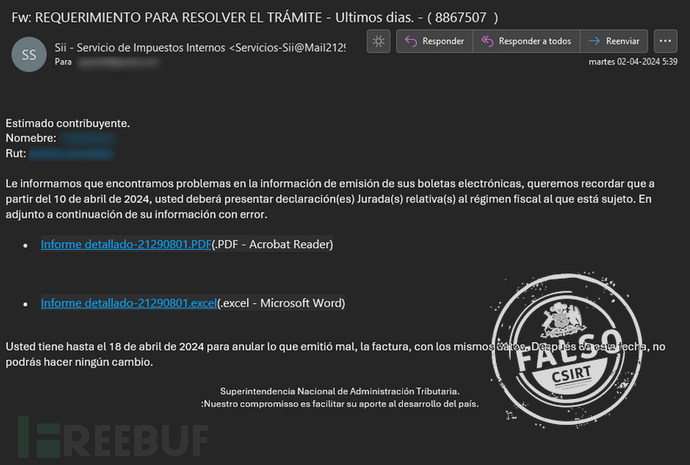

邮件

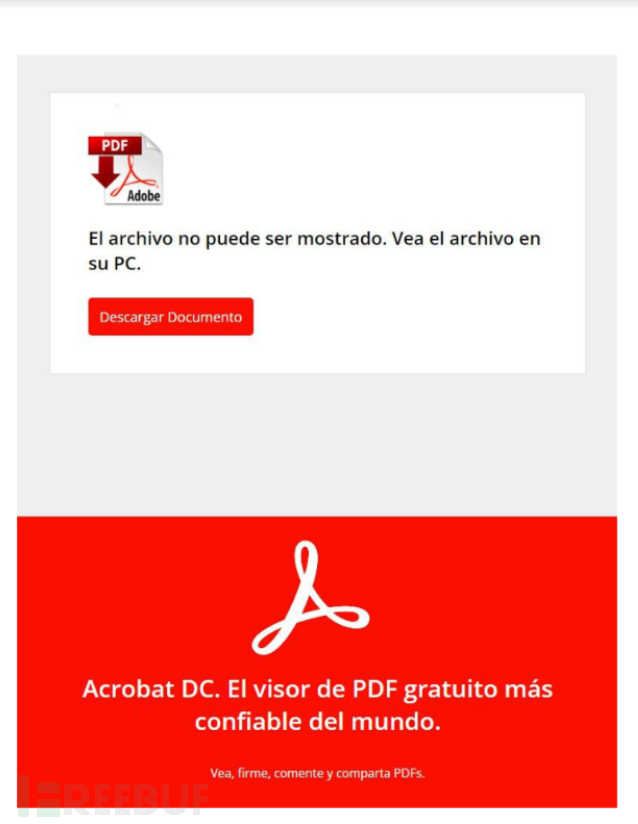

PDF文件

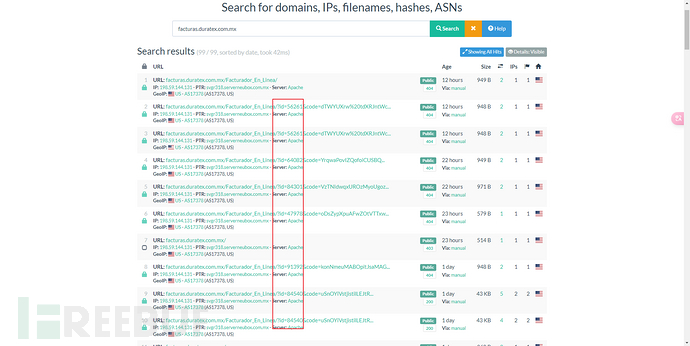

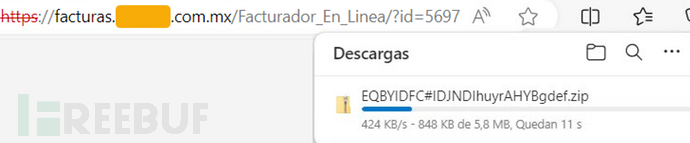

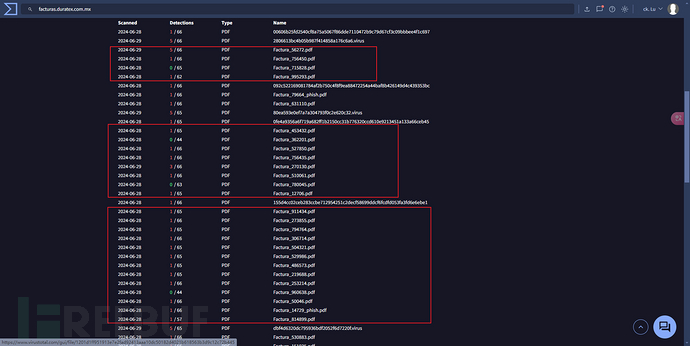

点击PDF文件的Descargar Documento 跳转到恶意地址进行下载文件,通过查询facturas.duratex.com.mx域名托管PDF文件,查询到两天内有99条相关域名结果,通过facturas.duratex.com.mx/Facturador_En_Linea/?id=形式下载ZIP压缩包。

通过virustotal中相关联的样本中可以发现,样本PDF名字会ID参进行变化。

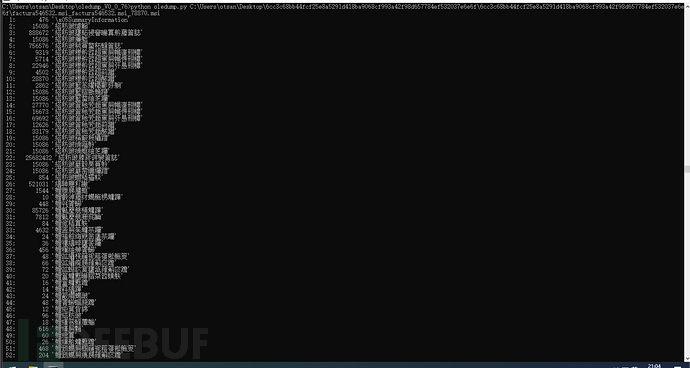

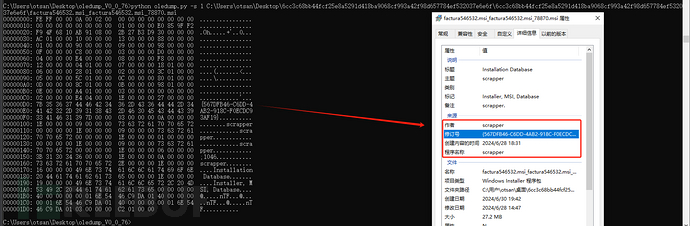

我先使用oledump跑了一遍MSI文件,通过MSI文件我可以看到oledump跑出来的总共的数据流,每个数据流的大小和名称各不相同,oledump可以显示 OLE 文件的内部结构,包括所有数据流、属性和元数据。这可以帮助我了解文件信息,以及哪些数据存储在哪些位置。包括一些恶意软件会隐藏在 OLE 文件的数据流中,例如 VBA 宏代码。oledump可以帮助我提取这些数据流并分析它们的内容,以识别潜在的威胁。

上面一共是65个数据流,在通过-S 来读取数据流 ,列如,我们可以查询到MSI文件的来源信息:

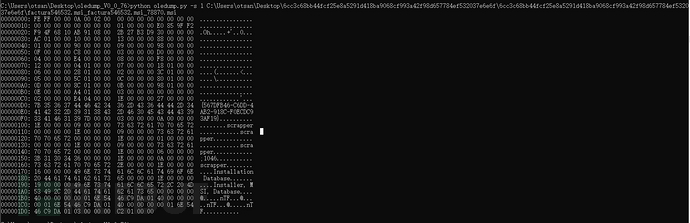

C:\Users\otsan\Desktop\oledump_V0_0_76>python oledump.py -s 1 C:\Users\otsan\Desktop\6cc3c68bb44fcf25e8a5291d418ba9068cf993a42f98d657784ef532037e6e6f\6cc3c68bb44fcf25e8a5291d418ba9068cf993a42f98d657784ef532037e6e6f\factura546532.msi_factura546532.msi_78870.msi

我们可以看到我使用-S读取了1的数据流信息,图中可以看到有字符串的内容,正式MSI文件中的信息内容。

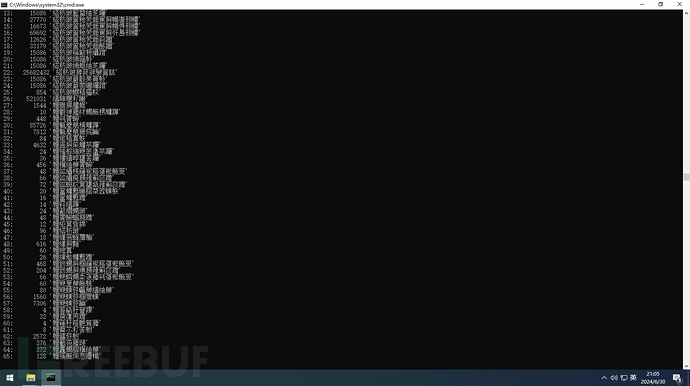

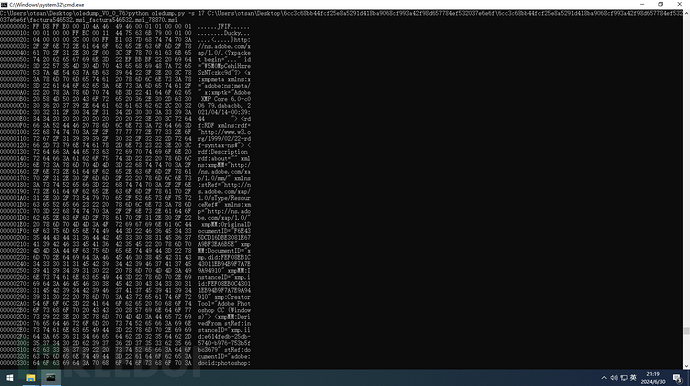

然后你可以通过读取先前的数据流来一个个获取MSI文件中的一些内容! 一共65数据流像这些很多数据流可以换一个工具进行审,直接死磕65个数据流太糟糕了!加上有些数据流很大,你读取后命令窗口为顶掉你前面读取数据流信息,就很便秘!下图我读取了17的数据流程,数据流以FF D8 FF E0开头,这是 JPEG 文件的标准头部信息,说明我们可以从获取到内容,不需要进行任何安装。

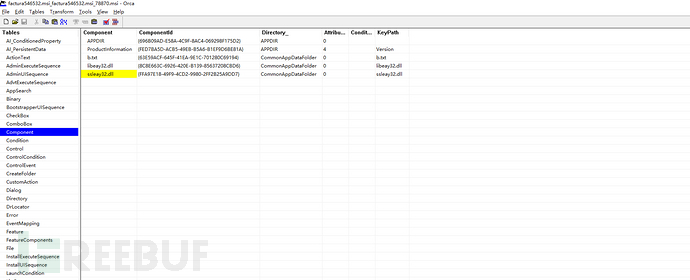

OK,我们继续,使用Orca工具进行分析,Orca 工具是微软提供的用于创建、编辑和验证 Windows Installer 包 (.msi) 文件的数据库编辑器。它提供了一个图形界面,方便开发者对 MSI 文件进行操作,包括添加、删除、修改文件、注册表项、组件、功能等。

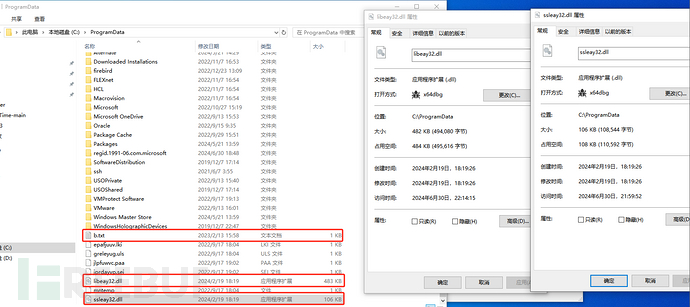

下图可以看到b.txt{63E59ACF-645F-41EA-9E1C-701280C69194}该文件被安装到 “CommonAppDataFolder” 目录下,这个目录通常代表所有用户共享的应用程序数据目录。

libeay32.dll & ssleay32.dll {8C8E663C-6926-420E-B139-85637208CBD6} & {FFA97E18-49F9-4CD2-9980-2FF2B25A9DD7}两个文件同样是被安装到CommonAppDataFolder目录下!

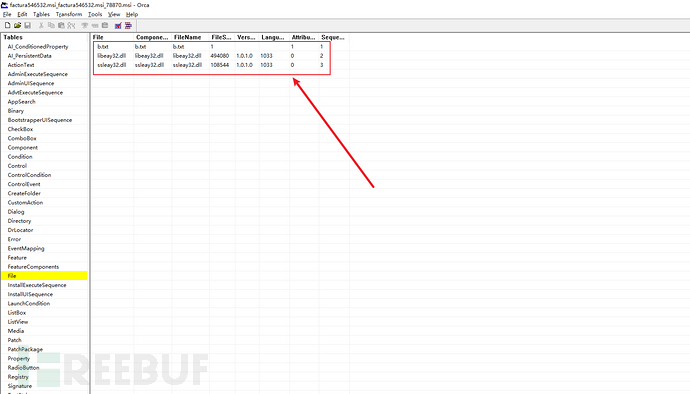

下图通过File功能看到b.txt、libeay32.dll和 ssleay32.dll都是比较常见的 Windows 文件名,而且还可以看到文件大小libeay32.dll (494080 字节) 和 ssleay32.dll (108544 字节) 的大小都比较正常,但 b.txt 的大小 (1 字节) 非常小,可能是一个空文件,或者是一个包含极少信息的小文件。恶意软件可能会利用空文件或小文件来隐藏恶意代码,或者将其他信息存储在其他地方。为了证实,后面我们会安装SMI文件

安装.......

在C:\ProgramData路径释放b.txt、libeay32.dll和 ssleay32.dll文件,上面的通过Orca工具发现是在CommonAppDataFolder路径释放文件,但是最好并没有发现CommonAppDataFolder这个文件夹,首先排除可能是因为MSI文件安装逻辑问题,或者出现错误问题,导致默认释放文件到C:\ProgramData路径!

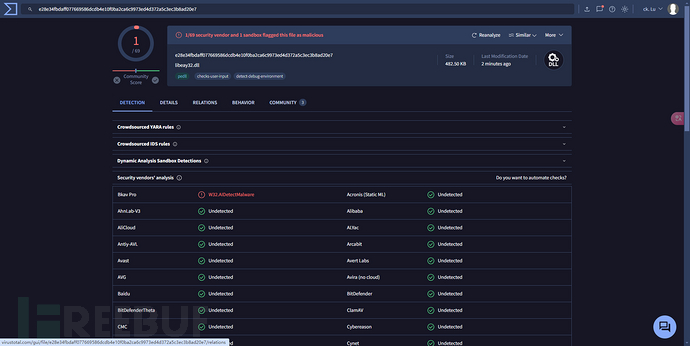

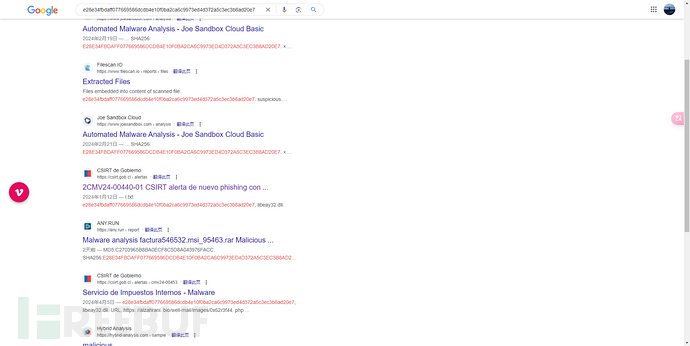

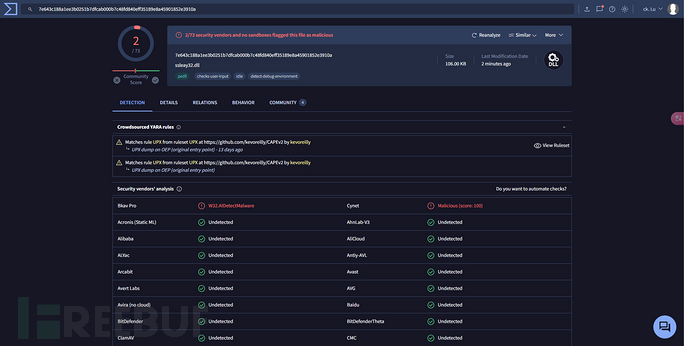

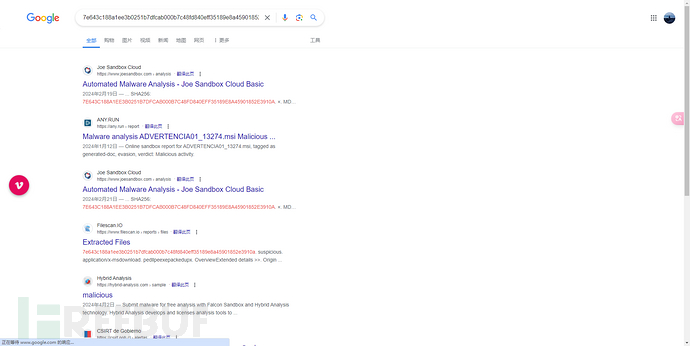

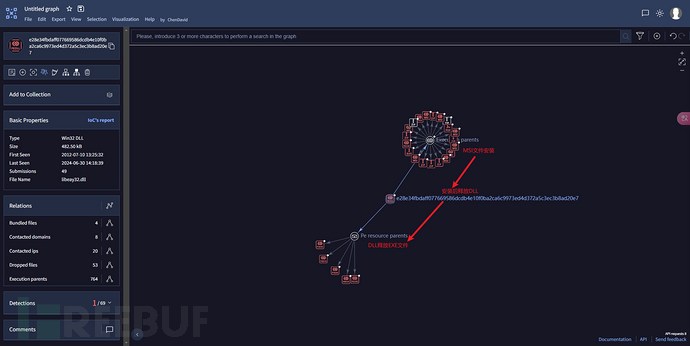

将两DLL文件进沙箱,哇奥!是的,看来我们中奖了!通过谷歌搜索IOC我得到了很多相关的结果,只是攻击者更换的攻击的手法!

libeay32.dll

e28e34fbdaff077669586dcdb4e10f0ba2ca6c9973ed4d372a5c3ec3b8ad20e7

ssleay32.dll

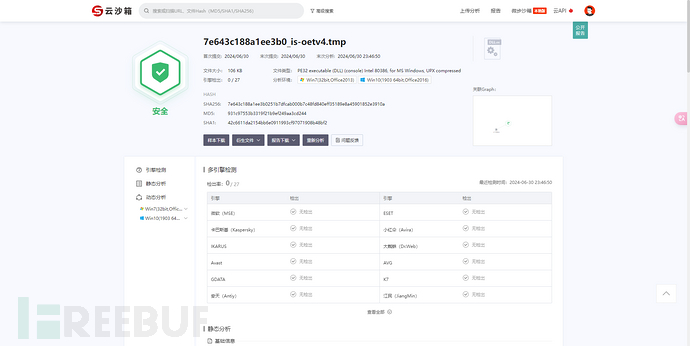

7e643c188a1ee3b0251b7dfcab000b7c48fd840eff35189e8a45901852e3910a

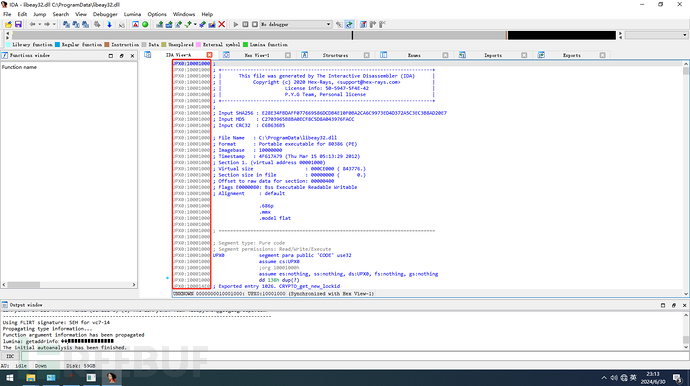

用IDA打开DLL文件UPX0:这表示该 DLL 文件被 UPX 压缩过,这里我通过UPX解压缩了DLL文件都是存在UPX压缩情况,我尝试了多次都是存在UPX压缩情况,这个让我很头疼,我不得借助沙箱来继续分析下去!

通过 UPX 压缩恶意 DLL 文件,可以满足攻击者以下目的:

- 减小文件大小:UPX 是一种高效的压缩工具,可以显著减小 DLL 文件的大小。这使得恶意代码更容易通过网络传播,例如在电子邮件附件、网页下载或其他媒介中隐藏。

- 逃避检测:压缩后的 DLL 文件会改变其原始特征,例如代码结构、函数调用等,从而更难被安全软件检测到。一些安全软件可能会将 UPX 压缩的 DLL 文件识别为潜在威胁,但也有可能误判为良性文件。

- 增加分析难度:压缩后的 DLL 文件更难被分析,因为代码会被压缩和混淆,增加反汇编和调试的难度。这使得安全分析人员更难理解恶意代码的行为和功能。

- 延长生命周期:压缩后的 DLL 文件更难被识别和删除,这使得恶意代码能够在系统中存活更长时间,并执行更多恶意行为。

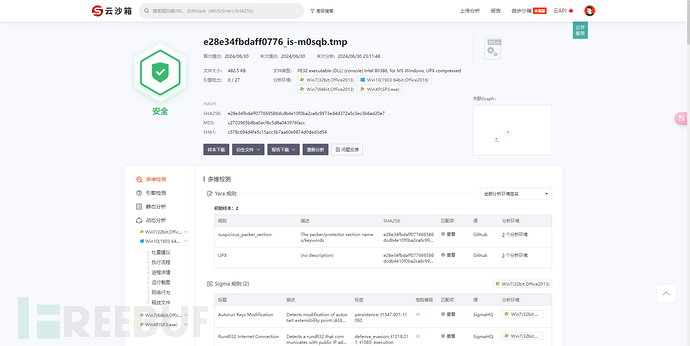

例如微步沙箱对两个DLL文件进行检测引擎 0/27,啊,经典!

然后DLL文件在释放EXE文件,最后形成一整个攻击流程!

攻击者为什么会选择DLL?

我们经常会看到有些恶意软件以 DLL 而不是可执行文件的形式分发其恶意代码。以下列表概述了攻击者将其恶意代码实现为 DLL 的一些原因:

-

隐蔽性:

- 您的描述中已经提到了,DLL 文件无法直接双击运行,它们需要被其他进程调用。这使得恶意 DLL 文件可以隐藏在合法程序中,不会被用户直接察觉。

- 恶意 DLL 文件可以被加载到任何进程,包括系统进程(如 Explorer.exe、winlogon.exe 等),这使得恶意活动看起来像是由系统进程发起的,更不容易引起警觉。

-

权限提升:

- 当恶意 DLL 被加载到高权限进程中时,攻击者可以利用这个高权限进程的权限执行恶意操作。例如,将恶意代码注入到系统进程可以获得更高的权限,更容易修改系统配置、获取敏感信息等。

-

代码注入:

- 恶意 DLL 文件可以被注入到其他进程的内存空间中,从而执行恶意代码。这使得攻击者可以绕过安全软件的检测,并获得对目标进程的控制权。

-

逃避检测:

- 恶意 DLL 文件通常会进行混淆处理,使其更难被安全软件识别和检测。

- 安全软件通常更关注可执行文件,对 DLL 文件的检测力度相对较弱。

-

复杂攻击:

- DLL 文件可以实现更复杂的攻击方式,例如进程劫持、代码重定向等,为攻击者提供更多灵活的攻击策略。

IOCs

MSI文件

SHA256 hash:

6cc3c68bb44fcf25e8a5291d418ba9068cf993a42f98d657784ef532037e6e6f

SHA1 hash:

10f7154b905b621a0c6147697591d748873d0541

MD5 hash:

b953dfcb9ce08af0f7f943cf20271d38

域名

tudoprainfo.info facturas.duratex.com.mx/Facturador_En_Linea/

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)