前言

安全中比较重要的一环就是如何发现攻击行为,一般我们在网络边界上部署了各种设备,如waf,ips,ids等等,这些设备有助有帮助我们识别攻击行为。

但是如果攻击者绕过了网络边界设备进入了内网,那么如何去感知?进入内网以后,这些部署在访问边界的安全设备都没有了作用,它们检测不到内网之间的横向流量。

为了检测内网之间横向流量,一般有两种方案:一种是基于主机层的检测,也就是我们常说的HIDS,另外一种就是在内网部署蜜罐系统,抓取攻击者的横向流量。

蜜罐不仅仅可以部署在内网抓取内网的攻击,也可以部署在外网用来抓取最新的攻击方式。本篇文章就来看看在企业内蜜网系统的搭建。

什么是蜜罐?

蜜罐:蜜罐技术本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务 或者 信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行 捕获 和 分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。

蜜罐 好比是 情报收集系统。蜜罐好像是故意让人攻击的目标,引诱黑客前来攻击。所以攻击者入侵后,你就可以知道他是如何得逞的,随时了解针对服务器发动的最新的攻击和漏洞。还可以通过窃听黑客之间的联系,收集黑客所用的种种工具,并且掌握他们的社交网络。

蜜罐的分类

蜜罐系统根据攻击者与蜜罐的交互级别把蜜罐分为低交互蜜罐、中交互蜜罐和高交互蜜罐。

低交互蜜罐通常是最容易安装、配置、部署和维护的,它的设计和基本功能都很简单,只是模拟各种服务,攻击者仅限于与预先指定的服务进行交互。例如,一个低交互的蜜罐可以用来模拟一个标准的Linux服务器,在Linux服务器中正在运行的FTP、SMTP和TELNET等服务。攻击者可以通过远程连接到这个蜜罐,并且获得服务的登录提示,然后通过猜测或暴力破解进行登录尝试,蜜罐将捕获并且收集这些登录尝试,攻击者与蜜罐的交互仅限于登录尝试,并不能登录到这个系统。

中交互蜜罐为攻击者提供了比低交互蜜罐更多的交互能力,如提高一些低交互蜜罐无法提高的响应,但比高交互蜜罐的功能少。例如,可以通过构建一个中交互蜜罐来模拟一个web服务器,并且呈现出蠕虫病毒攻击所需的漏洞,无论何时攻击者与蜜罐建立http连接,蜜罐都会进行响应,使攻击者有机会与模拟的web服务器进行交互。这种交互的程度比低交互的蜜罐交互程度高。在低交互的蜜罐中,攻击者可能只会获得一个http的响应提示。在蠕虫蜜罐的例子中,可以捕获攻击行为的有效载荷,以便对攻击行为进行分析。

高交互蜜罐可以为构建者提供大量攻击者的信息,构建和维护非常的耗费时间,而且风险极高,在高交互性的蜜罐中,攻击者可以对真实的操作系统进行访问,系统中有着最真实的漏洞,记录下的入侵信息也都是最真实的。

蜜罐的作用

入侵检测

企业在安全建设上大多数都会更加侧重于边界安全的防护,然而攻击者一旦通过0day、社工钓鱼、近源攻击等攻击手法突破网络边界进入内网,那么企业对内网失陷造成的横向移动感知则会成为防护的盲区,而在内网部署蜜罐可以为此提供良好的帮助,一方面在内网部署蜜罐可以诱导攻击者陷入蜜网,远离核心业务(之前在打HW的时候有听到同事说起过有一家厂商曾在内网搭建了一套域环境,之后害的红队成员白白忙活),另一方面可以对内网失陷主机的异常横向移动进行感知。因此可以通过蜜罐感知可能的入侵行为。

0Day或者未公开POC捕获

目前有很多的企业或个人都会尝试去部署各种各样的蜜罐产品,且大部分产品都是一些OA系统、CMS等常用的系统,目的大多都是为了捕获在野利用的通用型0day或者未公开的POC

企业在外网部署产品蜜罐实现对在野利用0day的捕获,由此产生的价值在于可以更快一步发现企业产品中存在的脆弱点并通过对在野利用0day的复现、漏洞利用载荷的分析来定位底层代码功能点位,之后通过对脆弱点进行修复,从而提升系统的整体安全性

溯源分析

现在的商用蜜罐也越来越多的用在了溯源分析上,可以通过蜜罐获取攻击者的 一些个人信息,为溯源提供便利。如下图所示,获取到了攻击者的baidu2账号。

目前蜜罐获取个人信息主要使用的技术是jsonp劫持和xss技术。

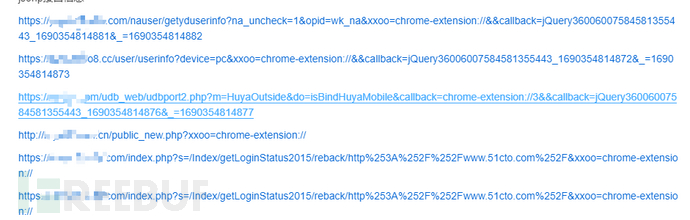

下面是从蜜罐中抓取到使用的jsonp劫持的链接

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)