前言

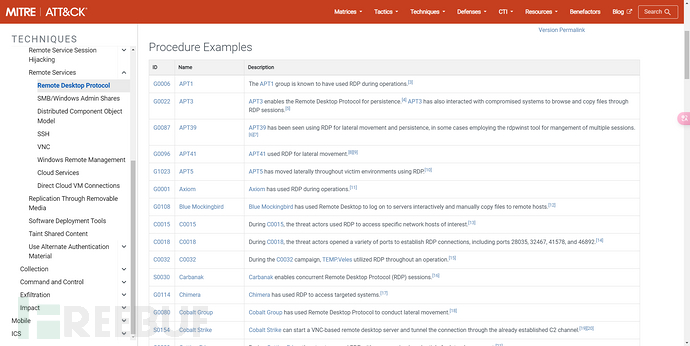

本文围绕远程桌面协议技术进行模拟实战和探索,远程桌面协议 (RDP) 作为一种普遍应用的远程访问技术,为用户提供了便捷的远程系统访问方式。RDP 的一些安全漏洞在未修复情况下,也为攻击者提供了可乘之机,使其能够通过 RDP 连接获取系统访问权限,并进一步实施恶意攻击,我们可以在Attack官方搜索ID为:T1021.001的技术,技术项的过程示例中,有很多关于APT组织利用RDP进行攻击描述方法,虽然到现在可能看起来时间比较久,但是在当时可是称为:技术的照明灯!

RDP攻击场景

如果在一个模拟场景中,来实现利用RDP,什么情况下,什么流程需要用到RDP来进一步攻击或者持久化(横向移动)动作呢?

1. 初始访问:

当目标网络存在开放的 RDP 端口且没有有效的安全措施时,红队可能会利用 RDP 暴力破解、漏洞利用或钓鱼攻击等方式,尝试获取对目标系统的控制权,作为攻击行动的起点。

2. 横向移动:

当红队已经获取了目标网络中的一个主机权限后,可以使用 RDP 攻击来访问其他目标主机,例如尝试劫持合法用户的 RDP 会话,从而获取更多权限,实现横向移动。

3. 持久化:

红队可以利用 RDP 攻击建立持久化后门,例如在目标系统上安装恶意软件,使他们可以在之后重新访问目标系统,方便进行后续攻击。

4. 数据窃取:

红队可以使用 RDP 攻击访问目标系统,窃取敏感信息,例如数据库、用户凭证、机密文件等。

5. 攻击其他服务:

红队可以使用 RDP 攻击获得的权限,攻击目标系统上的其他服务,例如网络共享、数据库服务等。

RDP攻击手法

使用RDP协议进行攻击的方式有很多,以下是一些比较常见的方法,如果想看更多的方式,可以看上面那张截图中APT的攻击描述:

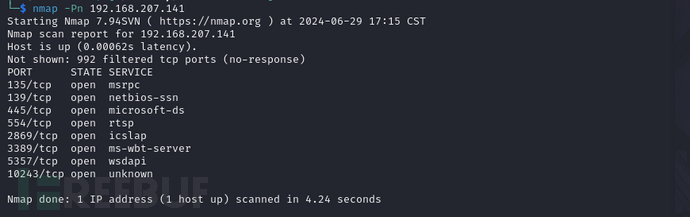

1.RDP 暴力破解攻击

破解是最常用的一种方式,不管是RDP还是什么管理后台,加密文档,压缩包,能爆破的几乎都会爆破,攻击者可以通过自动化工具尝试大量的用户名和密码组合来破解RDP服务器的登录凭据。 这种攻击方式通常需要攻击者拥有一个包含大量用户名和密码组合的字典文件。在这篇文章中【RDP brute force attacks explained】讲解到相关的暴力破解攻击手段,特别是19年之前RDP用于传播勒索软件的首选方式,下面我通过简单的演示方式来演示破解!

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)