声明1:依照《国家安全法》等相关法规规定,在特定条件下(如危害国家安全、社会安全等),政府及特别职能部门对某些群体或个人,采取的技术侦查及监控手段,都是合法且必需的,故本文不讨论这类手段或装备。

声明2:以下内容符合OSINT开源情报搜集标准,不涉及任何非法行为,仅供交流与参考。

00 谁会窃听你的手机?

你有没有遇到过:

• 刚挂完电话,没多久对手就知道了内幕消息

• 只要带着手机,去哪儿都感觉有人知道行程

• 曾借手机给别人,此后耗电量奇怪地增加了

• 手机忘在外面,找回来了却总觉得不踏实

• 躲起来接电话,公司里却很快谣言满天飞

• 手机送去维修,回来没多久就莫名被骚扰

• ......

于是,你开始疑神疑鬼,怀疑周围的人,怀疑办公室里不再安全,但万万没想到,其实真正的“内鬼”一直就在你的身边。

它,就是手机。

下面,杨叔就聊聊:

现代社会中,手机窃听的8种主要途径。

01 基于物理/硬件的窃听

先说说最直接的物理手段,就是:

在受害人手机里植入一个跟踪芯片

可以是无线电的,也可以是基于SIM卡的类型。现在这类芯片已经做得足够小,可以放在很多随身电器里,包括电动剃须刀、车钥匙和智能手机。

下图就是一款微型跟踪芯片,基于Nano SIM卡,可以用于定位跟踪和窃听。

工作原理很简单,窃听者只需要给这个芯片上插入的SIM卡拨打电话,这个器材会自动免提无声接听,这样就轻松实现了窃听。

为了让大家看清楚,杨叔拆了台手机做对比:

可以看到,在上图中,虽然还没固定只是作为展示。但杨叔觉得已经表达的很清楚了。

所以,

以后还敢让别人帮忙修手机么?

或者,

别人送的手机礼品,还敢随便用么?

02 基于伪基站的窃听

伪基站已经不是什么新东西了,但是依然存在。

通常的方式就那么几种,比如最常见的:

恶意干扰附近的基站,将某个区域内的手机通信强制降级到2G(GSM)

这个时候,因为通信协议被降级,所以手机通话会采用GSM网络的加密方式,而由于移动通信GSM设计上存在单向认证机制的缺陷,第三方就可以对手机通信实时解码监听。

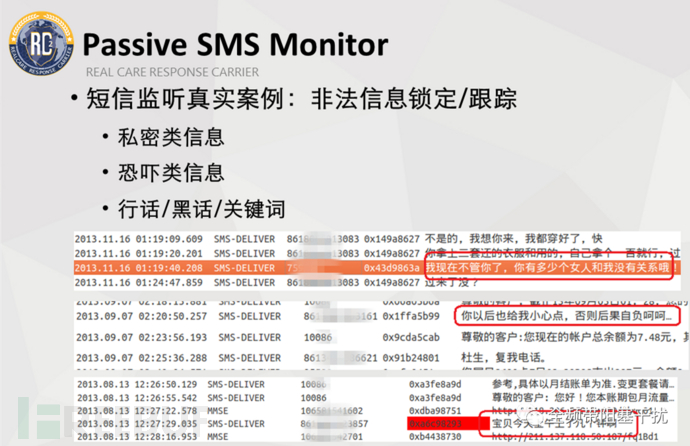

从短信到语音,再到通话内容,都可以被第三方劫持、解码及监听。下面是杨叔以前在做无线安全研究时的一些测试资料:

咳咳,语音样本就不做示例了。

咳咳,语音样本就不做示例了。

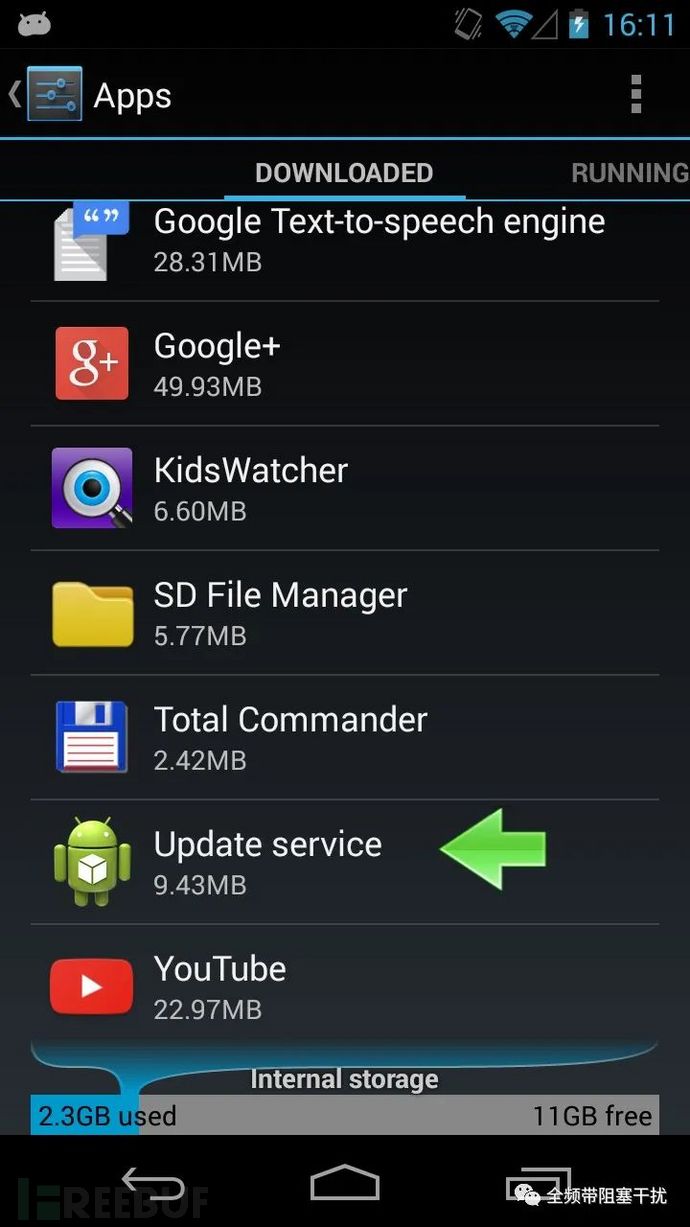

03 基于应用层面的窃听

所谓基于Android或者IOS这样手机操作系统应用层的窃听,就是:

商业间谍/监听APP

这类app也能做到对短信、聊天内容的实时监听,个别在后台还支持对通话的录音。

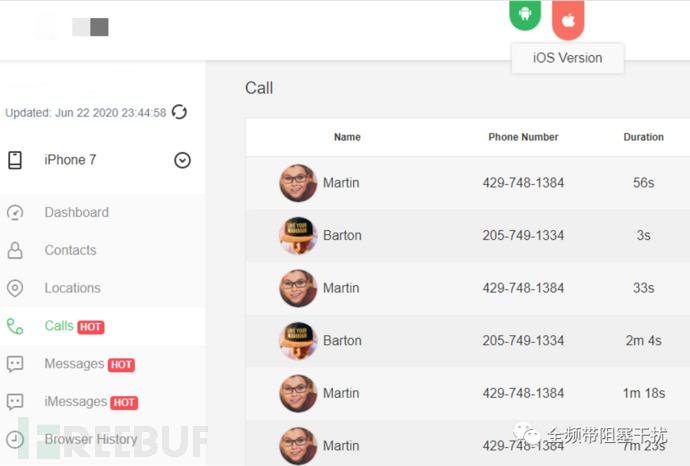

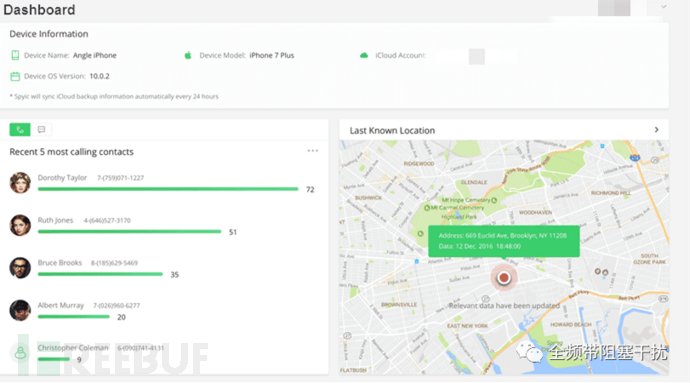

呐,下图就是工作在iPhone 7上的商业间谍APP,不但可以查看到手机上所有的拨打电话记录,还支持对所有拨打电话的后台录音!

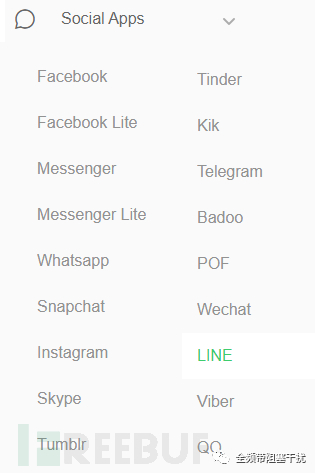

还支持目前国际上几乎所有主流的社交软件聊天监控,包括微信:

还支持目前国际上几乎所有主流的社交软件聊天监控,包括微信:

而且最无语的是,和WIndows上的木马一样。

这款APP也支持隐蔽模式,可以伪装成任意合法的应用,普通用户根本无法区别。

至于如何把这个APP植入到你的手机里,那可能的方式就多了,杨叔列出一些常见手法:

1)通过WiFi植入

入侵或接管咖啡厅或某个区域的WiFi网络,在受害人访问特定站点时,使用DNS欺骗直接插入,或者利用特定的APP升级方式。

2)伪造短信或邮件

伪造一封包含恶意link的邮件,或者什么安全升级的短信提示,来诱使受害人点击下载并安装非法APP。

3)二维码下载

在一些公开场合或者,贴一个虚假的二维码,来欺骗受害人下载安装APP。

4)以借手机的名义

借别人手机,浏览特定页面,下载APP直接运行安装......这就是“防火防盗防闺蜜”的由来~

你可能会说:上面这些似乎看起来也不是什么聪明的做法,但是为何有那么多人会上当呢?

杨叔觉得除了安全意识薄弱外,还有一个主要原因就是:

现在大部分人的手机里,都没有安装专业杀毒软件。

所以任由这些间谍APP长驱直入,甚至被人跟踪定位。

更多详细内容,可以参考这篇哈:

对了,提醒下大家:

由于现在很多正常的商业APP,也会在后台“偷听”用户说话,用于大数据精准推送,所以,各位切记要在手机“应用权限”里,限制这些APP的“麦克风”权限。

04 基于OS底层/驱动的窃听

这个很好理解。

作为驱动级的窃听组件,会在智能手机开机后,操作系统载入时一并加载。由于是底层驱动,所以很难被发现。

比较少见,但不是没有可能,特别是一些型号较老的手机。具体就不举例了。

05 基于手机漏洞的窃听

关于“手机关机后是否能继续窃听”的话题,一直都存在。

2014年10月首届GeekPwn安全极客大赛上,KeenTeam的高手现场演示了Android手机在关机状态下被黑客通过听筒进行窃听的全过程。

这其实是一个手机漏洞,或者说是一个特别制作的病毒所导致。

其技术原理就是:

在Android手机上安装一个特殊程序,它可以通过Hook系统shutdown方法实现关机拦截,当用户选择关机操作时,它会弹出自定义黑色界面,使手机处于“假关机”状态。

在成功伪装成关机状态后,在后台窃取用户短信、联系人、通话记录、位置信息、通话录音及偷拍等操作,并上传到服务器。

杨叔引用下安全员Monster的实测图给大家看看效果。

如下图所示,手机虽然被“关机”,但电话仍然可以拨通,这时声音会通过电话传给窃密者,而用户毫无察觉。

06 基于手机其它功能的窃听

虽然这类大多都是概念型,但确实可以造成隐私的泄露。

杨叔举一个典型代表:

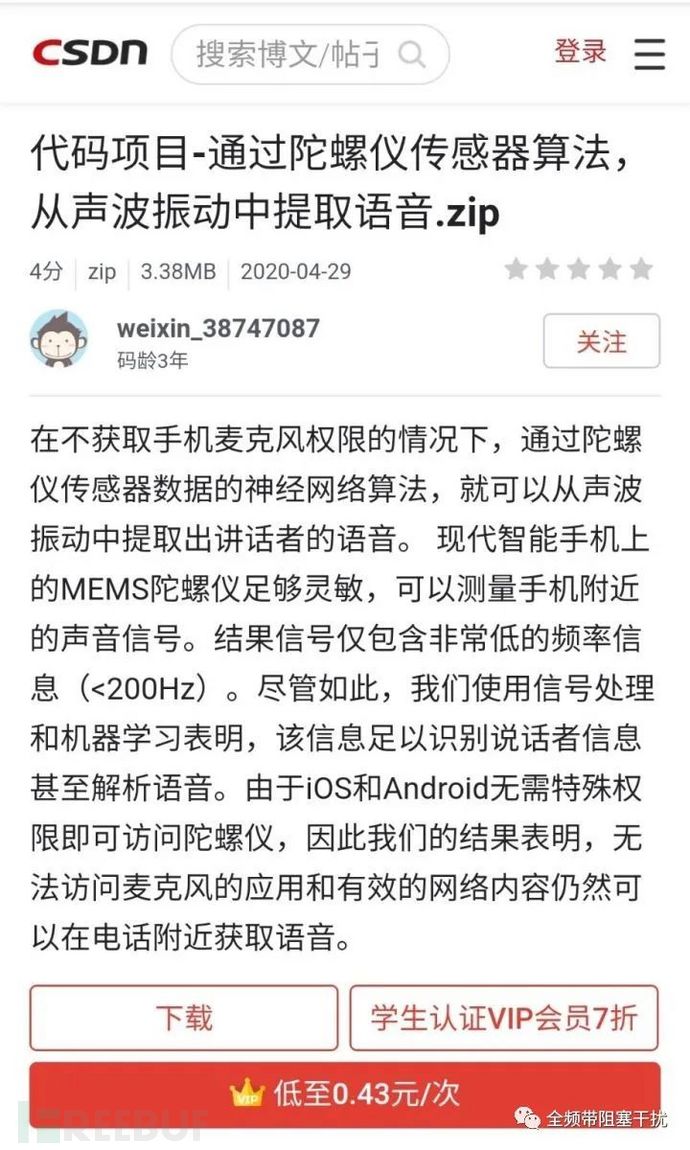

2020年6月,浙江大学网络空间安全学院院长任奎团队、加拿大麦吉尔大学、多伦多大学研究团队共同发表了一项聚焦智能手机窃听攻击的研究成果:

某些APP可在用户毫不知情时,利用手机内置的加速度传感器实现对用户语音的窃听,且准确率达到90%。

任奎表示,传感器之所以能被用来监听电话,主要归因于智能手机本身的物理结构。众所周知,声音信号是一种由震动产生的可以通过各类介质传播的声波。因此,手机扬声器发出的声音会引起手机自身震动。

而加速度传感器能准确感知手机震动——攻击者便可通过它来捕捉声音信号引起的手机震动,推断其中包含的敏感信息。

根据实验结果,在关键字检测任务中,这种窃听攻击可以90%的平均准确率识别并定位用户语音中所携带的关键字。

攻击者在训练自身模型时,可自行选择想要识别哪些关键字。在数字识别任务中,这种窃听攻击可以接近80%的准确率区分出0至9这10个数字的英文发音。

虽然目前没有相关攻击或病毒样本出现,但已经有人在出售此类代码,不能不引起警惕。

07 来自手机厂商的高权限管控

2020年的一则新闻可以说,彻底地为苹果公司是否在iPhone上做手脚,做了一个直接证明。

6月初,有个ID名为x3Marcela的网友在Twitter平台上发布了一条帖子称:

“我的朋友和大约4000-5000名xxx(敏感词)被困在曼哈顿大桥上,纽约警察位于桥的两侧,不让任何人离开,但iPhone手机被禁止拍摄视频或图片。请传播。”

根据x3Marcela的表述,当时就是参加示威活动时,刚拿出iPhone手机想记录下现场,结果发现手机的拍摄功能无法使用。

而在评论下网友也是表示出现了相同的情况,例如有网友就说他在休斯顿的市中心也出现了iPhone手机拍摄功能无法使用的情况。

这件事的本质其实就是:

苹果可以远程控制iPhone手机的一些功能,只要厂商愿意,不但可以随时监视你的生活,还可以让你只能拍它想让你看到的。

所以啊,

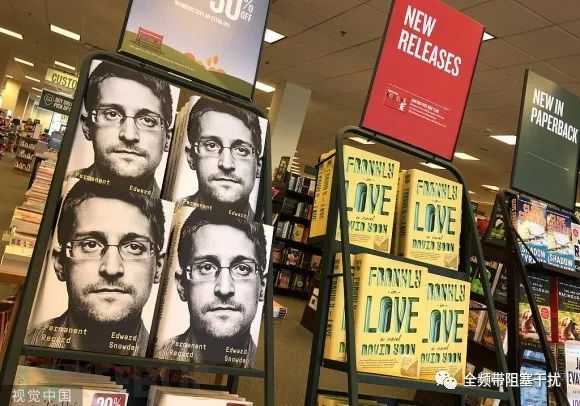

斯诺登是位好同志啊!

人家之前可是在接受采访时,就曾指出美国国家安全局(NSA)可以对手机进行窃听,即使关机的情况下也不能幸免。

作为从不开放源码的美国手机厂商苹果公司,同时也曾一度是全球最大手机销售冠军的厂商,做起手脚来简直不要太容易。

作为从不开放源码的美国手机厂商苹果公司,同时也曾一度是全球最大手机销售冠军的厂商,做起手脚来简直不要太容易。

08 基于手机周边的窃听

最后一种,其实是最容易忽视的。

比如,手机本身没有问题,但是手机原配的充电头被人调换了,更换成带有窃听/偷拍功能的充电头。

如下图是伪装成手机充电插头的针孔摄像头~

因为充电头往往都是随身携带的,很多人为了方便,平时会直接安插在办公室旁的插座,这样当然也会导致手机被窃听。

这类的办公室周边,还有很多,什么计算器、鼠标啦......

之前结束的“Level-2 商业安全&隐私保护课程”里,学员们在透检实验里,体验到了办公室桌面物件检测的“乐(Zhe)趣(Mo)”。

下图是一款正常的蓝牙鼠标侧面透视图。

而下图就是,安装了无线电拾音器材的同款蓝牙鼠标侧面透视图。

如上图所示,可以清晰地看到一个1.5cm长、0.5cm宽的超小型无线电窃听器材,被安放在电池仓的旁边。

透检的时候,不仔细地旋转180度观察,肯定是会漏掉的。

呐,你现在也知道了:

当出现“内部讯息泄露,疑似遭遇窃听”时,原因是有很多的,需要具体问题具体分析,必要时甚至需要先做一次严谨的商业安全检测确保环境安全。

所以这个时候啊,

凡是给你说买个什么设备就能解决所有问题的,不是瞎扯淡,就是耍流氓。

至于什么激光窃听、远距离窃听、隔墙听、室内隐蔽录音等其它也可以间接用于窃听手机的方式,杨叔之前已经写过太多文章了,这里就不再重复。

感兴趣的朋友,可以翻看下面几篇:

09 写在最后

这篇的起因是有好些朋友在公众号、知乎留言或私信询问杨叔关于手机窃密的问题。

而且,知乎里某些非技术“砖家”们的回复也实在有些“惨不忍睹”,完全是基于电影+自己想象好么。

唉,所以杨叔索性写出这么一篇,希望对大家有帮助。当然,就像篇首说的,出于保密要求,本文并不涉及政府部门的技术手段。

那么,最后,如何识别手机被窃听呢?

其实上面已经回答过了,大家对照着8种情况仔细想想就会明白,想不通?想不通就来上L2隐私保护课,咱们当面说。

---End---

更多精彩内容请关注:

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)