前言

目前随着企业的安全意识加强,传统的外部踩点攻击的方式越来越困难。所以更多的攻击者将精力放到了社工上。社工的一个重要途径就是邮件钓鱼和即时通信钓鱼。为了提高企业的安全性,公司内组织了一次钓鱼演练,本篇文章就来看看整个钓鱼演练的过程。

由于本人水平有限,文章中可能会出现一些错误,欢迎各位大佬指正,感激不尽。如果有什么好的想法也欢迎交流~~

钓鱼的常见形式

1)构造钓鱼页面引诱受害者点击,获取目标账号密码(如邮箱账号,域账号等等),或者利用浏览器漏洞直接获取权限。该种方式主要发送链接,二维码,文本等引诱受害者打开网站输入相关的信息。

2)发送带有恶意附件的邮件,引诱受害者运行,直接获取受害者主机的权限。该种方式可以利用已知的漏洞或者恶意的木马。

钓鱼准备

1.SMTP服务的搭建

我们要发送钓鱼邮件,首先需要搭建一个邮箱服务器,用来发送邮件。

postfix就是一个常用的邮箱服务器,我们可以下面的命令搭建postfix邮箱服务器。

yum install postfix

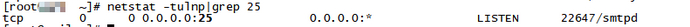

开启了25端口,证明postfix安装成功

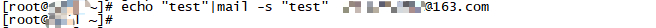

可以使用mail命令验证是否可以正常发送邮件(注意很多的云上服务器限制了外发邮件,因此如果不能发送成功,要联系云厂商开启相关的权限)

搭建好邮箱服务器并且可以正常发送邮件以后,我们往往需要伪造公司内部的邮件进行发送邮件,那么发件人就需要不能让别人一眼看出来是伪造的,一般可以通过下面的三种方式解决。

1)邮箱伪造

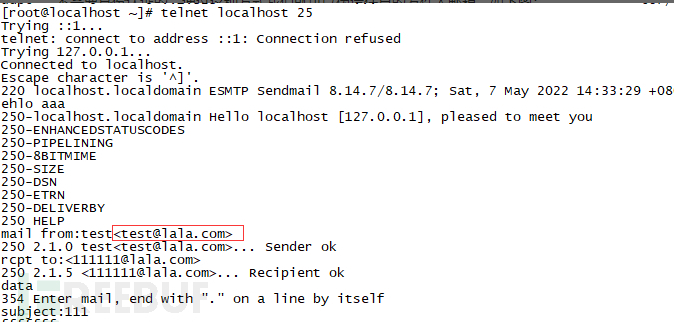

先来看一下邮箱伪造的原理:

邮件服务商之间转发邮件是不需要认证的,这是SMTP协议本身定义的。也就说MTA到MTA之间转发邮件是不需要认证的。我们平常必须登录才能发送邮件(一般用的发邮件工具称作MUA,比如foxmail等),这是因为邮件服务商人为要求的,这不是SMTP协议本身要求的,SMTP协议本身是不需要身份认证的。通过这种方式我们就可以伪造任意的发件人邮箱。如下图:

由于企业安全水平的提高,对于邮箱伪造这种问题,都做了限制,国内最常用的方式就是SPF。伪造者虽然能伪造你的域名,但是却不能控制你的域名的DNS解析记录。因为只有拥有域名账户权限,才能更改解析记录。你域名解析到的ip是1.1.1.1,而伪造者的ip

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)