1 概述

近期,知道创宇404高级威胁情报团队在日常跟踪过程中发现了仿冒国家重要单位及网络安全厂商员工系统的钓鱼网站,通过该网站关联捕获到了一批样本,并最终确认该批样本疑似属于银狐团伙常用的Winos远控样本。与以往曝光不同的是,本次捕获的多个样本不仅使用VMP壳进行代码保护,仿冒目标更是一改一贯作风,以往曝光的银狐攻击活动主要是针对财税人员仿冒税务财务相关链接及网站,本次将矛头直指国家单位及安全厂商。这让我们不得不重新审视该黑产团伙的攻击目的,只是单纯的黑产团队还是隐藏在黑产背后的APT攻击行为。

随着样本分析和溯源的加深,我们还发现了该团伙的powershell混淆工具(Out-EncodedSpecialCharOnlyCommand),以及一个此前未曾曝光的downloader木马。以下将对本次银狐团伙的活动进行详细描述。

2 组织背景

自2022年以来,银狐黑产团伙开始活跃,通常利用电子邮件、钓鱼网站和即时通讯软件等多种渠道广泛散播木马病毒。近年来重点关注企事业单位中财务、会计和销售等关键岗位,企图通过不良手段非法获取利益,各安全厂商一般将其描述为从事黑产行为的组织。

3 样本综述

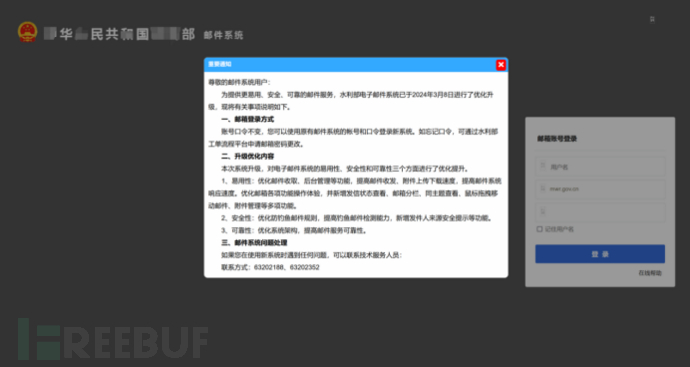

本次银狐攻击活动的发现始于我们对一个钓鱼网站的跟踪,该钓鱼网站冒充国家重要单位网站,如下图所示。

此外,我们在相同资产中发现了仿冒某网络安全厂商某员工系统的钓鱼页面,如下图所示。

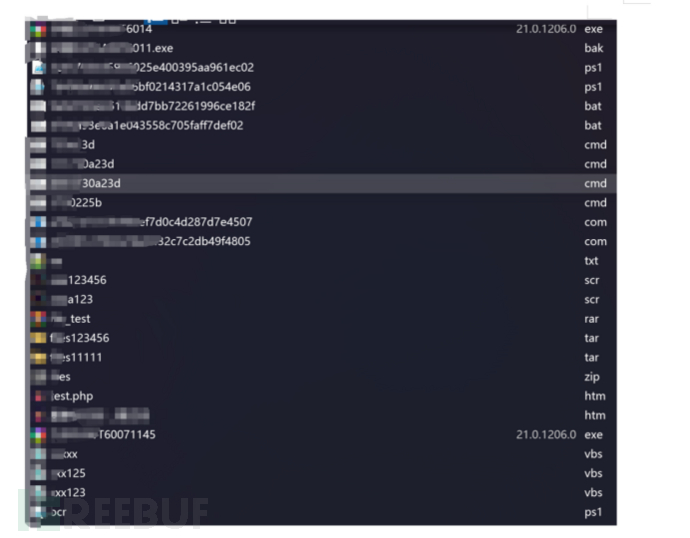

在跟踪过程中我们发现了与该网站关联的大量的恶意文件,从时间上来看,该攻击活动在6月最为活跃。

恶意文件主要有Winos木马、UpdateDll downloader下载器以及powershell混淆工具Out-EncodedSpecialCharOnlyCommand,其中winos是银狐团伙在以往针对财税人员的攻击中多次使用的载荷,本次分析将仅描述其中的变化点。

3.1 Winos分析描述

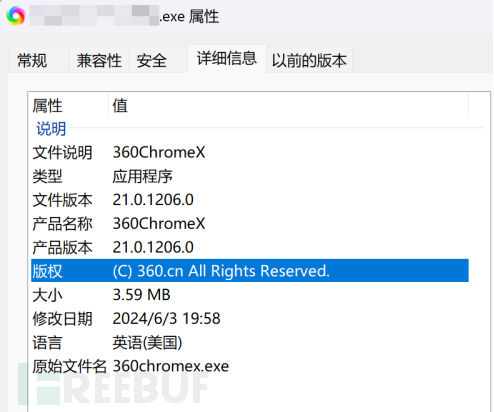

攻击者将样本伪装成360chrome浏览器,图标和属性可以直接反映这一点。

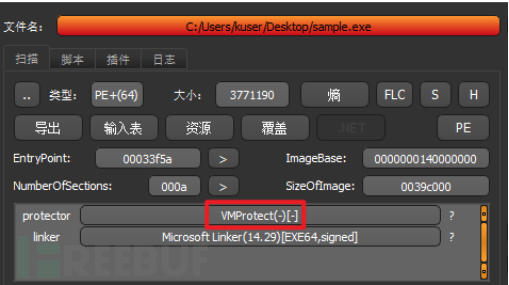

本次的Winos样本均使用VMP进行代码保护,以此来对抗安全人员的分析。

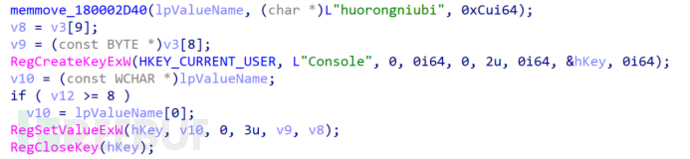

本次存储shellcode的注册表项为“HKCU\Console\huorongniubi”。

其他部分功能及代码流程与以往曝光的几乎一致,在此不做赘述。

3.2 UpdateDll downloader功能描述

初始样本原始名为Simple_ATL.DLL,其主要功能是将硬编码的数据写入C:\Windows\system32\UpdateDll.dll,然后使用rundll32加载执行,详情如下:

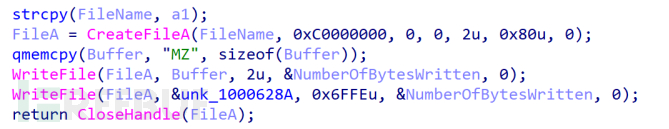

将“MZ”写入UpdateDll.dll,并从指定偏移读取数据写入该文件:

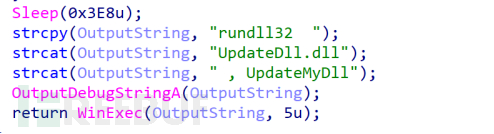

使用rundll32加载执行UpdateDll.dll的UpdateMyDll导出。

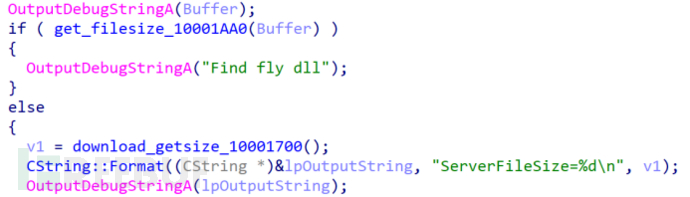

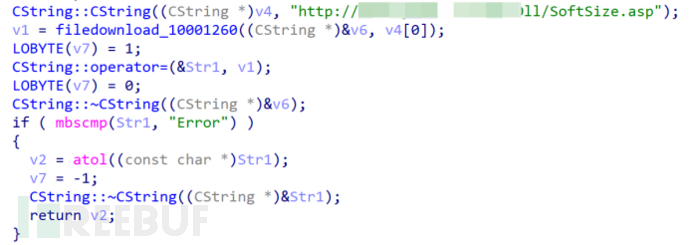

UpdateMyDll导出的主要功能是从指定地址下载dll,并加载执行。在下载前首先检查该文件是否存在,若存在则结束运行,不存在则向指定链接请求数据,该数据表明了后续下载数据的长度。

下载dll文件,并检查该文件大小与前一步获取的大小是否相等,不相等则删除该dll,相等则使用rundll32加载执行。

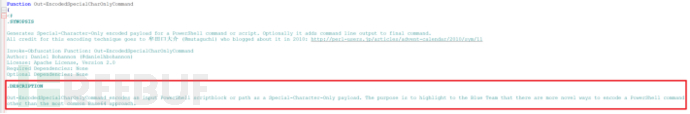

3.3 Out-EncodedSpecialCharOnlyCommand

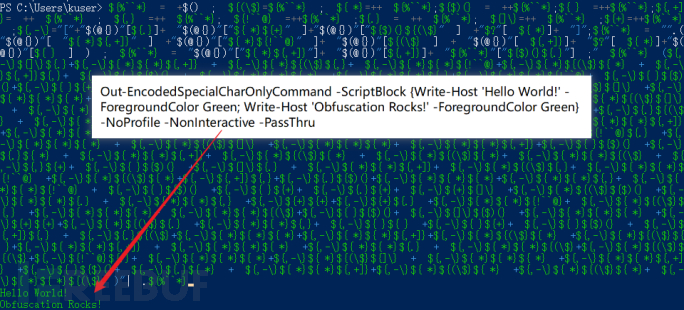

Out-EncodedSpecialCharOnlyCommand是一个能够实现将powershell脚本代码转换为纯符号代码的工具,攻击者可以使用该脚本加强恶意载荷的混淆,该工具原理是通过自定义的字符映射表将powershell代码转换为晦涩的字符代码。

我们使用示例中生成的字符代码进行了测试,发现能够正常运行原始代码。

目前暂未发现该团伙使用该脚本生成对应的混淆代码。

4 总结

从本次捕获的Winos样本上来看,该攻击团伙在分析对抗上颇下功夫,也在积极扩展自身的武器库。从本次攻击的归因来讲,Winos在国内传播较广,特别是“银狐”黑产团伙利用较多,但是本次攻击活动的目标与“银狐”团伙以往的攻击目标大相径庭,已经超出了正常黑产团伙的范畴,不排除本次攻击活动中存在别有用心的APT组织浑水摸鱼的可能性。知道创宇404高级威胁情报团队后续将持续跟踪该类活动。

在此,提醒广大的网民朋友,谨防钓鱼网站,在进行敏感操作(登录、下载软件等)时,需认准该网站是否为官方所有。对来历不明的链接和邮件,切莫点击,在确保安全的前提下,告知安全相关人员进行处理。

5 IOC

Hash:

7468dd569c6c4087426012c9bb1b1227 Winos

41d9f4201c9090f2009727664431e80d Winos

a2cf4b57001f590bd3060f988bc070f2 UpdateDll downloader

766fbc49bec3c59a149370806ba2194e Out-EncodedSpecialCharOnlyCommand

C2:

6014.anonymousrat5.com:5555

6014.anonymousrat6.com:8888

6014.anonymousrat7.com:80

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)